یکی از مباحث مهم برای هر مدیر شبکه و علاقهمند به فناوری، ایمنسازی شبکههای کامپیوتری است. در این زمینه، شما میبایست آموزش فایروال سیسکو را دنبال کرده باشید. در این مطلب، دربارهی اصول فایروال در سیسکو و شیوهی راهاندازی و پیکربندی آن روی تجهیزات cisco صحبت کردهایم.

درک اصول فایروال سیسکو ASA

قبل از پرداختن به آموزش تنظیمات فایروال برروی تجهیزات سیسکو، بیایید بفهمیم فایروال Cisco asa چیست و چرا برای ایمنسازی محیطهای شبکه ترجیح داده میشود. بهطور کلی یک فایروال نوعی دستگاه امنیتی شبکه است که برای نظارت بر ترافیک ورودی و خروجی شبکه استفاده میشود. بنابراین فایروال تصمیماتی در مورد ترافیک میگیرد؛ یعنی تصمیم میگیرد که کدام ترافیک را بر اساس مجموعهای از قوانین امنیتی مجاز یا مسدود کند.

فایروال Cisco Adaptive Security Appliance (ASA) فقط یک فایروال نیست. این یک دستگاه امنیتی شبکه قوی است که مجموعهای جامع از خدمات، از جمله فایروال، آنتیویروس، پیشگیری از نفوذ و عملکرد شبکه خصوصی مجازی (VPN) را یکپارچه میکند.

با استفاده از فایروال سیسکو ASA، به محافظت از شبکه خود در برابر دسترسی غیرمجاز کمک کرده و در عین حال عملکرد قوی را تضمین میکنید. توانایی آن در فیلتر کردن ترافیک، اطمینان میدهد که فقط ترافیک قانونی مجاز است، و این ویژگی آن را به یک رکن اساسی در هر زیرساخت شبکهای تبدیل میکند.

تنظیم و پیکربندی اولیه

راهاندازی فایروال سیسکو ASA شما شامل چند مرحله خواهد بود. ابتدا باید دستگاه را بهصورت فیزیکی در زیرساخت شبکه خود متصل کنید. منبع تغذیه را وصل کرده و خطوط اتصال به شبکه داخلی مورد اعتماد و شبکه خارجی غیرمطمئن (معمولاً اینترنت) را برقرار کنید.

سپس، برای شروع فرآیند پیکربندی، از طریق کنسول یا اتصال از راه دور SSH به ASA دسترسی پیدا کنید. ممکن است نیاز داشته باشید تا برخی از تنظیمات را تغییر داده تا با نیازهای خاص شبکه شما مطابقت داشته باشد. در ادامهی مطلب، تنظیمات شبکه پایه، مانند اختصاص آدرسهای IP به رابطها و تنظیم پروتکلهای مسیریابی را آموزش میدهیم.

پیکربندی دسترسی شبکه

یکی از اولین وظایف در تنظیم ASA، ایجاد و اجرای سیاستهای دسترسی به شبکه است. این مرحله شامل تعریف این است که کدام دستگاهها مجاز به ارتباط از طریق فایروال هستند. به عبارت دیگر در این مرحله باید تعیین شود که چه دستگاههایی، در چه جهت و تحت چه شرایطی باید با فایروال ارتباط بگیرند.

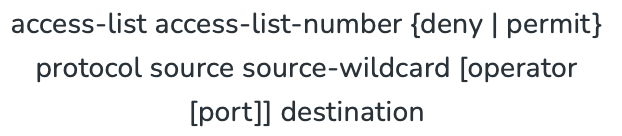

این مسأله را با پیکربندی لیستهای کنترل دسترسی (ACL) که بهطور صریح ترافیک را بر اساس آدرسهای IP، پروتکلها و خدمات مجاز یا رد میکند، شروع کنید.

این مرحله حیاتی به ترسیم جریان ترافیک در سراسر شبکه شما کمک کرده و اطمینان میدهد که فایروال شما به یک نقطه ضعف یا گلوگاه تبدیل نمیشود. به خاطر داشته باشید که پیکربندی موثر ACLها نقش مهمی در وضعیت کلی امنیت شبکه شما دارد. با ما همراه باشید تا به پیکربندی شبکه و تنظیم دسترسی VPN در بخشهای بعدی بپردازیم.

چگونه یک فایروال را در سوئیچ سیسکو پیکربندی کنیم؟

روترهای سری Cisco 850 و Cisco 870 قابلیت استفاده از لیستهای دسترسی برای فیلتر کردن ترافیک شبکه را دارند. این روترها همچنین امکاناتی مثل کنترل دسترسی مبتنی بر زمینه (CBAC)، لیستهای دسترسی موقت پویا، و بازرسی بستهها را فراهم میکنند.

برای اینکه بدانید چطور این کارها انجام میشود، میبایست مراحل زیر را دنبال کنید.

مرحلهی اول – لیستهای دسترسی (Access Lists):

این لیستها ترافیک شبکه را بررسی کرده و تصمیم میگیرند که آیا بستههای دادهای (پکتها) اجازه عبور از فایروال را دارند یا نه. این کار بر اساس قوانین تعیینشده انجام میشود که میتواند ترافیک ورودی یا خروجی را مجاز یا غیرمجاز کند.

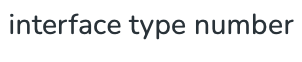

شما برای ایجاد لیستهای دسترسی، نیاز دارید تا از حالت پیکربندی عمومی روتر استفاده نموده و تعیین کنید کدام ترافیک مجاز یا غیر مجاز است.

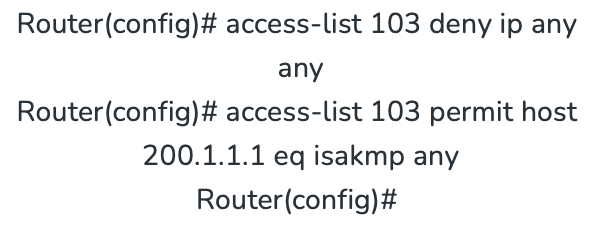

دستورات بالا یک لیست دسترسی ایجاد کرده که پورتهای مبدأ و مقصد را بررسی میکند. سپس ترافیک ورودی از اینترنت به شبکه داخلی روتر را مسدود خواهد کرد.

مثال:

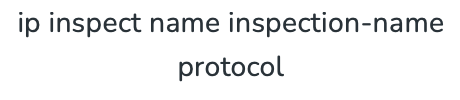

مرحلهی دوم – تنظیم قوانین بازرسی:

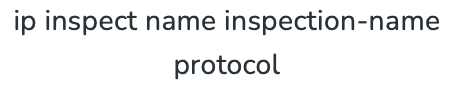

در این مرحله، قوانین بازرسی برای انواع مختلف ترافیک (مثل TCP و UDP) تعیین کنید. این کار را در حالت پیکربندی عمومی روتر انجام دهید.

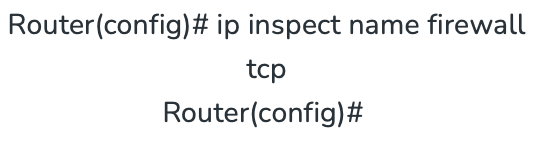

گام اول:

در این دستور، یک دستور بازرسی برای پروتکل خاص ایجاد میشود.

مثال:

گام دوم:

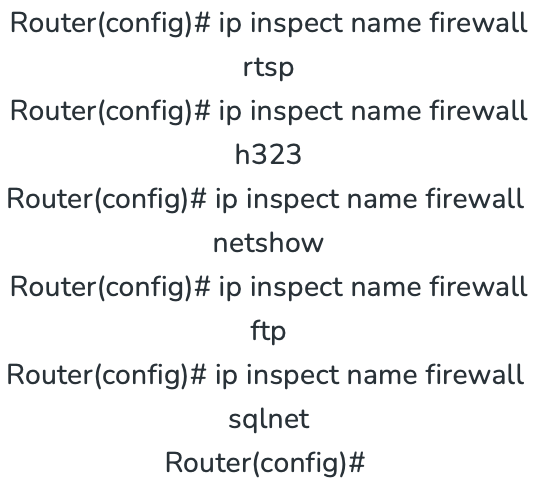

برای هر قانون بازرسی که میخواهید بهکار بگیرید، دستور مشابه را دوباره وارد کنید.

مثال:

مرحلهی سوم- اعمال لیستها و قوانین بازرسی به رابطها:

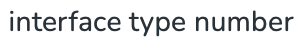

در این مرحله میبایست این لیستها، ACL ها و و قوانین را به رابطهای شبکه (interfaces) روتر اعمال کنید. همچنین اطمینان حاصل کنید که این تنظیمات در جهت درست (ورودی یا خروجی) اعمال میشوند.

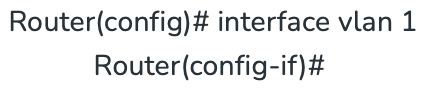

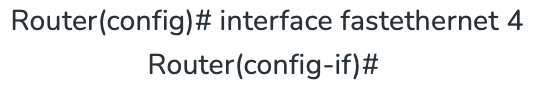

گام اول:

حالت پیکربندی رابط را برای رابط شبکه داخلی روتر فعال میکند.

مثال:

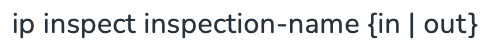

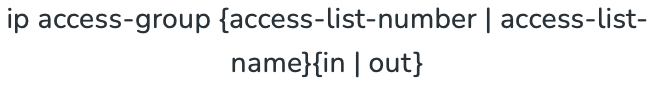

گام دوم:

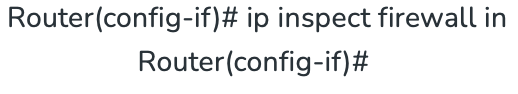

یک مجموعه از قوانین بازرسی فایروال را به رابط داخلی روتر اختصاص میدهد.

مثال:

گام سوم:

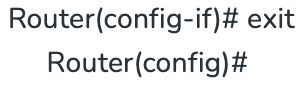

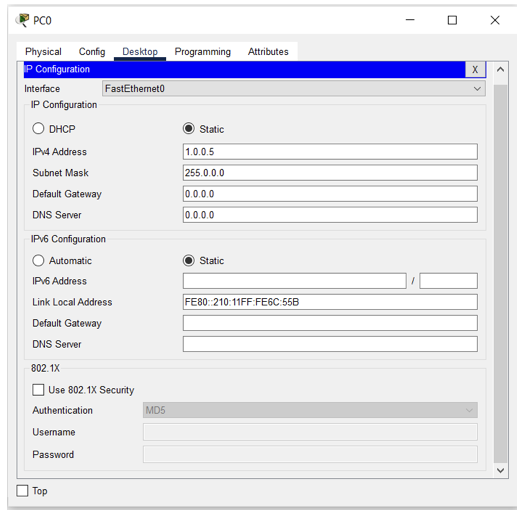

حالت پیکربندی عمومی را بازمیگرداند. مثال:

گام چهارم:

حالت پیکربندی رابط را برای رابط شبکه خارجی روتر فعال میکند. مثال:

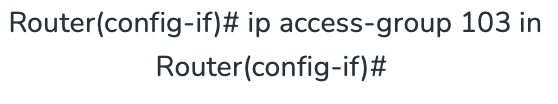

گام پنجم:

ACL های مشخص شده را به رابط خارجی روتر اختصاص میدهد. مثال:

گام ششم:

حالت پیکربندی عمومی را بازمیگرداند. مثال:

آموزش پیکربندی فایروال بر روی سوئیچ سیسکو

در این بخش به شما نشان میدهیم که چطور میتوانید فایروال را برای استفاده روی سوئیچ سیسکوی مورد نظر خود پیکربندی کنید. برای این کار، مراحل زیر را دنبال نمایید.

مرحله ۱:

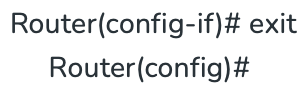

برنامه دسکتاپ Cisco Packet Tracer را باز کرده و PC، سرور و سوئیچ را به عنوان دستگاهها انتخاب کنید. سپس یک توپولوژی شبکه ایجاد کنید. از کابلهای خودکار برای اتصال دستگاههایتان به سایر دستگاهها استفاده کنید.

مرحله ۲:

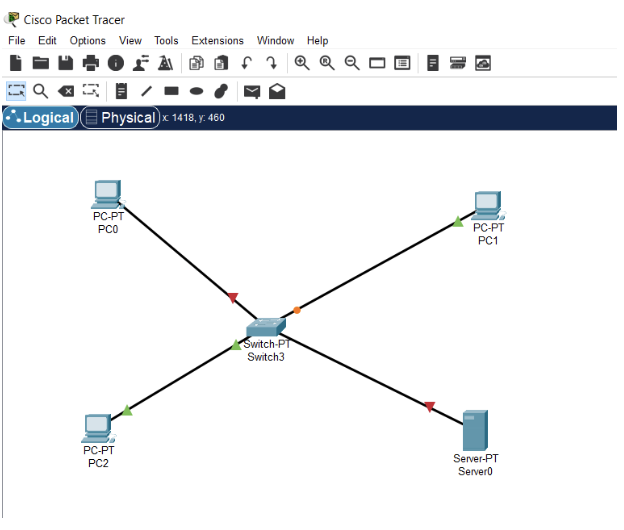

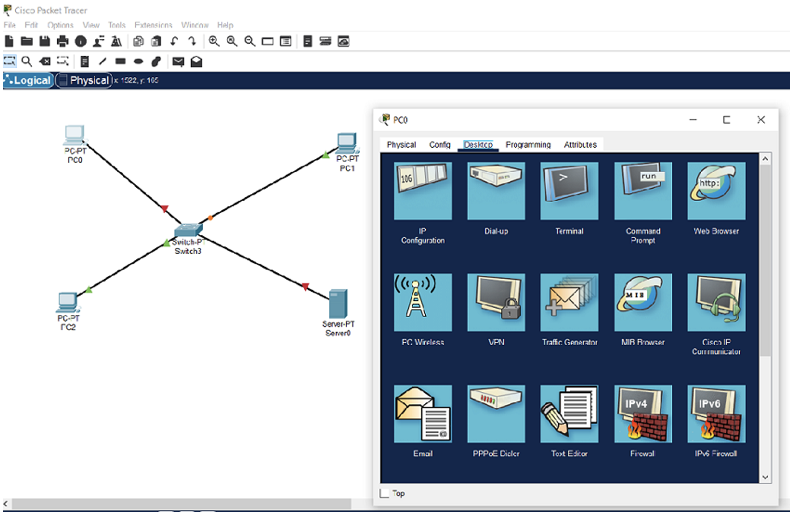

سرورها، میزبانها و رایانههای شخصی خود را با آدرسهای IPv4 و ماسکهای زیرشبکه تنظیم کنید. PC0 را کلیک کرده تا یک آدرس IP اختصاص دهید.

سپس دسکتاپ، پیکربندی IP و پیکربندی IPv4 را انتخاب کنید. ماسک زیرشبکه و آدرس IPv4 را مشخص کنید.

همین روند را برای سرورتان تکرار کنید. آدرسهای IP را میتوان به صورت دستی یا با استفاده از فرمان ipconfig اختصاص داد.

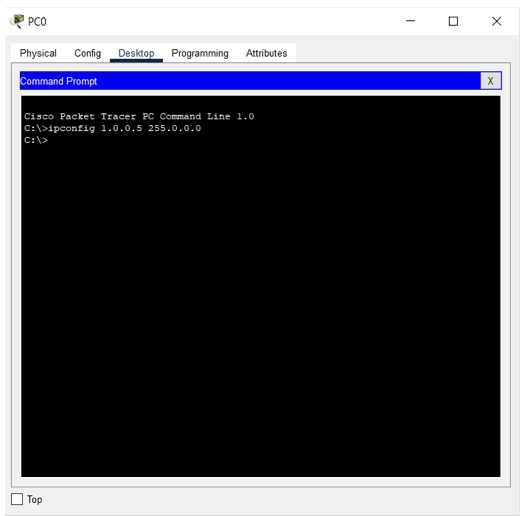

ترمینال فرمان را بر روی رایانه شخصی خود باز کنید. سپس ipconfig را وارد کنید (در صورت نیاز).

برای پیکربندی کامل سایر کامپیوترها، همین کار را برای آنها انجام دهید.

مرحله ۳:

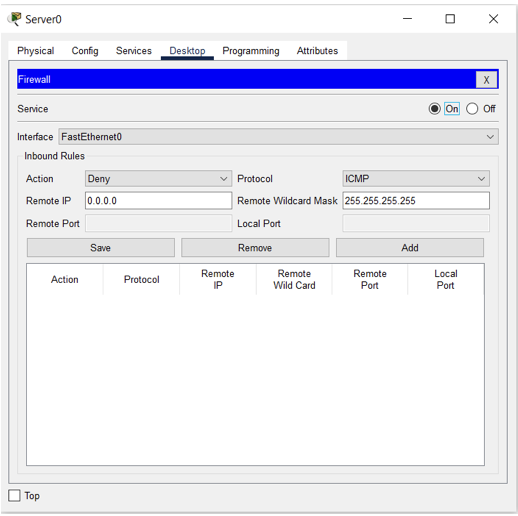

فایروال سرور خود را برای مسدود کردن بستهها و فعال کردن ترافیک مرورگر وب تنظیم کنید. سپس server0 را کلیک کرده تا به دسکتاپ دسترسی پیدا کنید.

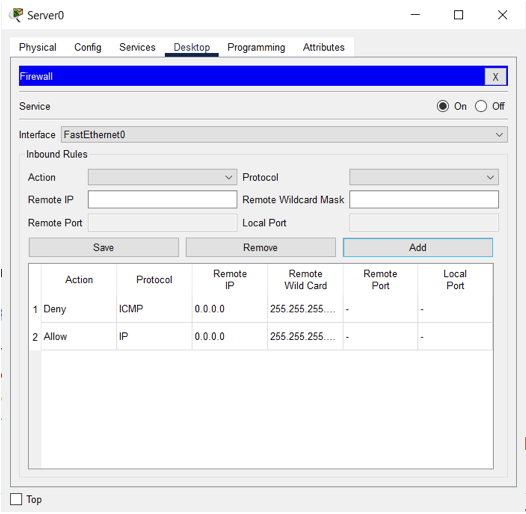

سپس IPv4 Firewall را انتخاب و سرویس را فعال کنید. آدرس IP از راه دور را به ۰.۰.۰.۰ و ماسک wildcard از راه دور را به ۲۵۵.۲۵۵.۲۵۵.۲۵۵ تنظیم کرده و پروتکل ICMP را غیرفعال کنید.

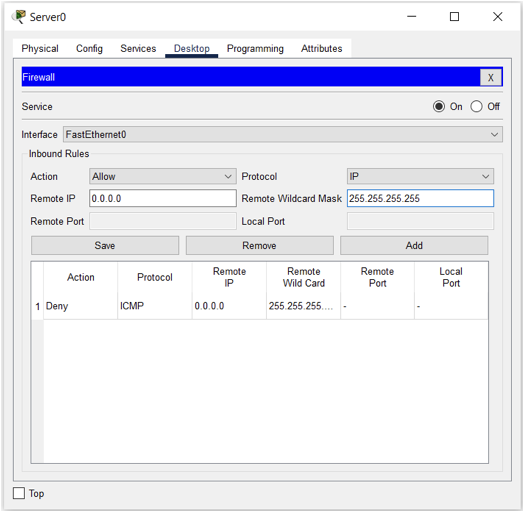

سپس پروتکل IP را فعال کرده و آدرس IP از راه دور و ماسک wildcard از راه دور را به ترتیب به ۰.۰.۰.۰ و ۲۵۵.۲۵۵.۲۵۵.۲۵۵ تنظیم کنید. آنها را اضافه کنید.

ترمینال دستورات را در کامپیوتر خود باز کنید. سپس دستور ipconfig را وارد کنید (در صورت نیاز).

مرحله ۴:

شبکه را با پینگ کردن آدرس IP رایانه شخصی بررسی کنید. برای این کار از فرمان ping استفاده کنید. ابتدا روی PC2 کلیک کرده و سپس Command Prompt را انتخاب کنید.

سپس آدرس IP نود مورد نظر را وارد کنید. آدرس IP سرور را پینگ کنید. در صورت عدم دریافت پاسخ، بستهها گیر میکنند.

میتوانید مرورگر وب خود را با قرار دادن آدرس IP خود در URL بررسی کنید. روی PC2 کلیک کنید تا به دسکتاپ و مرورگر وب دسترسی پیدا کنید.

پیکربندی پیشرفته: تنظیم NAT و VPN

در ادامه آموزش، تنظیم فایروال سیسکو ASA، به بحث در مورد پیکربندیهای ترجمه آدرس شبکه (NAT) و نحوه تنظیم خدمات VPN میپردازیم. توجه داشته باشید که هر دو ویژگی برای افزایش امنیت و دسترسی به منابع در شبکه شما ضروری هستند.

راهاندازی NAT (ترجمه آدرس شبکه)

NAT نقش مهمی در شبکه شما ایفا خواهد کرد. با تغییر آدرسهای IP ترافیک داخلی شما در حین عبور از مرز به شبکه خارجی، لایهای اضافی از امنیت فراهم میکند. برای پیکربندی NAT در فایروال سیسکو ASA خود، باید قوانین NAT را تعریف کنید که نحوه ترجمه آدرسهای IP را مشخص میکنند.

با مشخص کردن رابطهای داخلی و خارجی و تعریف قوانین NAT استاتیک یا پویا بسته به نیازهای خود، شروع کنید. NAT استاتیک معمولاً برای خدمات ورودی که نیاز به دسترسی از بیرون دارند، مانند سرور وب یا ایمیل استفاده میشود، در حالی که NAT پویا برای دسترسی به اینترنت از داخل برای کاربران داخلی استفاده میشود.

از طریق رابط فرمان، مثال زیر از پیکربندی NAT پویا را وارد کنید:

این پیکربندی آدرسهای IP از زیرشبکه ۱۹۲.۱۶۸.۱.۰/۲۴ را به IP رابط بیرونی هنگام دسترسی به اینترنت بهطور پویا ترجمه میکند.

پیکربندی VPN برای دسترسی امن از راه دور

تنظیم یک شبکه خصوصی مجازی (VPN) در فایروال سیسکو ASA شما امکان دسترسی امن از راه دور را برای کاربران شما فراهم میکند. VPNها به کارکنان شما این امکان را میدهند که از مکانهای دور بهطور امن به شبکه شرکت شما متصل شده و اطمینان حاصل کنند که دادههای حساس محافظت میشوند.

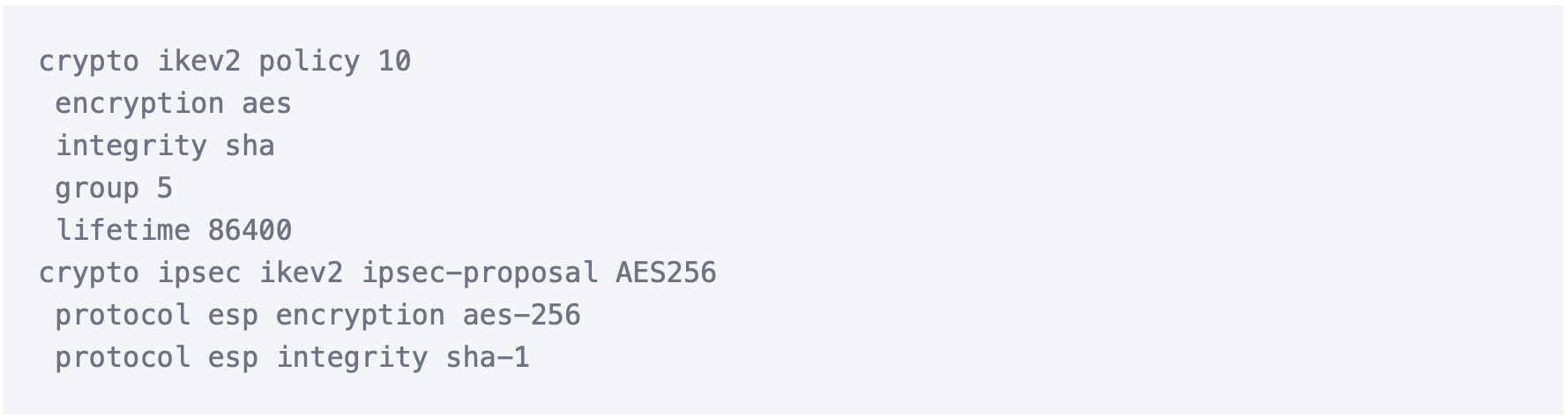

برای پیکربندی یک VPN پایه سایت به سایت، باید هم به سیاستهای IKE (تبادل کلید اینترنت) و هم به پارامترهای IPsec بپردازید. این پیکربندیها انتقال امن دادهها بین سایتهای مختلف را تضمین میکند.

در اینجا یک تنظیم فرمان ساده برای شروع یک VPN آورده شده است:

این تنظیم ASA را برای استفاده از رمزگذاری AES با یکپارچگی SHA برای یک تونل VPN امن پیکربندی میکند. این تنظیمات را با توجه به نیازها و سیاستهای امنیتی خاص خود تنظیم کنید. سپس، با بهینهسازی عملکرد برای VPN و ممیزی پیکربندیهای امنیتی، ظرفیت فایروال خود را بیشتر کنید.

این تنظیم پیشرفته یک مرور کلی از نحوه استفاده موثر از NAT و VPN با فایروال سیسکو ASA را ارائه میدهد تا نه تنها ترافیک شبکه شما را تنظیم و ایمن کرده، بلکه ارتباطات خارجی امن را نیز تسهیل کند.

بهینهسازی و ممیزی فایروال سیسکو ASA شما

بعد از انجام و تکمیل تنظیمات اولیه و پیکربندیهای پیشرفته مانند NAT و VPN، مرحله بعدی بهینهسازی عملکرد فایروال سیسکو ASA و انجام ممیزیهای امنیتی است تا اطمینان حاصل شود که بهطور کارآمد و ایمن عمل میکند.

نکات بهینهسازی عملکرد

بهینهسازی عملکرد فایروال سیسکو ASA شامل نظارت بر ترافیک شبکه و تنظیم تنظیمات برای مدیریت موثر آن ترافیک است. از ابزارهای نظارت موجود در سیستم عامل سیسکو ASA، مانند ASDM (مدیر دستگاه امنیتی تطبیقی)، برای مشاهده گزارشها و معیارهای عملکرد در زمان واقعی استفاده کنید.

در اینجا چند نکته برای افزایش عملکرد آورده شده است:

- بهروزرسانیهای منظم نرمافزار: اطمینان حاصل کنید که میانافزار ASA و ابزار مدیریت ASDM بهروز هستند تا از آخرین ویژگیها و اصلاحات امنیتی بهرهمند شوید.

- اولویتبندی ترافیک: قوانین کیفیت خدمات (QoS) را پیادهسازی کنید تا ترافیک تجاری حیاتی، مانند ارتباطات VoIP یا سرور، را اولویتبندی کنید. این امر به شما کمک خواهد کرد تا عملیات تجاری روانی داشته باشید.

- مدیریت منابع: استفاده از CPU و حافظه را نظارت کرده و بارهای شبکه را متناسب با آن تنظیم کنید تا از کارکرد بیش از حد منابع که میتواند منجر به گلوگاهها یا خرابیها شود، جلوگیری کنید.

با پیروی از این نکات، میتوانید اطمینان حاصل کنید که فایروال ASA شما حتی در شرایط ترافیک سنگین عملکرد بالای خود را حفظ خواهد کرد.

انجام ممیزیهای امنیتی

انجام ممیزیهای امنیتی به مجموعهای از فعالیتها و بررسیها اشاره دارد که با هدف ارزیابی وضعیت امنیتی یک سیستم یا شبکه انجام میشود. هدف اصلی این ممیزیها شناسایی نقاط ضعف، آسیبپذیریها و مشکلات امنیتی موجود در سیستم است تا بتوان آنها را رفع کرده و امنیت کلی سیستم را بهبود بخشید. این فرایند میتواند شامل چندین مرحله و تکنیک باشد.

برای ممیزی، با بررسی قوانین فعلی فایروال و اطمینان از اینکه هنوز با سیاستهای امنیتی سازمانی شما مطابقت دارند، شروع کنید. به دنبال قوانین قدیمی، قوانین بیش از حد مجاز یا قوانین استفاده نشده بگردید که میتوانند محدود یا حذف شوند.

در اینجا یک چک لیست پایه برای ممیزی امنیت فایروال آورده شده است:

- بررسی کنترلهای دسترسی: اطمینان حاصل کنید که ACLها بهروز بوده و سیاستهای دسترسی فعلی را منعکس میکنند.

- بررسی برای اصلاحات امنیتی: همیشه بررسی کنید که دستگاه بر روی آخرین میانافزار موجود اجرا میشود که شامل اصلاحات امنیتی برای کاهش آسیبپذیریهای اخیر است.

- تحلیل گزارش: گزارشها را بهطور منظم برای فعالیتهای غیرعادی که میتواند نشاندهنده یک نقض یا تلاش برای نقض باشد، تجزیه و تحلیل کنید.

گنجاندن این شیوههای ممیزی به برجستهسازی مسائلی که ممکن است در طول تنظیمات اولیه نادیده گرفته شده یا در طول زمان به دلیل تغییرات در محیط شبکه به وجود آمده باشد، کمک میکند.

آموزش فایروال سیسکو

اگر به دنبال یادگیری اصول و روشهای راهاندازی فایروال هستید، آموزش فایروالهای مختلف میتواند به شما کمک کند تا شبکهای امن و کارآمد را ایجاد کنید. آموزش ASA سیسکو یکی از بهترین گزینهها برای کسانی است که میخواهند با پیکربندی و مدیریت فایروالهای Cisco ASA آشنا شوند. از سوی دیگر، آموزش Cisco ASA به شما کمک میکند تا تواناییهای بیشتری در زمینه تنظیم و پیکربندی این تجهیزات پیشرفته داشته باشید.

برای کسانی که به دنبال گزینههای دیگر هستند، آموزش فایروال سوفوس و راه اندازی فایروال سوفوس به عنوان انتخابهای عالی برای حفاظت از شبکه در برابر تهدیدات شناخته میشود. همچنین، آموزش کانفیگ فایروال فورتی گیت و آموزش فورتی گیت به زبان فارسی، به ویژه برای فارسیزبانان، فرصتی مناسب برای یادگیری نحوه پیکربندی و مدیریت فایروالهای FortiGate فراهم میآورد.

اگر علاقه دارید که تجربه عملی از فایروالها را در محیط شبیهسازی شده به دست آورید، استفاده از فایروال در پکت تریسر میتواند مفید باشد. برای دانلود آموزش FortiGate و بهرهبرداری از منابع آموزشی معتبر، مطمئن شوید که منابع معتبر و بهروز را انتخاب کنید تا دانش و مهارتهای لازم برای مدیریت موثر شبکه را کسب کنید.

جمع بندی

با پیروی از این مراحلی که در آموزش فایروال سیسکو ارائه دادیم (از تنظیم و پیکربندی اولیه گرفته تا حرکت به سمت پیکربندیهای پیشرفته و حفظ بهترین شیوهها در ممیزی و بهینهسازی) شما عملیات شبکهای قوی، کارآمد و امنی با فایروال سیسکو ASA را تضمین خواهید کرد.

آموزش سیسکو در مکتب خونه

برای یادگیری سیسکو شما میتوانید از دورههای آموزش سیسکو و آموزش شبکه مفید و کاربردی مکتب خونه بهره بگیرید. این دورهها به شما کمک میکند تا مفاهیم و اصطلاحات مرتبط با سیسکو را از پایه یاد گرفته و به شیوهی عملی و کاربردی، کار با تجهیزات سیسکو و راهاندازی شبکههای آن را آموزش ببینید. این دوره، میتواند شما را برای ورود به دنیای حرفهای شبکههای کامپیوتری نیز یاری کند.