در شبکههای کامپیوتر برای این که بتوانند بین دو شبکه یک اتصال امن از طریق WAN ایجاد کنند از تانل یا VPN استفاده میکنند. سیسکو در طول سالها فعالیت خود پروتکلهای متنوعی را برای این کار طراحی و پیادهسازی کرده که یکی از آنها Gre vpn نام دارد. در نوشته از مجله مکتب خونه ابتدا یک بررسی کلی روی انواع تانل سیسکو انجام خواهیم داد. سپس آموزش gre سیسکو را داریم که بهصورت قدمبهقدم ارائه میشود. تا انتها همراه ما بمانید که امروز تمام سؤالات شما در مورد این فناوری به طور کامل و تخصصی پاسخ داده خواهند شد.

انواع تانل در سیسکو

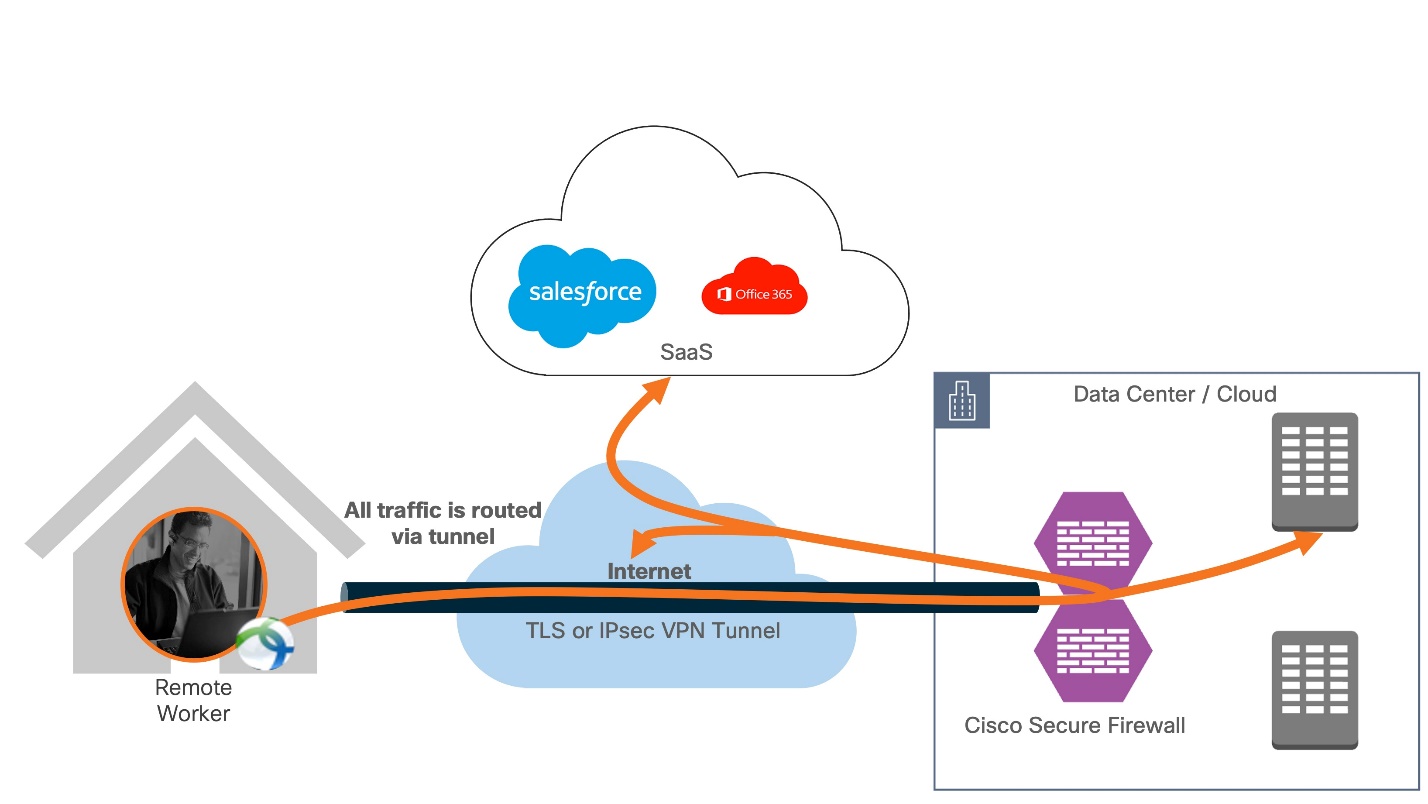

تصور کنید یک شرکت دارای دو یا چند شعبه در فواصل مختلف است. برای این که بتواند میان شعب خود ارتباط برقرار کند نیاز به اتصال به شبکه اینترنت یا شبکه WAN اختصاصی خود دارد. این ارتباط از هر نوعی که باشد باید از یک مکانیزم امن استفاده کند تا اطلاعات محرمانه شرکت قابل شنود نباشند. VPN که از حروف اول کلمات virtual private network ساخته شده، یک شبکه مجازی خصوصی است که وظیفه برقراری این امنیت را به عهده دارد.

شایانذکر است که سیسکو از پروتکلهای مختلفی برای ساخت VPN یا همان تانل استفاده میکند که عبارتاند از:

- PPTP

- IPsec

- sstp

- open VPN

- GRE

- Ethernet over IP (EoIP)

هر کدام از موارد ذکر شده مزایا، معایب و البته کاربردهای خاص خود را دارند که خارج از بحث ما است. در این نوشته قصد آموزش تانل gre سیسکو را داریم؛ بنابراین از شما دعوت میکنیم در ادامه با این روش ساخت تانل در سیسکو بیشتر آشنا شوید.

gre tunnel چیست؟

پروتکل تانل GRE نامی است که از عبارت Generic Routing Encapsulationگرفته شده است. برای این که بتوانیم این فناوری را بهتر درک کنیم لازم به ذکر است، برای انتقال هر نوع دادهای در بستر شبکه نیاز به استفاده از پروتکل IP داریم. اما گاهی اوقات باید پروتکلهایی غیر از IP را به شبکه یا رایانه مقصد برسانیم. برای این کار باید از مکانیزمی استفاده شود که میتواند پروتکلها را درون خود کپسولهسازی کرده و به سمت مقصد ارسال کند.

تانل gre سیسکو دقیقاً همین کار را انجام میدهد. یعنی انتقال یک بسته از یک پروتکل درون یک پروتکل دیگر. در واقع در این تکنیک پروتکلهای لایههای مختلف یک شبکه داخل یک لینک Point to Point بر بستر پروتکل IP کپسوله شده و آماده ارسال میشود. ناگفته نماند که پروتکل gre بهتنهایی مکانیزمی برای تأمین امنیت ندارد. برای این که ارسال امنی صورت گیرد آن را روی پروتکل IPsec VPN ارسال میکنند.

مزایای استفاده از gre tunnel

اشاره کردیم که هر یک از پروتکلهای مورد استفاده در شبکههای سیسکو معایب و مزایای خاص خود را دارند. مزایای اصلی پروتکل تانل gre سیسکو که در ادامه نحوه پیادهسازی آن را مورد بررسی قرار خواهیم داد، عبارتاند از:

- امکان استفاده از ترافیک IPv6

- امکان انتقال ترافیک با آدرس Private

- امکان عبور پروتکلهای پشتیبانی شده در شبکه local از طریق یک شبکه backbone

- یک راهحل مناسب برای پروتکلهایی مانند RIP که محدودیت تعداد hop دارند

- مصرف منابع کمتر به دلیل استفادهنکردن از الگوریتمهای رمزنگاری

- پیادهسازی سریع و آسان

- متصلکردن شبکههای جدا از هم

- امکان برقراری VPN روی WAN

- امکان انتقال ترافیک multicast

راه اندازی gre tunnel در سیسکو

در ادامه آموزش نحوه راهاندازی gre tunnel در سیسکو، راهاندازی این نوع تونل را در روترهای سیسکو در دستور کار داریم. برای شروع کار باید IP انتخاب شده برای تونل را در فایروال Imperva ثبت کنید. پس از نصب IP روی Imperva Cloud Security Console سه آدرس IP از سیستم دریافت میکنید که دارای برچسبهای زیر هستند.

- Imperva Public IP

- Imperva Private IP

- Origin Private IP

برای پیکربندی GRE به این آدرسها نیاز خواهیم داشت. علاوه بر این موارد یک آدرس حفاظت شده با برچسب Imperva Anycast IP دریافت میکنید که برای ارسال در دریافت ترافیک فیلتر شده استفاده میشود.

ایجاد Interface تونل GRE روی روتر

قدم اول این است که یک Interface برای تونل GRE روی روتر بسازیم. به زبان سادهتر یک پورت را تبدیل به اینترفیس اختصاصی برای تونل مورد نظر میکنیم. برای این کار ابتدا مطمئن شوید که انسداد ACL از سمت Imperva Public IP به Origin Public IP روی پروتکل GRE نباشد. سپس وارد خط فرمان سیسکو در روتر شده و مراحل را طبق دستوراتی که در فرمانهای زیر مشاهده میکنید انجام دهید.

myRouter(config)# interface Tunnel ۱

myRouter(config-if)# description GRE tunnel to Incapsula

myRouter(config-if)# ip address Origin Private IP

myRouter(config-if)# ip mtu 1476

myRouter(config-if)# ip tcp adjust-mss 1436

myRouter(config-if)# tunnel source Origin Public IP

myRouter(config-if)# tunnel destination Imperva Public IP

توضیحات قسمتهای بولد شده در کد بالا به شهر زیر است.

- Tunnel 1: عدد یک در واقع نامی است که برای تونل خود انتخاب کردیم. برای اتصال روتر دوم به این تونل از این نام استفاده خواهد شد. میتوانید هر عدد دلخواه دیگری را بهجای آن استفاده کنید.

- description GRE tunnel to Incapsula: متنی است برای توضیح عملکرد Interface، برای زمانی که میخواهیم عیبیابی یا هر عملیات تأمین و نگهداری دیگری روی روتر انجام دهیم.

- Origin Private IP, Origin Public IP, and Imperva Public IP: بهجای این نوشتهها آدرسهای IP دریافت شده از Imperva را وارد کنید.

- ip tcp adjust-mss 1436: این دستور حداکثر ظرفیت TCP را فعال میکند. توجه داشته باشید که سرویس امنیتی Imperva IP Protection service برای کارکردن مستلزم این است سیستمعامل تمام دستگاههای شبکه شما از TCP MSS پشتیبانی کنند؛ بنابراین این دستور حتماً باید اجرا شود.

پس از پیکربندی این بخش، تونل GRE با نام ۱ باید فعال یا در حالت UP باشد. برای اطمینان از این موضوع میتوانیم IP Imperva Private روتر آن را پینگ بگیرید.

توجه: در وارد کردن آدرسهای IP در محل درست نهایت دقت را داشته باشید.

فعالسازی پروتکل حفاظت از IP

قدم بعدی این است که از امنیت IP مطمئن شویم. برای این منظور دو روش زیر را داریم که هر کدام را به ترتیب آموزش خواهیم داد.

- انتخاب و پیکربندی یک IP استاتیک

- راهاندازی یک تونل GRE

انتخاب و پیکربندی یک IP استاتیک

در ادامه آموزش تانل gre سیسکو IP Imperva Anycast را با توجه به IP ثابت ارسال شده توسط Imperva، روی سرور پیکربندی کرده و از هدایت ترافیک به سمت آن اطمینان حاصل میکنیم. دستورات زیر برای این کار استفاده میشود.

myRouter(config)# ip route Imperva Anycast IP 255.255.255.255 next-hop-IP

در دستور بالا next-hop-IP آدرسی است که برای دسترسی به سرور مورد استفاده قرار میگیرد. این آدرس معمولاً در میان IPهایی است که روی رابط NIC پیکربندی شدهاند.

راهاندازی یک تونل GRE

لازم به ذکر است این کار را با نام پیکربندی NAT به معنی network address translation هم میشناسیم. با این روش دیگر نیاز به پیکربندی IP Imperva Anycast روی سرور نخواهد بود. برای این کار دو روش داریم که در ادامه به ترتیب معرفی میشوند.

NAT configuration: با دستورات زیر NAT را روی IP سرور پیکربندی کنید.

myRouter(config)# ip nat inside source static current server IP Imperva Anycast IP extendable

سپس با فرمانهای زیر مشخص کنید که کدام اینترفیس روی روتر داخل و کدام خارجی است.

myRouter(config)# interface Tunnel 1

myRouter(config-if)# ip nat outside

myRouter(config)# interface x/x(your WAN interface)

myRouter(config-if)# ip nat outside

myRouter(config)# interface y/y(your LAN interface – toward the server)

myRouter(config-if)# ip nat inside

PAT configuration: ابتدا دستور زیر را برای استفاده از پورتهای خاص توسط IP وارد کنید.

myRouter(config)# ip nat inside source static tcp current server IP port_number _ Incapsula Protected IP port_number extendable

سپس مانند روش قبلی باید مشخص کنید که کدام اینترفیس روی روتر داخل و کدام خارجی است.

myRouter(config)# interface Tunnel 1

myRouter(config-if)# ip nat outside

myRouter(config)# interface x/x(your WAN interface)

myRouter(config-if)# ip nat outside

myRouter(config)# interface y/y(your LAN interface – toward the server)

myRouter(config-if)# ip nat inside

پیکربندی مسیریابی GRE مبتنی بر سیاست

بهعنوان محله آخر از آموزش gre سیسکو اگر میخواهیم مسیریابی بهصورت متقارن صورت گیرد، لازم است از پیکربندی مبتنی بر سیاست «policy-based» استفاده کنید. به این معنی که هر ترافیکی که به سمت GRE ارسال میشود، باید فقط از interface تعیین شده رد شود. برای پیادهسازی این رویکرد مراحل زیر را داریم.

دستورات زیر یک لیست دسترسی که ترافیک IP Imperva Anycast ایجاد و با هر مقصدی مطابقت میدهد.

myRouter(config)# ip access-list extended ACL name

myRouter(config-ext-acl)# permit ip host Imperva Anycast IP any

نکته: اگر پیکربندی NAT را انجام دادید، باید بهجای Imperva Anycast IP از آدرس IP

سرور استفاده کنید. سپس دستورات زیر باید اجرا شوند.

myRouter(config)# route-map route-map name permit 10

myRouter(config-route-map)# match ip address ACL name

myRouter(config-route-map)# set ip next-hop Imperva Private IP

myRouter(config)# route-map route-map name permit 20

دستورات زیر نیز مربوط به اعمال خطمشی به رابط LAN متصل به سرور هستند.

myRouter(config)# interface y/y(your LAN interface – toward the server)

myRouter(config-if)# ip policy route-map route-map name

موارد زیر را برای این دستورات داریم.

- ACL name: نام لیست دسترسی که پیشتر در مورد آن صحبت کردیم.

- route-map name: یک نام برای نقشه مسیریابی است که باید در تمام مقاصد یکسان باشد.

پس از اتمام کار برای اطمینان از درستی تمام پیکربندیهای انجام شده، میتوانید سرور را پینگ کنید.

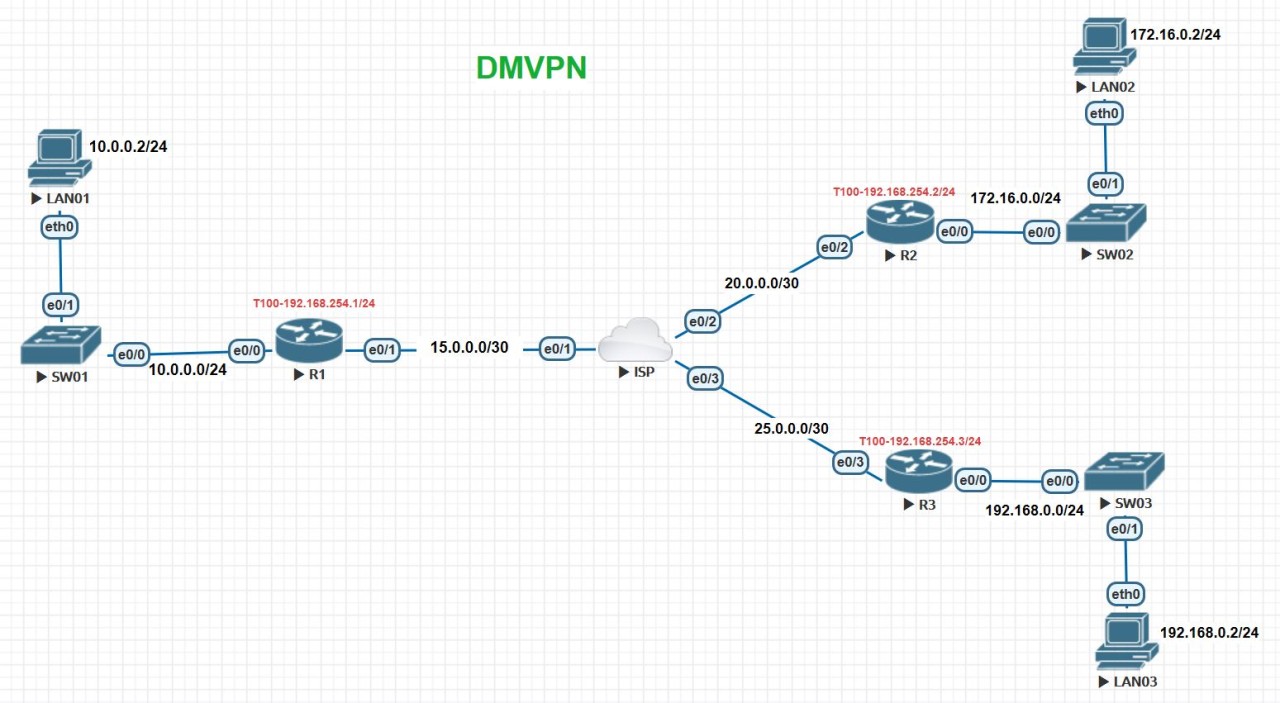

سرویس DMVPN چیست؟

مشکلی که تانل gre سیسکو داشت این بود که طراح شبکه را مجبور میکرد برای هر مسیری که نیاز به تانل دارد، یک تانل با مسیر مجزا ایجاد کند. در نتیجه مدیریت ترافیک شبکههایی که حجم داده بالایی داشتند سخت میشد. سرویس DMVPN به ما کمک میکند که برای تمام تانلهای مورد نیاز خود تنها از یک اینترفیس استفاده کنیم. همچنین دیگر نیازی به آدرس IP ثابت نیست.

حرف آخر در رابطه با آموزش gre سیسکو

کارکردن با تانلهای در شبکه نیاز به مهارت و دانش بالایی دارد که با تمرین و تکرار به دست میآید. هر مدیر و تکنسین شبکهای به این دانش و مهارت نیاز دارد تا بتواند در شرکتها و سازمانهای بزرگ پاسخگوی نیازهای کارفرما و سیستم باشد. ازاینرو در این نوشته از مجله مکتب خونه آموزش یکی از متداولترین تانلهای مورد استفاده توسط بسیاری از سازمانهای بزرگ به نام GRE را در دستور کار خود قرار دادیم. تمام راحل پیادهسازی تانل GRE سیسکو در این مقاله بهصورت قدمبهقدم و کامل ارائه داده شدند. برای یادگیری دیگر تکنیکهای مورد نیاز در شبکههای سیسکو، مطالب آموزشی ما را دست ندهید.

آموزش شبکه و سیسکو در مکتب خونه

شاید یادگیری موارد مختلف در مجله مکتب خونه مزایای خاص خود را برای افرادی که تنها نیاز بهمرور و تکمیل اطلاعات خود در زمینه خاصی دارند، معقول و مفید باشد. اما اگر بخواهید شبکه و کارکردن با تجهیزات سیسکو را یاد بگیرید باید طبق برنامه و سرفصلهای خاصی پیش بروید. خوشبختانه مکتب خونه یک آکادمی آموزش مجازی است تقریباً تمام حوزههای تکنولوژی روز را پوشش داده است. پیشنهاد ما برای افرادی که در ابتدا مسیر هستند، استفاده از آموزش های شبکه و آموزش سیسکو در این سیستم آموزشی خواهد بود.