فایروال نسل آینده یا NGFW در نسل سوم فناوری فایروال قرار دارد که برای مقابله با تهدیدات امنیتی پیشرفته در سطح برنامه از طریق ویژگیهای امنیتی هوشمند و آگاه از زمینه طراحیشده است. یک NGFW قابلیتهای فایروال سنتی مانند فیلتر کردن بستهها و بازرسی وضعیتی را با فایروالهای نسل سنتی ترکیب میکند تا تصمیمات بهتری در مورد ترافیک مجاز اتخاذ کند. در این نوشته از دسته آموزش امنیت شبکه و آموزش هک در مجله مکتب خونه قصد داریم در رابطه با این فایروالها باهم به گفتگو بپردازیم، پس با ما همراه باشید. قبل از اینکه به تشریح این فایروال بپردازیم ابتدا اجازه دهید با انواع فایروالها در زیرساخت فنآوری اطلاعات آشنا شویم.

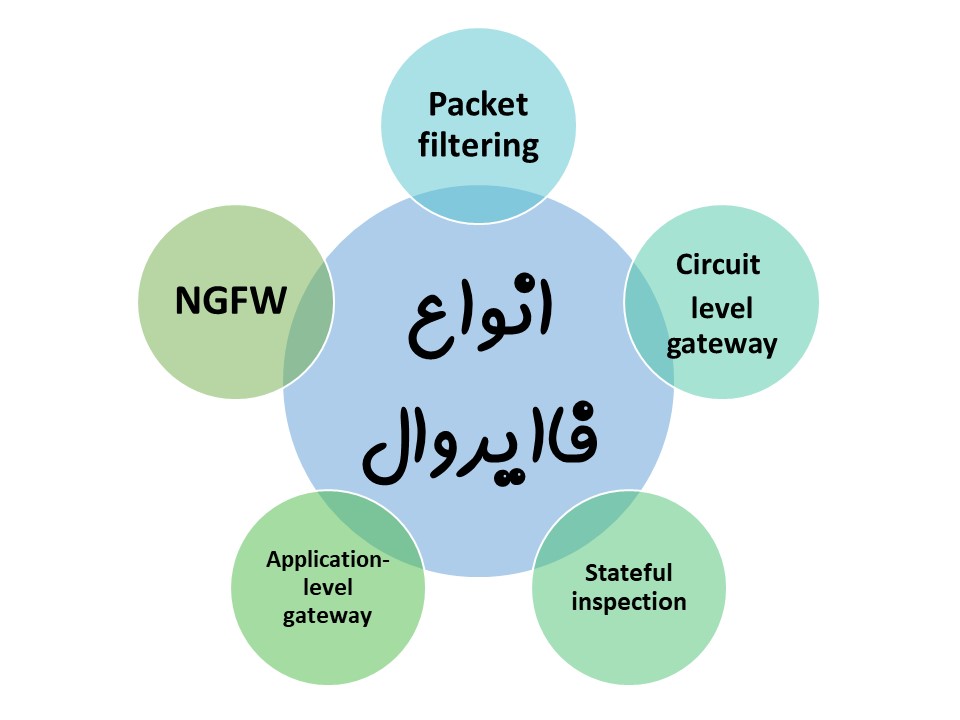

انواع فایروال

فایروالها بهطورکلی به پنج دسته تقسیم میشوند که عبارتاند از:

- فایروال فیلترینگ بستهها یا Packet filtering firewall: به هدر IP بستهها نگاه میکند و آنهایی را که پرچم گذاری (علامتگذاری) شدهاند حذف میکند.

- دروازه سطح مدار Circuit-level gateway: بهجای نگاه کردن به بستهها، محتوای مخرب را بر اساس دست دادن TCP و سایر پیامهای شروع جلسه پروتکل شبکه پرچم گذاری میکند.

- Stateful inspection firewall یا فایروال بازرسی Stateful: فیلتر بسته را با نظارت بر جلسه ترکیب میکند تا سطح امنیتی بیشتری داشته باشد.

- دروازه سطح برنامه یا Application-level gateway: بستهها را بر اساس پورت مقصد و رشته درخواست HTTP فیلتر میکند. همچنین بهعنوان فایروال پروکسی شناخته میشود.

- فایروال نسل آینده یا NGFW: از فناوری هوشمند سطح برنامه، آگاه از زمینه و برای محافظت در برابر تهدیدات پیشرفته استفاده میکند.

فایروال نسل آینده یا NGFW چیست؟

فایروال نسل آینده (NGFW)، همانطور که گارتنر تعریف میکند، یک فایروال بازرسی بسته عمیق است که فراتر از بازرسی پورت/پروتکل و مسدود کردن برای اضافه کردن بازرسی در سطح برنامه، جلوگیری از نفوذ و … عمل میکند و نبست به فایروالهای سنتی دارای امکانات بیشتر و همچنین دقت بیشتری است.

فایروال نسل بعدی این ویژگی را دارد که بستهها را بر اساس برنامههای کاربردی فیلتر کند و دادههای موجود دربستهها را بررسی کند (بهجای هدر IP آنها). بهعبارتدیگر، در مدل OSI تا لایه ۷ (لایه کاربردی) کار میکند، درحالیکه فناوری فایروال سنتی فقط تا سطح ۴ (لایه انتقال) کار میکرد. حملاتی که در لایههای ۴-۷ مدل OSI انجام میشوند در حال افزایش هستند و فایروال نسل آینده این قابلیت را به یک قابلیت مهم تبدیل میکند.

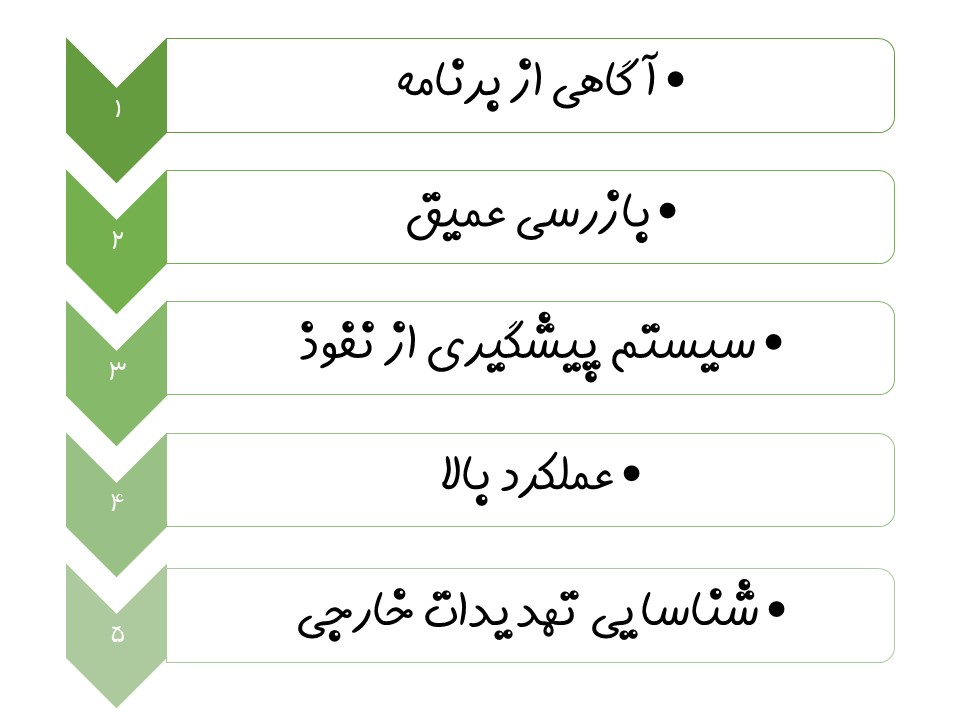

ویژگیهای فایروال نسل بعدی یا NGFW چیست؟

مشخصات فایروال نسل بعدی بسته به ارائهدهنده متفاوت است، اما معمولاً ترکیبی از ویژگیهای زیر را شامل میشود:

آگاهی از برنامه خاص و کنترل ترافیک آن

توانایی فیلتر کردن ترافیک و اعمال قوانین پیچیده بر اساس برنامه (و نه فقط بر اساس پورت) از ویژگیهای بارز فایروال نسل آینده است. این امکان یکی از ویژگیهای کلیدی فایروالهای نسل بعدی است: آنها میتوانند ترافیک برنامههای خاص را مسدود کنند و همچنین کنترل بیشتری روی برنامههای کاربردی داشته باشند.

بازرسی عمیق

فایروال نسل آینده یا NGFW بازرسی بسته عمیقتر و پیشرفتهتری نسبت به فناوری فایروال سنتی ارائه میدهد که فقط هدر IP بسته را برای تعیین منبع و مقصد بررسی میکند.

سیستم پیشگیری از نفوذ

سیستم پیشگیری از نفوذ (IPS) که شبکه را ازنظر فعالیتهای مخرب نظارت میکند و آن را درجایی که رخ میدهد مسدود میکند از ویژگیهای و امکانات بارز فایروالهای نسل آینده است. این نظارت میتواند مبتنی بر امضا (تطبیق فعالیت با امضای تهدیدات شناختهشده)، مبتنی بر خطمشی (مسدود کردن فعالیتی که خطمشیهای امنیتی را نقض میکند) یا مبتنی بر ناهنجاری (نظارت بر رفتار غیرعادی) باشد.

عملکرد بالا

عملکرد بالا به فایروال اجازه میدهد تا حجم زیادی از ترافیک شبکه را بدون کاهش سرعت کنترل کند. فایروالهای نسل بعدی دارای تعدادی ویژگی امنیتی هستند که نیاز به زمان پردازش دارند، بنابراین عملکرد بالا برای جلوگیری از اختلال در عملیات تجاری مهم است.

شناسایی تهدیدات خارجی

اطلاعات تهدید خارجی یا ارتباط با یک شبکه اطلاعاتی تهدید برای اطمینان از بهروز بودن اطلاعات تهدید و کمک به شناسایی عوامل بد.

علاوه بر این ویژگیهای اساسی، فایروالهای نسل بعدی ممکن است دارای ویژگیهای اضافی مانند محافظت از آنتیویروس و بدافزار باشند. آنها همچنین ممکن است بهعنوان یک فایروال بهعنوان سرویس (FWaaS) پیادهسازی شوند، یک سرویس مبتنی برابر که مقیاسپذیری و نگهداری آسانتر را فراهم میکند.

با FWaaS، نرمافزار فایروال توسط ارائهدهنده خدمات نگهداری میشود و منابع بهطور خودکار مقیاس میشوند تا تقاضای پردازش را برآورده کنند. این امر کار تیمهای فناوری اطلاعات سازمانی را برای رسیدگی به وصلهها، ارتقاء و… آسانتر میکند.

مزایای فایروال نسل آینده (NGFW) چیست؟

فایروالهای نسل بعدی امنیت بسیار بهتر و قویتری نسبت به فایروالهای سنتی ارائه میدهند. فایروالهای سنتی در تواناییهای خود محدود هستند: آنها ممکن است بتوانند ترافیک را از طریق یک پورت خاص مسدود کنند، اما نمیتوانند قوانین خاص برنامه را اعمال کنند، در برابر بدافزار محافظت کنند، یا رفتار غیرعادی را شناسایی و مسدود کنند. درنتیجه، مهاجمان میتوانند با ورود از طریق یک پورت غیراستاندارد از شناسایی فرار کنند، چیزی که فایروال نسل بعدی از آن جلوگیری میکند.

فایروال نسل آینده به دلیل ماهیت آگاه از زمینه و توانایی دریافت بهروزرسانیها از شبکههای اطلاعاتی تهدیدات خارجی، میتوانند در برابر طیف وسیعی از تهدیدات پیشرفته محافظت کنند و حتی ممکن است از اتوماسیون هوشمند برای حفظ سیاستهای امنیتی استفاده کنند؛ یعنی این فایروال بدون مداخله انسانی میتواند کار کند.

بعلاوه، فایروالهای نسل بعدی زیرساختهای امنیتی سادهای را ارائه میدهند که نگهداری، بهروزرسانی و کنترل آن آسانتر و ارزانتر است. آنها چندین ویژگی امنیتی را در یکراه حل ترکیب میکنند و حوادث را از طریق یک سیستم گزارش واحد گزارش میدهند. جایگزین حفظ بسیاری از محصولات امنیتی مختلف، بار اضافی را بر دوش کارکنان فناوری اطلاعات قرار میدهد و احتمال نقض امنیت را افزایش میدهد.

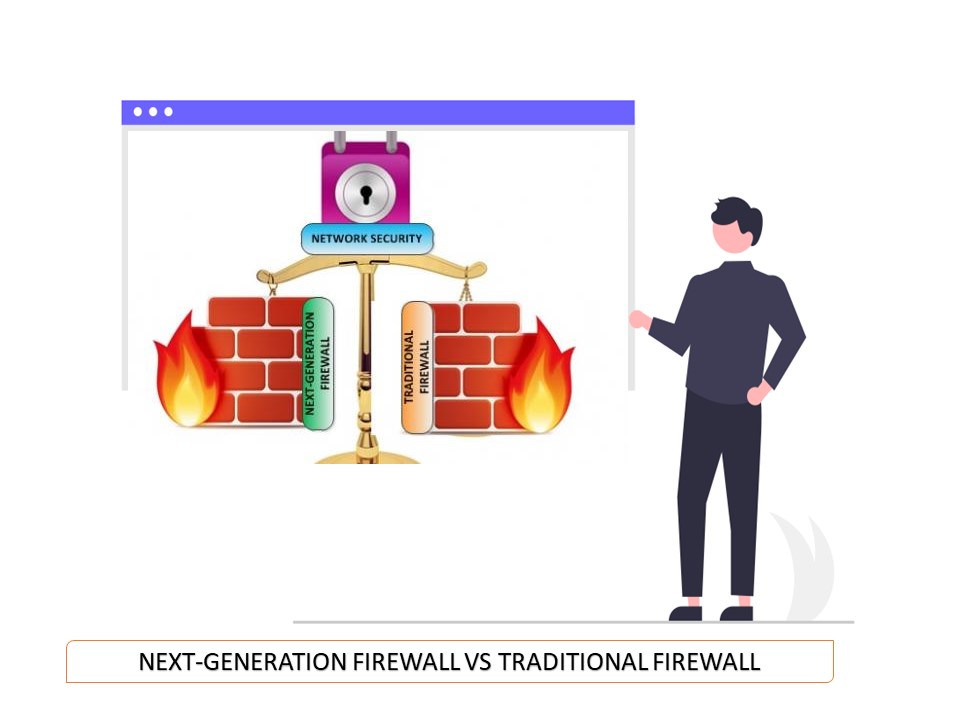

فایروال نسل بعدی در مقابل فایروال سنتی

فایروالهای سنتی برای محافظت از شبکههای سازمانی در لایه پیوند داده و لایههای انتقال (لایههای ۲ و ۴ مدل OSI) به بازرسی و مسدود کردن پورت/پروتکل متکی هستند. این رویکرد ایستا درگذشته، زمانی که محیط IT پویایی کمتری نسبت به الان داشت و برنامهها را میتوان با پورت شناسایی کرد، مؤثر بود؛ اما با افزایش پیچیدگی شبکههای مجازی و تهدیدات امنیتی پیشرفتهتر، دیگر کافی نیست.

فایروال نسل آینده یا NGFW هوشمندتر هستند: آنها میتوانند بستهها را بر اساس کاربرد (لایه ۷ مدل OSI) و حتی بر اساس رفتار فیلتر کنند و تمایزات دقیقتری ایجاد کنند که بسیار مؤثرتر از روشهای عمومی استفادهشده توسط فایروالهای سنتی است. آنها همچنین به دادههای خارجی برای شناسایی تهدیدها مراجعه میکنند. این رویکرد پویا و انعطافپذیر به آنها اجازه میدهد تا مهاجمانی را که بسیار پیچیدهتر از گذشته هستند شناسایی کرده و در برابر آنها دفاع کنند.

چرا به فایروال نسل بعدی نیاز دارم؟

تهدیدات امنیتی هدفمند و پیچیده بیش از هر زمان دیگری به شبکههای داخلی آسیب وارد میکند. فنآوریهای فایروال سنتی بهشدت به بازرسی پورت/پروتکل وابسته هستند که در یک محیط مجازی که آدرسها و پورتها بهصورت پویا تخصیص داده میشوند، بیاثر است. در مقام مقایسه، فایروال نسل آینده (NGFW) از فیلتر بستههای عمیق برای بررسی محتویات بستهها استفاده میکند، فیلتر لایه ۷ برنامه را فراهم میکند و حتی میتواند فعالیتهای مشکوک را نظارت و مسدود کند. این قابلیتها برای تضمین امنیت در یک محیط پیچیده و پویا ضروری است.

فایروالهای نسل بعدی چگونه کنترل کاربر را پیادهسازی میکنند؟

یک قانون سیاست امنیتی یک فایروال شبکه میگوید که اتصال از این منبع به این مقصد مجاز یا غیرمجاز است. منبع و مقصد بهطور سنتی بهعنوان یک آدرس IP اختصاص دادهشده به یک لپتاپ یا یک آدرس شبکه بزرگتر است که شامل چندین کاربر و سرور است. خواندن این تعریف خطمشی آدرس ایستا برای انسان دشوار است و از طرفی تنظیم خطمشی امنیتی برای کاربرانی که آدرسهای IP متفاوتی دارند هنگام کار با ابزارهای شرکت و هنگام کار خارج از سایت، بهخوبی کار نمیکند.

فروشندگان NGFW این مشکل را با ادغام با دایرکتوریهای کاربر شخص ثالث مانند Microsoft Active Directory حل میکنند. سیاست پویا و مبتنی بر هویت، دید و کنترل دقیق کاربران، گروهها و ماشینها را فراهم میکند و مدیریت آن آسانتر از خطمشی ثابت و مبتنی بر IP است. فایروال نسل بعدی (NGFW) مدیران کنسول یکپارچه اشیاء را یکبار تعریف میکنند. هنگامیکه فایروالهای شبکه برای اولین بار یک اتصال را مشاهده میکنند، IP با جستجو در دایرکتوری کاربر شخص ثالث به کاربر و گروه نگاشت میشود. این نگاشت پویای کاربر به IP، مدیران را از بهروزرسانی مداوم خطمشی امنیتی آزاد میکند.

فایروالهای نسل بعدی چگونه پیشگیری از تهدید را اجرا میکنند؟

قابلیتهای پیشگیری از تهدید، مهمترین قابلیت بازرسی بسته عمیق فایروالهای نسل آینده است. همانطور که ترافیک از طریق دستگاه فایروال شبکه عبور میکند، آنها همچنین ترافیک را برای سوءاستفادههای شناختهشده از آسیبپذیریهای موجود (IPS) بررسی میکنند. فایلها را میتوان خارج از دستگاه ارسال کرد تا در یک جعبه یا محیط مجازی برای شناسایی رفتار مخرب (امنیت جعبه ایمنی) شبیهسازی شوند.

آینده فایروال نسل آینده

با ادامه رشد تهدیدات امنیتی، شرکتها از فایروالهای نسل سنتی دور میشوند و به سمت فناوری فایروال جدیدی میروند که در جامعه فنآوری اطلاعات از آن بهعنوان «فایروال نسل آینده یا NGFW» یاد میکنند. این فایروالها اطلاعات تهدید در زمان واقعی را همراه با عملکردهای امنیتی اضافی در مرکز داده، ابر، موبایل، نقطه پایانی و اینترنت اشیا ارائه میکنند.

فایروال یک جزء ضروری از معماری امنیتی هر سازمانی است که میتواند به محافظت از دادههای حساس، برآورده کردن الزامات انطباق و هدایت سازمانها به سمت دستیابی به تحول دیجیتال کمک کند.