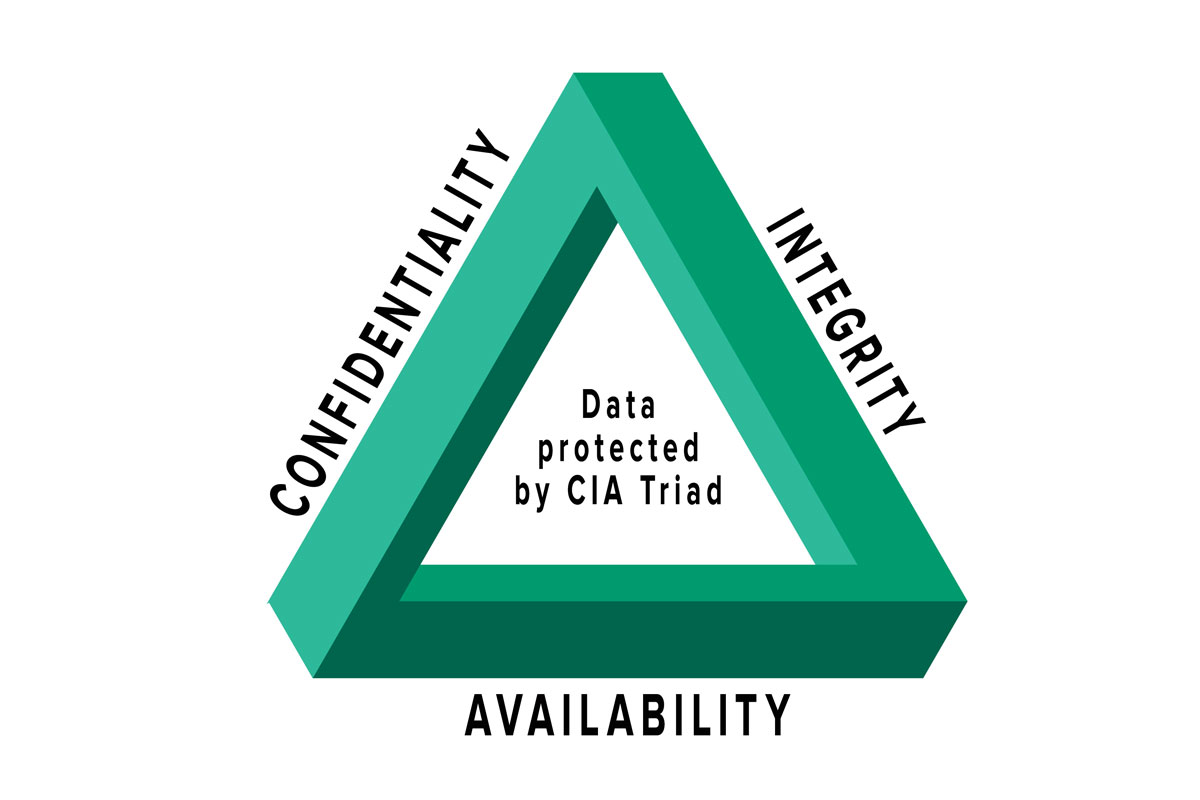

وقتی صحبت از امنیت شبکه میشود، مثلث امنیت شبکه یکی از مهمترین مدلهایی است که برای هدایت سیاستهای امنیت اطلاعات در یک سازمان طراحیشده است. مثلث امنیت شبکه شامل سه اصل اساسی زیر است:

- محرمانه بودن

- یکپارچگی

- دسترسیپذیری

اینها اهدافی هستند که باید در حین ایمنسازی شبکه در نظر گرفته شوند. در ادامه با هرکدام از این سه اصل بیشتر و بهتر آشنا خواهیم شد. قبل از اینکه به تشریح هرکدام یک از آنها بپردازیم ابتدا بهصورت مختصر با تاریخچه آن آشنا خواهیم شد. برای آشنایی بیشتر و یادگیری مباحث مربوط به امنیت، شبکه و غیره میتوانید به صفحه آموزش امنیت شبکه و آموزش هک مراجعه کنید.

تاریخچه مثلث امنیت شبکه

مفهوم مثلث امنیت شبکه در طول زمان شکل گرفت و خالق واحدی ندارد. محرمانه بودن ممکن است اولین بار در سال ۱۹۷۶ در مطالعهای توسط نیروی هوایی ایالاتمتحده مطرحشده باشد. به همین ترتیب، مفهوم یکپارچگی در مقالهای در سال ۱۹۸۷ با عنوان “مقایسه سیاستهای امنیتی کامپیوتری تجاری و نظامی” نوشته دیوید کلارک و دیوید ویلسون موردبررسی قرار گرفت.

این مقاله تشخیص داد که محاسبات تجاری به سوابق حسابداری و صحت دادهها نیاز دارد. اگرچه یافتن منبع اولیه برای شکل گرفتن این اصول چندان آسان نیست، اما مفهوم در دسترس بودن یک سال بعد در سال ۱۹۸۸ گستردهتر شد. در سال ۱۹۹۸، مردم این سه مفهوم را با هم بهعنوان مثلث امنیت شبکه شناختند.

مقاله پییشنهادی : بهترین کتابها برای یادگیری امنیت شبکه

سه اصل مثلث امنیت شبکه

محرمانه بودن

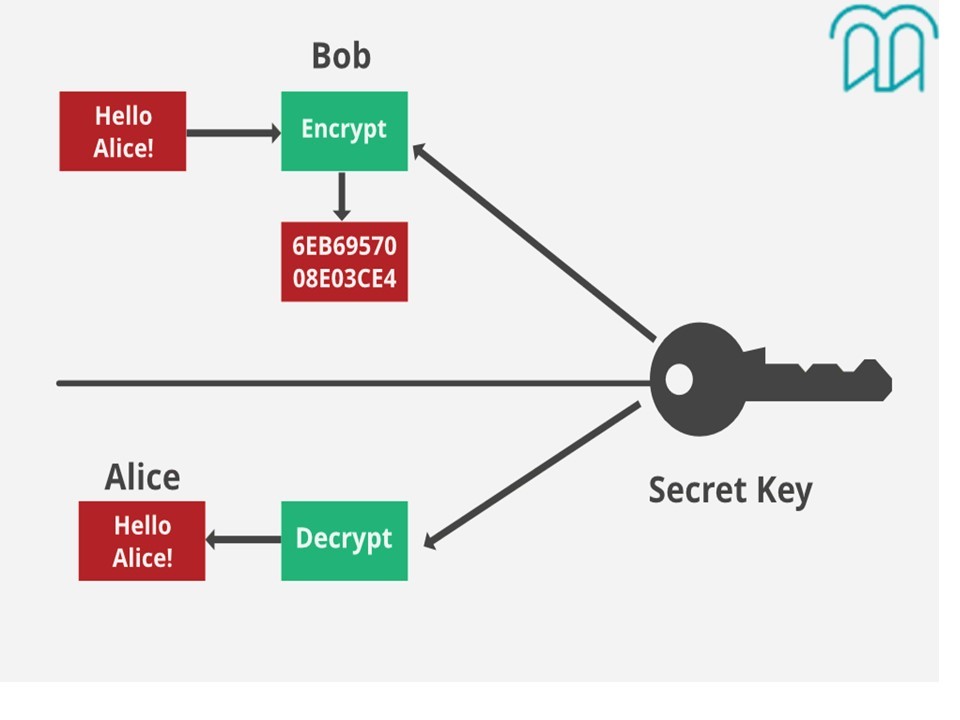

محرمانه بودن به این معنی است که فقط افراد/سیستمهای مجاز میتوانند اطلاعات حساس یا طبقهبندیشده را مشاهده کنند. دادههای ارسالشده از طریق شبکه نباید توسط افراد غیرمجاز قابلدسترسی باشد. مهاجم ممکن است سعی کند دادهها را با استفاده از ابزارهای مختلف موجود در اینترنت گرفته و به اطلاعات شما دسترسی پیدا کند.

یک راه اصلی برای جلوگیری از این امر استفاده از تکنیکهای رمزگذاری برای محافظت از دادههای شماست بهطوریکه حتی اگر مهاجم به دادههای شما دسترسی پیدا کند، نتواند آنها را رمزگشایی کند. استانداردهای رمزگذاری شامل AES (استاندارد رمزگذاری پیشرفته) و DES (استاندارد رمزگذاری دادهها) است. راه دیگر برای محافظت از دادههای شما از طریق تونل VPN است. VPN مخفف Virtual Private Network است و به انتقال ایمن دادهها در شبکه کمک میکند.

یکپارچگی

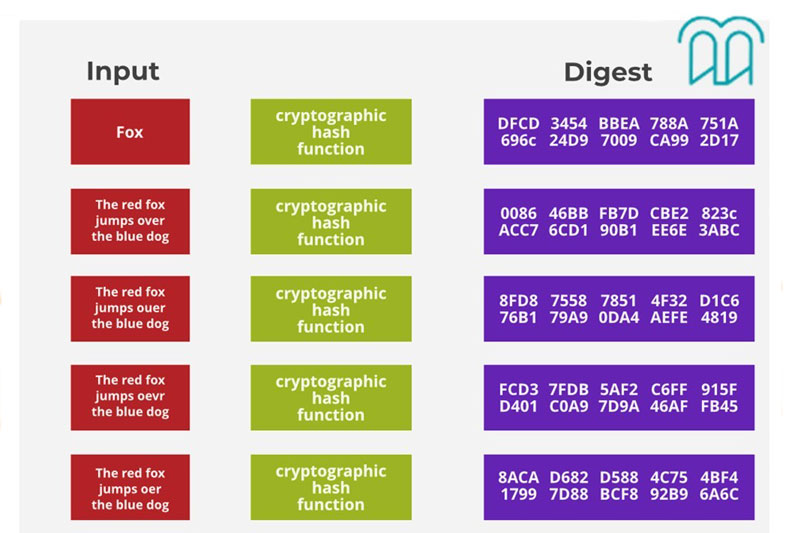

مورد بعدی در مثلث امنیت شبکه که باید در مورد آن صحبت کرد یکپارچگی یا صحت است. ایده اینجا این است که مطمئن شوید که دادهها اصلاح یا دستکاری نشدهاند. خرابی دادهها، شکست در حفظ یکپارچگی دادهها است. برای بررسی اینکه آیا دادههای ما دست کاری شدهاند یا خیر، از یک تابع هش استفاده میکنیم.

ما دو نوع رایج تابع هش داریم: SHA (الگوریتم هش ایمن) و MD5 (یک نوع الگوریتم هش ). اکنون MD5 یک هش ۱۲۸ بیتی است و SHA یک هش ۱۶۰ بیتی است اگر از SHA-1 استفاده کنیم. روشهای SHA دیگری نیز وجود دارد که میتوانیم از آنها مانند SHA-0، SHA-2، SHA-3 استفاده کنیم.

فرض کنید میزبان «A» میخواهد دادهها را با حفظ یکپارچگی به میزبان «B» ارسال کند. یک تابع هش رویدادهها اجرا میشود و یک مقدار هش دلخواه H1 تولید میکند که سپس به دادهها متصل میشود. هنگامیکه میزبان ‘B’ بسته را دریافت میکند، همان تابع هش را رویدادهها اجرا میکند که یک مقدار هش H2 میدهد. حال، اگر H1 = H2، به این معنی است که یکپارچگی دادهها حفظ شده است و محتویات آن اصلاحنشده است.

دسترسیپذیری:

این اصل در مثلث امنیت شبکه بدان معناست که شبکه باید بهراحتی در دسترس کاربران خود باشد. این اصل در سه گانه امنیت شبکه در مورد سیستمها و دادهها صدق میکند. برای اطمینان از در دسترس بودن، مدیر شبکه باید سختافزار را حفظ کند، مرتباً ارتقاء دهد، برنامهای برای خرابی داشته باشد و از بروز شرایط بحرانی در شبکه جلوگیری کند.

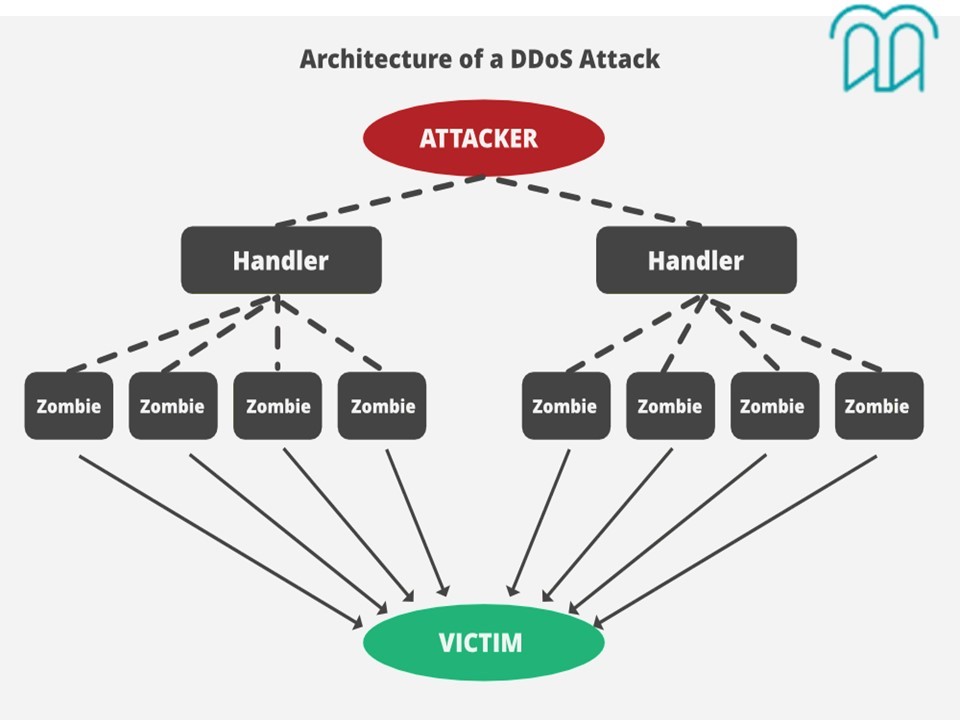

حملاتی مانند DoS یا DDoS ممکن است با اتمام منابع شبکه، شبکه را از دسترس خارج کند. این تأثیر ممکن است برای شرکتها و کاربرانی که به شبکه بهعنوان یک ابزار تجاری متکی هستند، قابلتوجه و یک تجربه منفی باشد. بنابراین باید اقدامات لازم برای جلوگیری از چنین حملاتی باید انجام شود.

چرا باید از مثلث امنیت شبکه استفاده کنید؟

مثلث امنیت شبکه یک چکلیست ساده و درعینحال جامع در سطح بالا برای ارزیابی روشها و ابزارهای امنیتی شما ارائه میدهد. یک سیستم مؤثر هر سه جزء را برآورده میکند: محرمانه بودن، یکپارچگی و در دسترس بودن. یک سیستم امنیت اطلاعات که دریکی از این سه مورد گفتهشده نقص داشته باشد خودش را در معرض خطرات گوناگونی قرار خواهد داد.

سهگانه امنیت شبکه همچنین در ارزیابی اینکه چه چیزی پس از یک حادثه منفی چه اشتباهی رخداده و چه چیزی مؤثر بوده است، ارزشمند است. بهعنوانمثال، شاید پس از حمله بدافزاری مانند باج افزار، در دسترس بودن به خطر افتاده باشد، اما سیستمهای موجود همچنان میتوانند محرمانه بودن اطلاعات مهم را حفظ کنند. از این دادهها میتوان برای رسیدگی به نقاط ضعف و تکرار سیاستها و پیادهسازیهای موفق استفاده کرد.

پیشنهاد مطالعه: آنچه که باید در مورد هک و امنیت بدانیم

چه زمانی باید از مثلث امنیت شبکه استفاده کرد؟

شما باید از مثلث امنیت شبکه در اکثر موقعیتهای امنیتی استفاده کنید، بهویژه به این دلیل که هر جزء آن حیاتی است. بااینحال، این اصلها را بهویژه در هنگام توسعه سیستمهایی پیرامون طبقهبندی دادهها و مدیریت مجوزها و امتیازات دسترسی بسیار مفید است. همچنین هنگام رسیدگی به آسیبپذیریهای سایبری سازمان خود، باید بهصورت جدی از مثلث امنیت شبکه استفاده کنید. مثلث امنیت میتواند ابزار قدرتمندی در ایجاد اختلال در زنجیره حملات سایبری باشد که به فرآیند هدفگیری و اجرای یک حمله سایبری اشاره دارد. مثلث امنیت شبکه میتواند به شما کمک کند تا متوجه شوید که مهاجمان ممکن است به دنبال چه چیزی باشند و سپس سیاستها و ابزارهایی را برای محافظت کافی از آن دادهها را اجرا کنید.

علاوه بر این، مثلث امنیت شبکه را میتوان برای آموزش کارکنان در مورد امنیت سایبری استفاده کرد. شما میتوانید از سناریوهای فرضی یا مطالعات موردی واقعی استفاده کنید تا به کارکنان کمک کنید تا در مورد حفظ محرمانه بودن، یکپارچگی و در دسترس بودن اطلاعات و سیستمها آگاه باشند.

نتیجهگیری

یکی از اصول مهمی که در امنیت شبکه به کار میرود و به عنوان یک چکلیست امنیت شبکه در اغلب شرکتها و سازمانها از آن استفاده میشود، استراتژی مثلث امنیت شبکه است که باید بهصورت جدی آن را در سازمان خود پیادهسازی کنیم. این اصل از سه بخش محرمانگی، دسترسیپذیری و یکپارچگی تشکیلشده است و هر جزء آن برای سازمانها و شرکتها بسیار حیاتی است و حتما باید از آن استفاده شود.