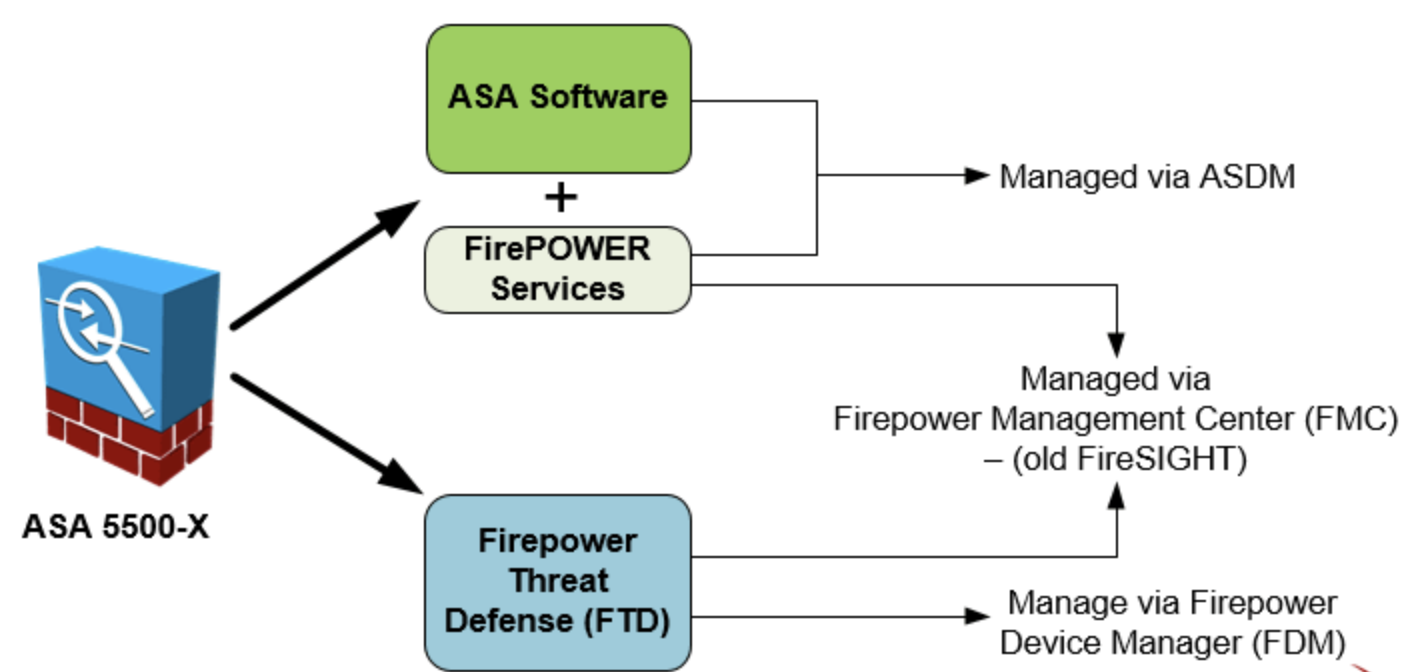

«یک دستگاه- یک تصویر» این امر، هدف سیسکو برای فایروالهای نسل بعدی است. با این دیدگاه، سیسکو یک تصویر نرمافزاری یکپارچه به نام «Cisco Firepower Threat Defense» را ایجاد کرده است. در این مطلب از آموزش cisco firepower، نصب Firepower Threat Defense (FTD) بر روی دستگاه امنیتی Cisco ASA 5500-X پوشش داده میشود. همچنین گزینههای مدیریتی موجود (Firepower Management Center (FMC) که همان FireSIGHT قدیمی است و Firepower Device Manager (FDM)) توضیح داده خواهد شد.

آموزش cisco firepower

ابتدا معرفی مختصری در ابتدای آموزش سیسکو فایرپاور را ارائه میدهیم. Cisco Firepower Threat Defense (FTD)ابتدا یک تصویر نرمافزاری یکپارچه است که ترکیبی از ویژگیهای Cisco ASA و خدمات Cisco FirePOWER است. این امر میتواند بر روی دستگاههای Cisco Firepower 4100 و Firepower 9300 Series و همچنین ASA 5506-X، ASA 5506H-X، ASA 5506W-X، ASA 5508-X، ASA 5512-X، ASA 5515-X، ASA 5516-X، ASA 5525-X، ASA 5545-X و ASA 5555-X مستقر گردد. با این حال، در زمان نگارش این مطلب، نرمافزار یکپارچه Cisco Firepower Threat Defense (FTD) نمیتواند بر روی دستگاههای Cisco ASA 5505 و ۵۵۸۵-X Series مستقر شود.

درک مدیریت و قابلیتهای Cisco Firepower Threat Defense

سادهسازی مدیریت و عملیات فایروالهای نسل بعدی سیسکو یکی از دلایل اصلی انتقال سیسکو به یک تصویر یکپارچه در تمام دستگاههای فایروالش است.

در حال حاضر، Firepower Threat Defense را میتوان از طریق Firepower Device Management (مشابه ASDM سیسکو) و Firepower Management Center (که در ادامهی آموزش تحلیل شده است) مدیریت کرد.

باید توجه داشت که نرمافزار مدیریت Firepower تحت توسعه گسترده است. لذا در حال حاضر قادر به پشتیبانی از تمام گزینههای پیکربندی نیست. به همین دلیل بهتر است از Firepower Management Center برای مدیریت سیستم Cisco Firepower Threat Defense استفاده کنید.

Firepower Management Center، که به عنوان FMC یا FireSIGHT نیز شناخته میشود، به صورت یک سرور اختصاصی یا تصویر مجازی (سرور VM مبتنی بر لینوکس) موجود است که به FirePOWER یا Firepower Threat Defense متصل شده و به شما امکان میدهد که هر سیستم را به طور کامل مدیریت کنید. سازمانهایی که دارای چندین سیستم Firepower Threat Defense یا خدمات FirePOWER هستند، میتوانند آنها را از طریق FMC ثبت و مدیریت کنند.

به طور جایگزین، کاربران میتوانند دستگاه Firepower Threat Defense (FTD) را با استفاده از Firepower Device Manager (FDM) مدیریت کنند. این موضوع کاملاً مفهومی مشابه با ASDM است.

در حال حاضر، آخرین تصویر نرمافزاری یکپارچه Cisco Firepower Threat Defense (FTD) نسخه ۶.۲.x است. Cisco Firepower Threat Defense به طور مداوم خدمات فایروال نسل بعدی را که پشتیبانی میکند گسترش میدهد.

پیشنهاد مطالعه: آموزش cisco esa – راهنمی ساده و سریع

قابلیتهای فایروال Stateful

در ادامه، فهرستی از قابلیتهای فایروال stateful را مشاهده میکنید.

- مسیریابی استاتیک و دینامیک. پشتیبانی از RIP، OSPF، BGP، مسیریابی استاتیک

- سیستمهای پیشگیری از نفوذ نسل بعدی (NGIPS)

- فیلتر کردن URL

- دید و کنترل برنامه (AVC)

- حفاظت پیشرفته از بدافزار (AMP)

- ادغام با Cisco Identity Service Engine (Cisco ISE)

- رمزگشایی SSL

- پرتال مهمان (Guest Web Portal)

- مدیریت چند دامنه

- محدود کردن نرخ

- سیاستهای ترافیک تونلشده

- VPN سایت به سایت. فقط پشتیبانی از VPN سایت به سایت بین دستگاههای FTD و FTD به ASA

- مسیریابی Multicast

- NAT مشترک

- مهاجرت پیکربندی محدود (ASA به Firepower TD)

در حالی که Cisco Firepower Threat Defense به طور فعال در حال توسعه و با ویژگیهای فوقالعادهای پر میشود، ما معتقدیم که هنوز برای قرار دادن آن در محیط تولید زود است. چراکه هنوز مشکلات پایداری وجود دارد. بنابراین وجود این مشکلات (حداقل با تصویر FTD بر روی پلتفرم ASA)، باید با نسخههای نرمافزاری جدیدتر برطرف شود.

* نکته: اگر در حال حاضر در فرآیند نصب FTD بر روی ASA خود هستید، باید آن را به طور کامل آزمایش کنید قبل از اینکه آن را به محیط تولید معرفی کنید.

به دلیل مشکلاتی که با آن مواجه شدیم، مجبور به حذف نصب FTD با بازنویسی تصویر دستگاه ASA 5555-X خود با تصاویر Cisco ASA و FirePOWER Services شدیم. ما بر این باوریم که تصویر نرمافزاری یکپارچه «Cisco Firepower Threat Defense» بسیار امیدوارکننده است اما به زمان بیشتری نیاز دارد تا به نسخهای بالغ و پایدارتر برسد.

مشکلات یا محدودیتهای مواجه شده با Cisco Firepower Threat Defense

در حالی که پیادهسازیهای کوچک ممکن است بتوانند غیاب بسیاری از ویژگیهای مطلوب (مانند پشتیبانی از VPN IPSec) را جبران کنند، محیطهای شرکتی مطمئناً با چالشهای بیشتری مواجه خواهند شد.

بسته به محیط و نیازهای نصب، مشتریان با محدودیتها یا مشکلات مختلفی مواجه خواهند شد. به عنوان مثال، در ASA 5555-X ما با تاخیرهای عمدهای در تلاش برای ارسال سیاستهای جدید از Firepower Management Centre (FMC) به FTD ASA جدید تصویر شده مواجه شدیم. با اجرای تنها ۵ سیاست، بیش از ۲ دقیقه طول کشید تا آنها را از FMC به FTD ارسال کنیم.

ما همچنین متوجه شدیم که قادر به پیکربندی هیچ رابط EtherChannel نبودیم. این به ویژه برای سازمانهایی که دارای چندین منطقه DMZ و نیازهای ترافیکی با پهنای باند بالا هستند یک ضعف عمده محسوب میشود. سیسکو یک اعلام رسمی برای این موضوع دارد.

علاوه بر موارد فوق، هنگامی که تبدیل ASA خود را به نرمافزار FTD تکمیل کردیم، نیاز بود که یک درخواست خدمات TAC باز کنیم تا بتوانیم مجوز ASA خود را به تصویر FTD منتقل کنیم، که بار اضافی و سردرگمی غیرضروری را اضافه کرد. ما معتقدیم که این باید به طور خودکار در طول فرآیند نصب انجام میشد.

نحوه راه اندازی سرویس مدیریت سیکو فایرپاور به صورت تصویری (مرور سریع)

در این بخش به آموزش راه اندازی سرویس مدیریت سسیکو فایرپاور پرداختهایم. بازنویسی دستگاه Cisco ASA 5555-X برای نصب تصویر Cisco Firepower Threat Defense نسبتاً ساده است. البته به شرطی که بدانید باید چه کاری انجام دهید. در اینجا مراحل به ترتیب باید اجرا شوند:

- دانلود تصویر Boot و System Cisco Firepower Threat Defense

- راهاندازی مجدد ASA و شکستن توالی راهاندازی/بوت

- بارگذاری تصویر Boot و راهاندازی فایروال ASA

- نصب نرمافزار سیستم Firepower Threat Defense

۱. دانلود تصویر Boot و System Cisco Firepower Threat Defense

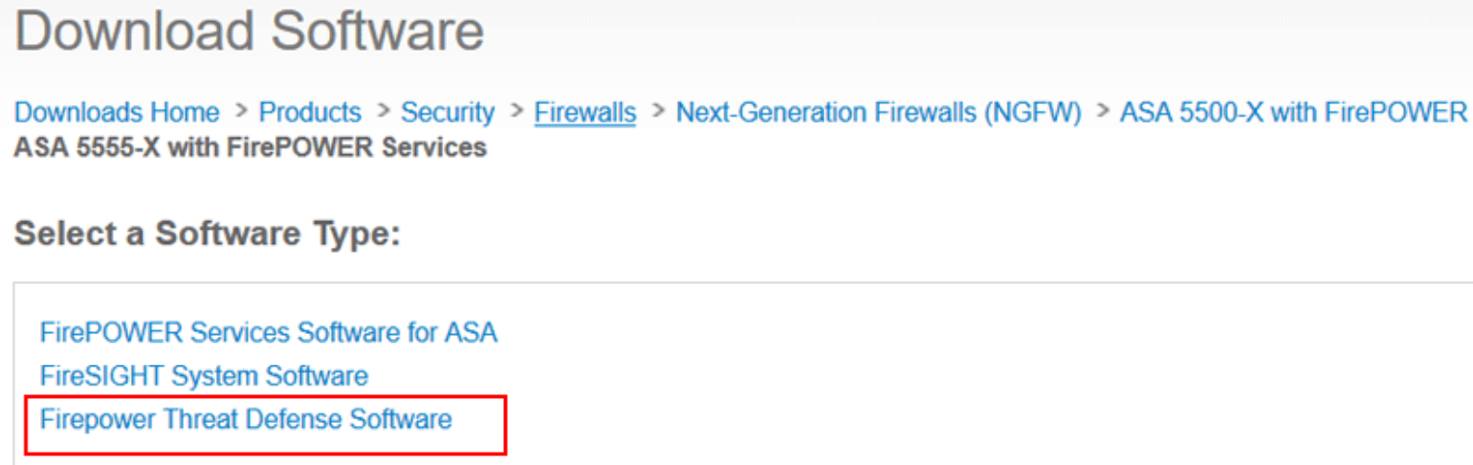

با استفاده از یک حساب CCO معتبر که دارای امتیاز دانلود نرمافزار است، به آدرس زیر بروید: Downloads Home > Products Security > Firewalls > Next-Generation Firewalls (NGFW) > ASA 5500-X with FirePOWER Services و سپس نرمافزار Firepower Threat Defense را انتخاب کنید.

به طور جایگزین، میتوانید بر روی URL زیر کلیک کنید: دانلود نرمافزار Firepower Threat Defense

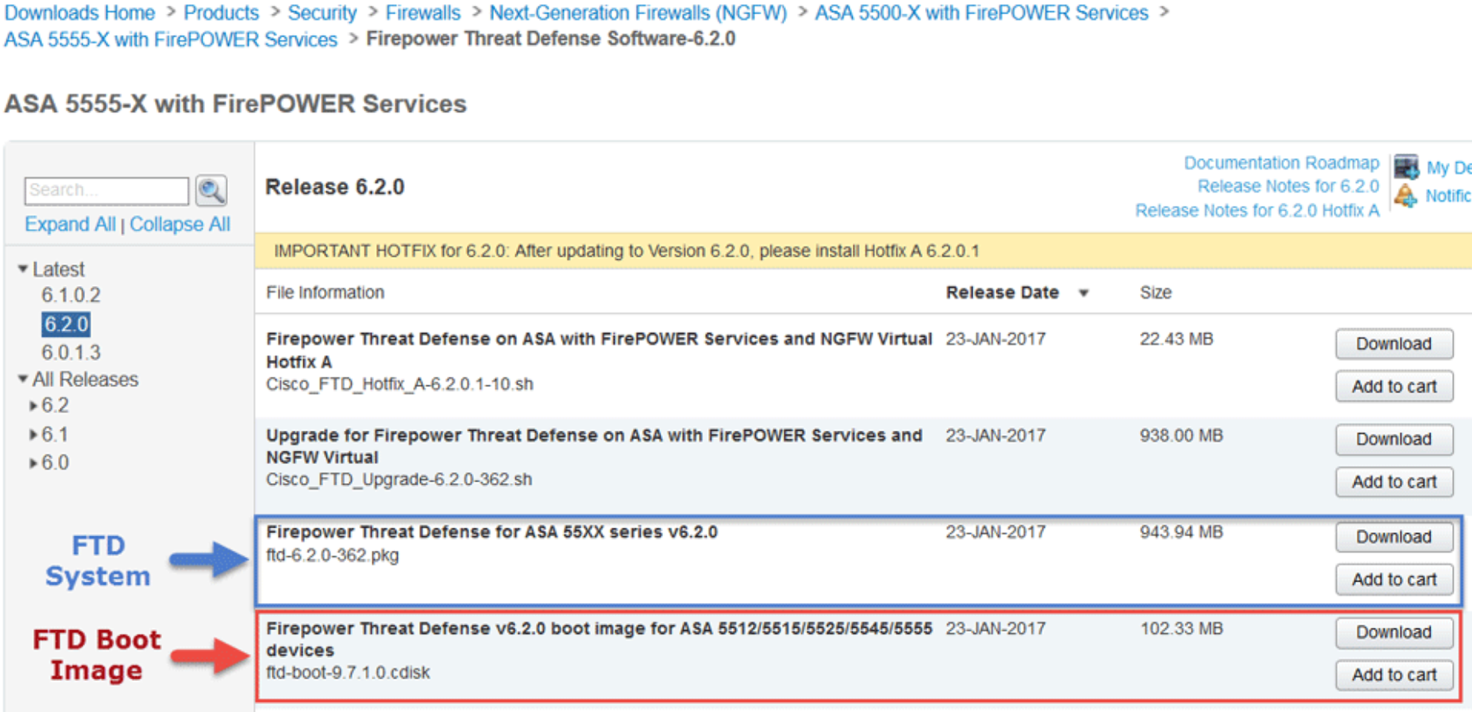

سپس، آخرین نسخه تصویر بوت و سیستم را انتخاب و دانلود کنید. در مثال ما، این نسخه ۶.۲.۰ است.

سپس، آخرین نسخه تصویر بوت و سیستم را انتخاب و دانلود کنید. در مثال ما، این نسخه ۶.۲.۰ است.

پیشنهاد مطالعه: آموزش cisco aci – راهنمای ساده و سریع

۲. راهاندازی مجدد ASA و قطع فرآیند راهاندازی/ بوت

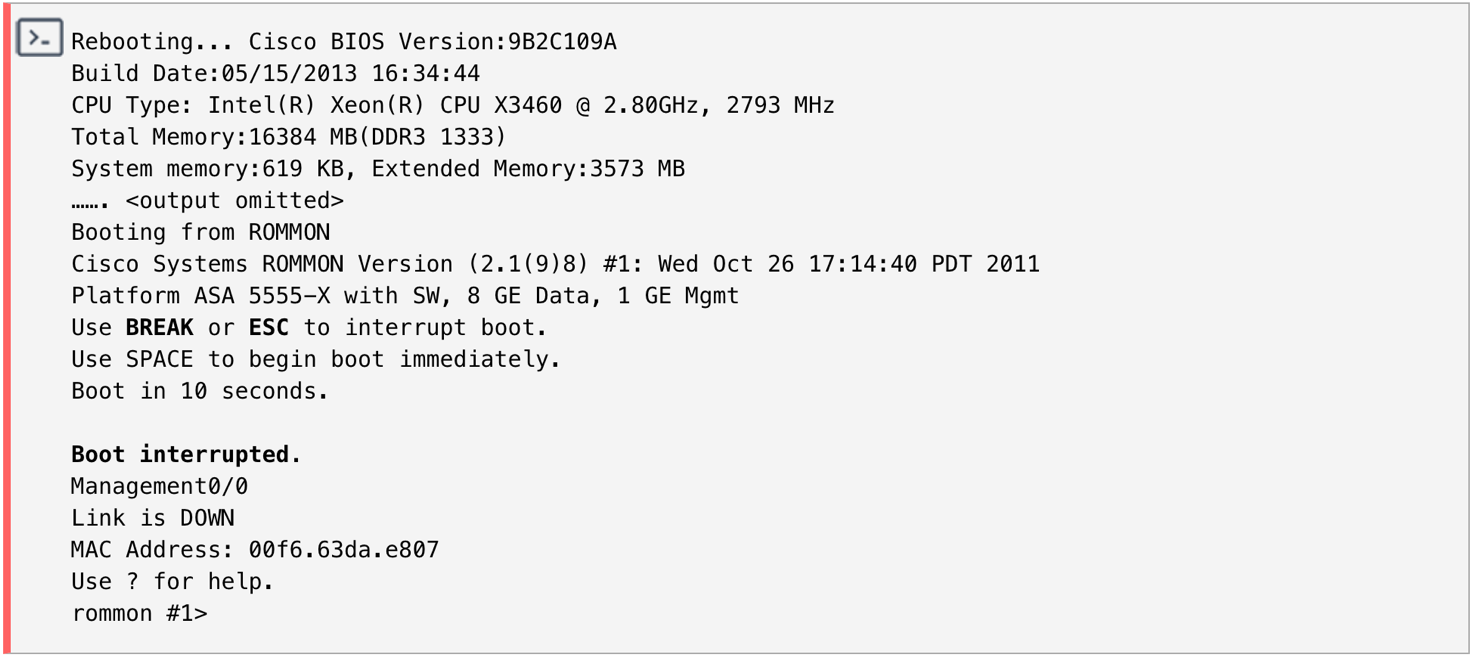

وقتی آماده شدید، دستگاه ASA را مجدداً راهاندازی کنید. در طول فرآیند بوت، برای قطع کردن بوت، کلید Break یا Esc را فشار دهید:

* نکته: توصیه اکید میشود که قبل از ادامه مراحل بعدی که تنظیمات و تمام فایلها را پاک میکند، یک نسخه پشتیبان کامل از پیکربندی و نرمافزار ASA تهیه کنید.

در این مرحله، موفق به قطع فرآیند بوت شدهایم و میتوانیم به مرحله بعدی برویم.

۳. بارگذاری تصویر بوت و بوت کردن ASA فایروال

اکنون باید پارامترهای لازم را روی فایروال ASA پیکربندی کرده تا تصویر بوت Cisco Firepower Threat Defence را دانلود کند. اطمینان حاصل کنید که یک سرور FTP/TFTP نصب و پیکربندی شده است تا فایروال firepower بتواند فایلهای تصویر/سیستم را دانلود کند.

اکنون با استفاده از یک برنامه دسترسی به ترمینال، مانند Putty، به پورت کنسول ASA متصل شده و تنظیمات پورت سریال زیر را پیکربندی کنید:

- ۹۶۰۰ baud

- ۸ بیت داده

- بدون پاریتی

- ۱ بیت توقف

- بدون کنترل جریان

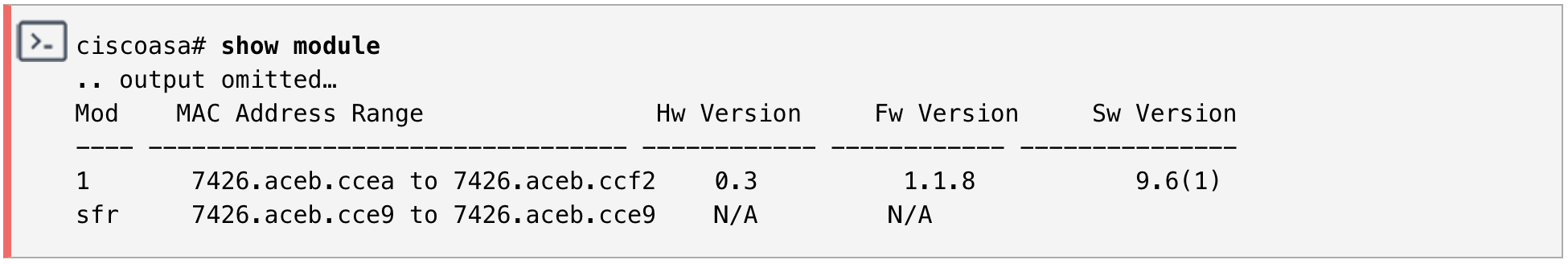

اطمینان حاصل کنید که دستگاه Cisco ASA 5500-X نسخه رومون v1.1.8 یا بالاتر را اجرا میکند. این امر با استفاده از دستور IOS show module قابل انجام است تا اطمینان حاصل شود که بازآفرینی موفقیتآمیز خواهد بود. اگر نسخه رومون زودتر از v1.1.8 باشد، دستگاه ASA نیاز به بروزرسانی رومون دارد.

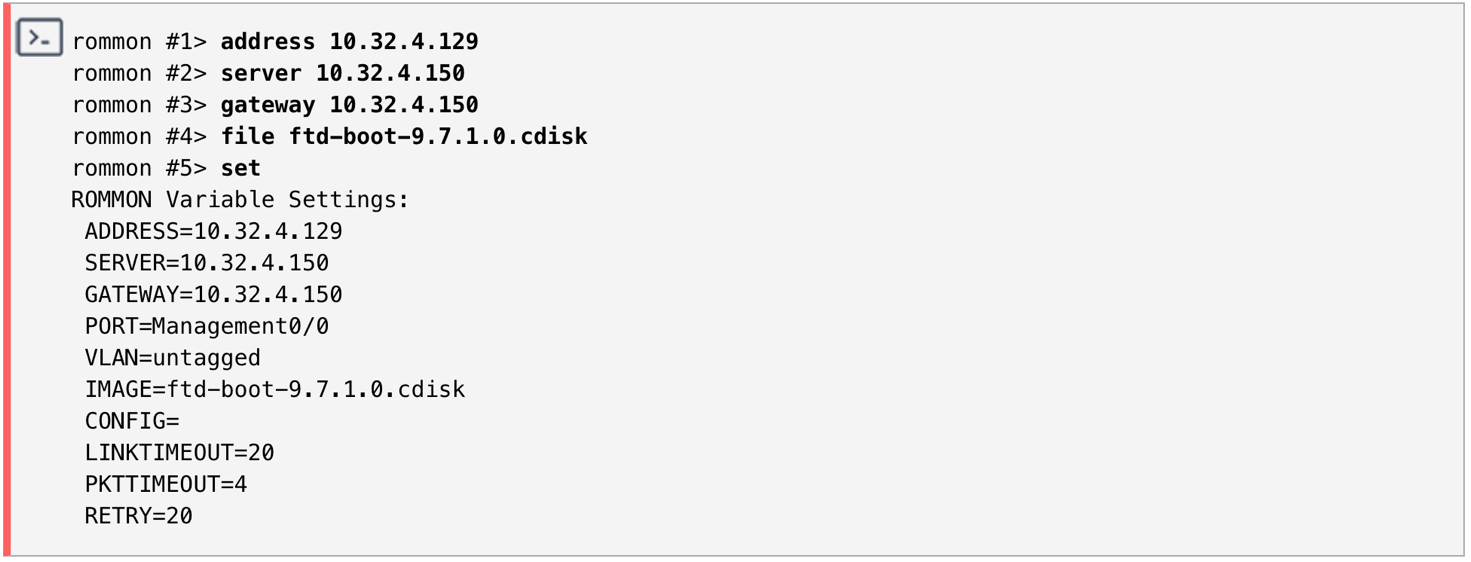

در مرحله بعد، فایروال ASA را با تنظیمات/ متغیرهای شبکه لازم پیکربندی کرده تا به تصویر و فایلهای سیستم که قبلاً دانلود شدهاند، دسترسی داشته باشد. فایروال ASA 5555-X از یک رابط مدیریتی داخلی استفاده میکند، بنابراین نیازی به مشخص کردن رابط مدیریتی نیست.

توضیحات دستورات:

- Address: آدرس IP فایروال ASA

- Server: سرور TFTP که از آن تصویر دانلود خواهد شد

- Gateway: آدرس IP دروازه شبکه. ضروری است حتی اگر سرور TFTP در همان شبکه منطقی باشد

- File: نام فایل

- Set: نمایش تنظیمات رومون

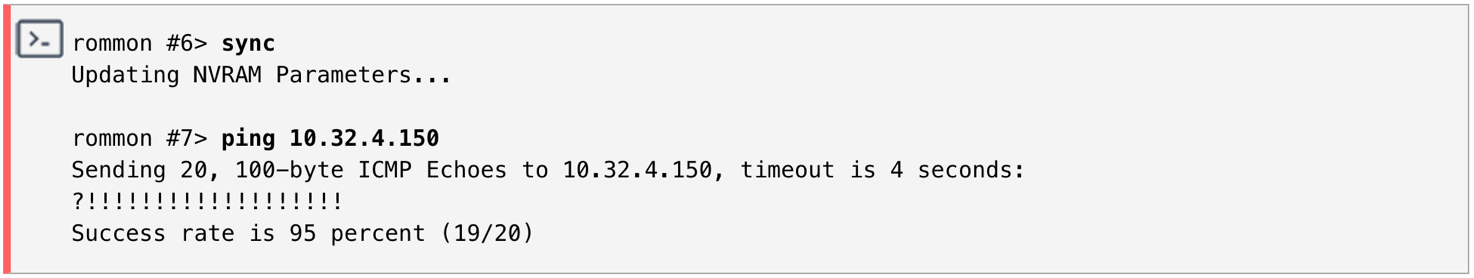

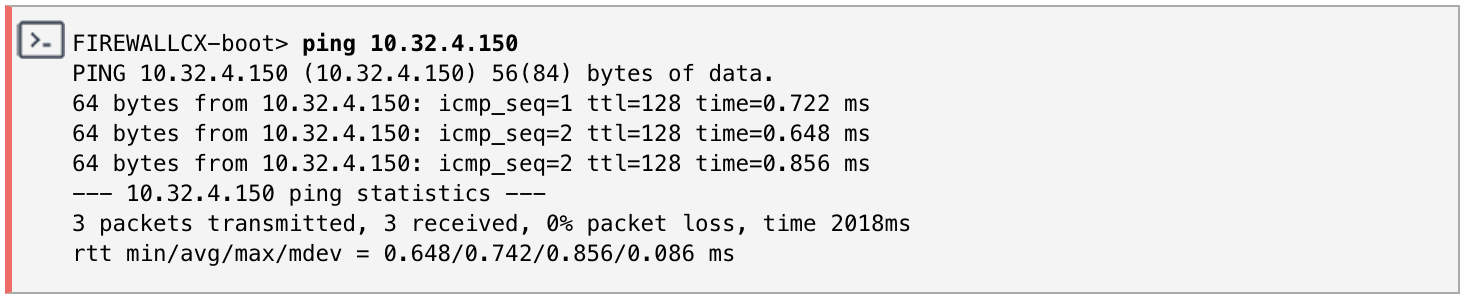

دستور Sync پارامترهای NVRAM را ذخیره میکند و به طور مؤثر تغییرات پیکربندی را فعال میکند. توصیه میشود که سعی کنید سرور TFTP را پینگ کنید. این نه تنها تأیید میکند که سرور TFTP در دسترس است، بلکه جدول ARP فایروال ASA را نیز پر میکند:

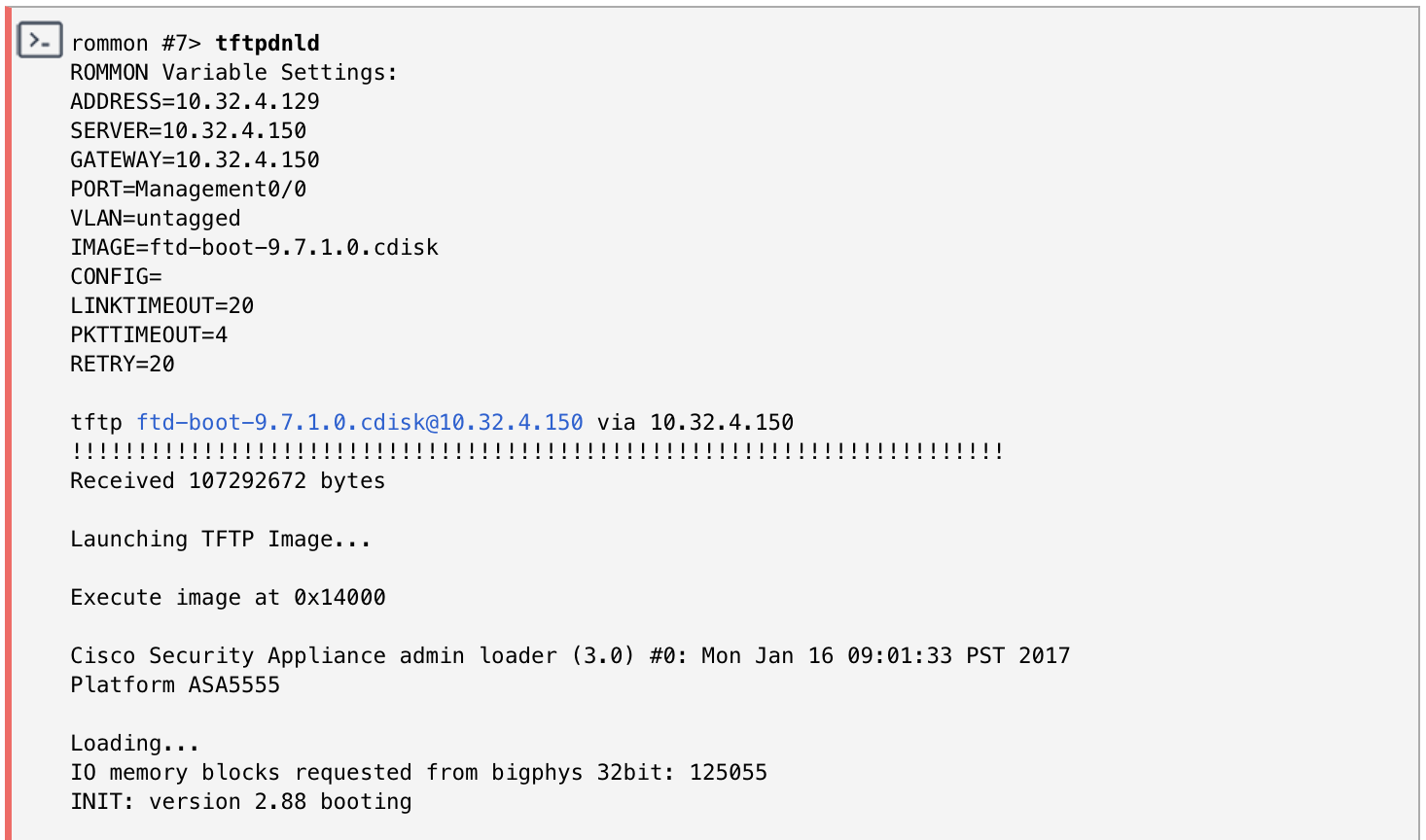

وقتی آماده شدید، دستور tftpdnld را صادر کرده تا دانلود تصویر بوت به فایروال ASA آغاز شود. پس از دانلود، سیستم به طور خودکار فایل تصویر را بوت خواهد کرد:

همچنین به صورت میتوانید با استفاده از دستور پینگ، اتصال به سرور TFTP/FTP را تأیید کنید:

۴. نصب نرمافزار سیستم Firepower Threat Defense

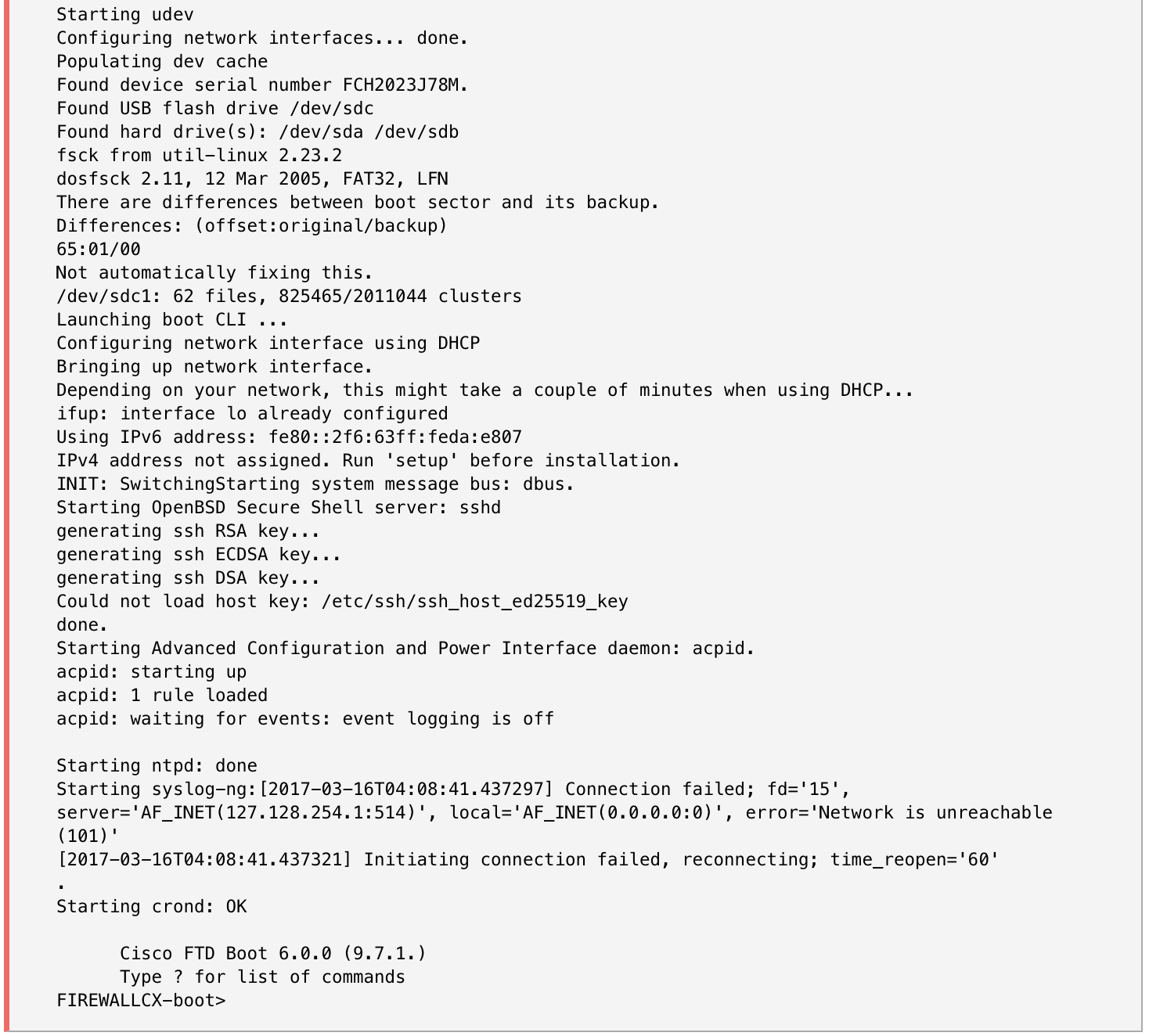

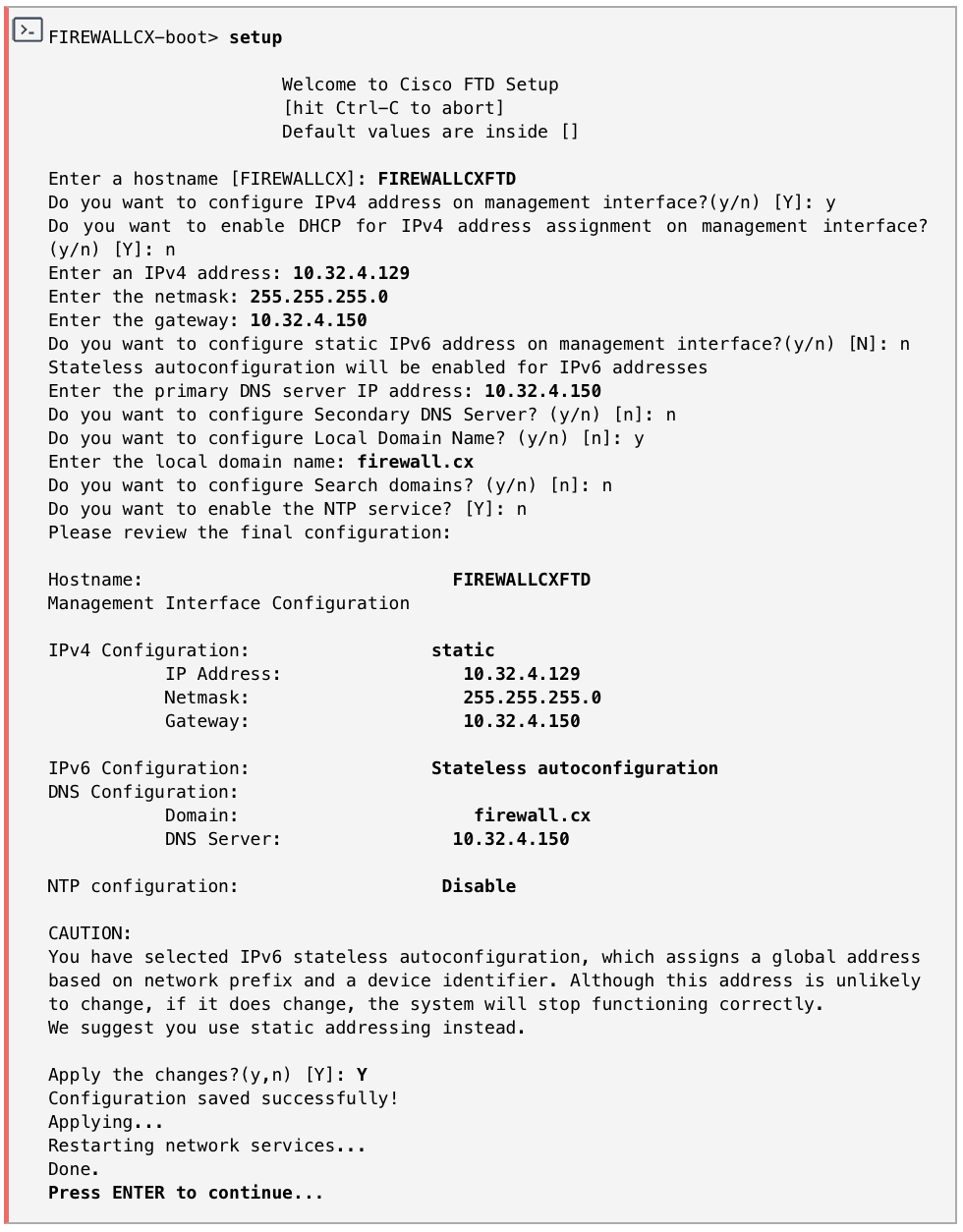

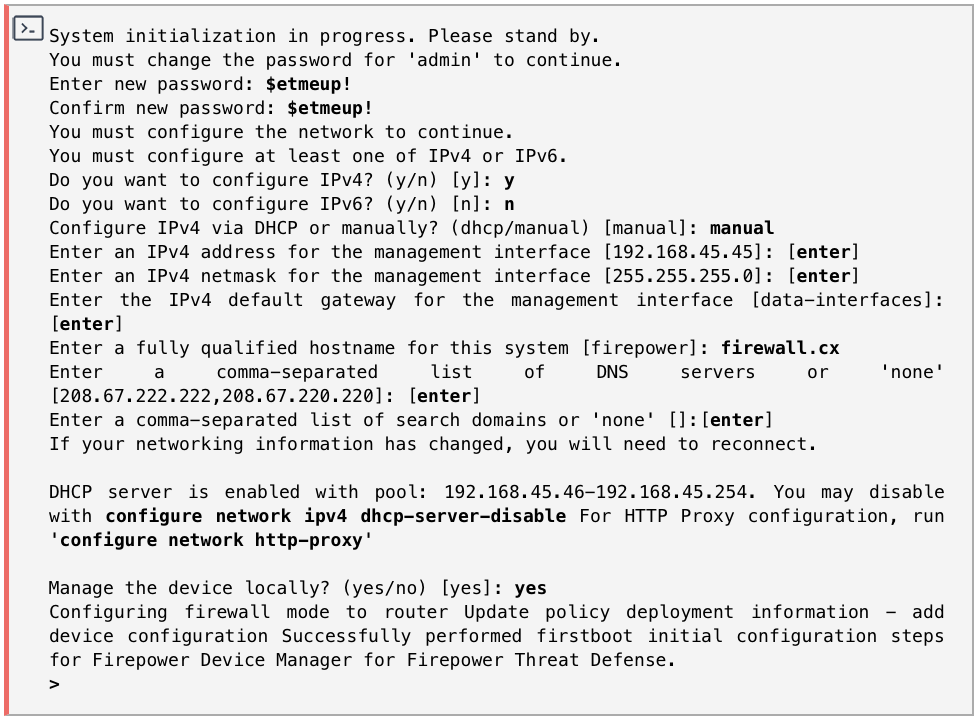

در این مرحله، فایروال ما با موفقیت تصویر بوت را دانلود و بوت کرده و آماده پذیرش تصویر سیستم خواهد بود. در خط فرمان عبارت setup را تایپ کرده و به سادگی مراحل را دنبال کنید. فرآیند راهاندازی پارامترهای مهم پیکربندی برای دستگاه FTD مانند نام میزبان، آدرس IP، ماسک زیرشبکه، دروازه، سرورهای DNS و بیشتر را جمعآوری خواهد کرد.

بسیاری از سوالات پیکربندی شامل پاسخهای بله/خیر است. مقدار پیشفرضی که هنگام خالی گذاشتن پارامتر و فشار دادن Enter انتخاب خواهد شد، در براکتهای مربع [ ] علامتگذاری شده است:

بسیاری از سوالات پیکربندی شامل پاسخهای بله/خیر است. مقدار پیشفرضی که هنگام خالی گذاشتن پارامتر و فشار دادن Enter انتخاب خواهد شد، در براکتهای مربع [ ] علامتگذاری شده است:

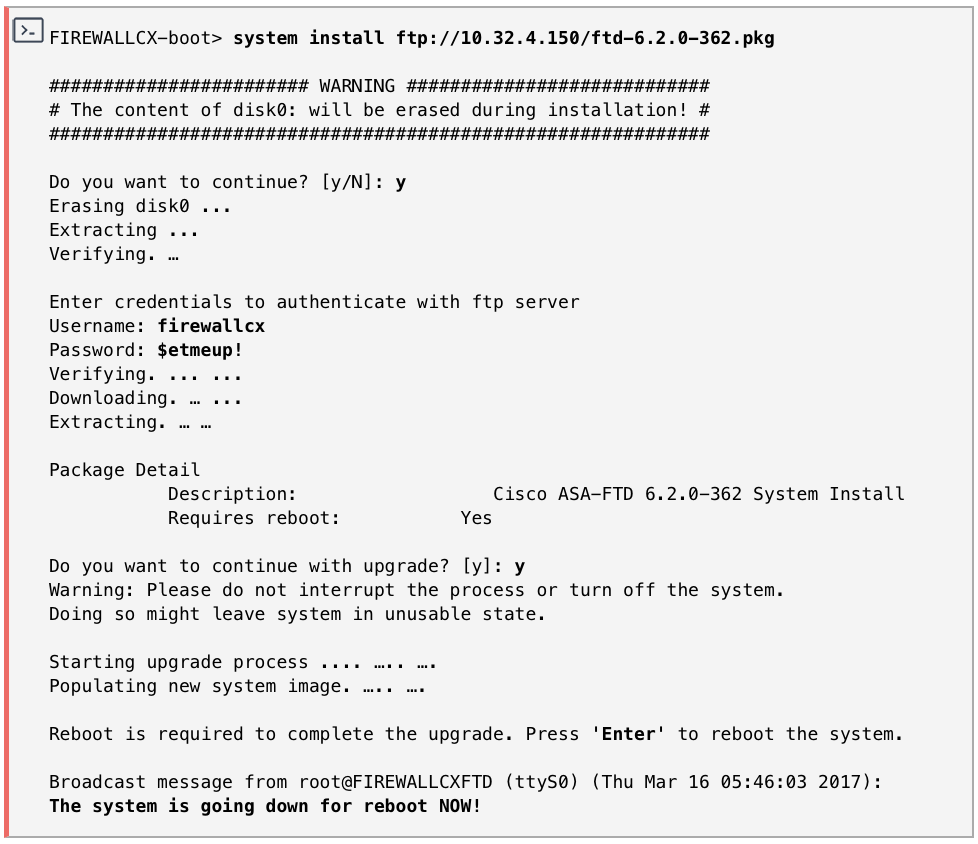

در این مرحله، مرحله پیکربندی اولیه دستگاه کامل شده و آماده برای شروع دانلود تصویر سیستم FTD است. برای شروع دانلود تصویر، از دستور system install ftp://10.32.4.150/ftd-6.2.0-362.pkg استفاده نموده و قسمت IP آدرس را با آدرس IP سرور FTP خود جایگزین کنید.

در طول نصب، فرآیند نیاز به اعتبارنامههای لازم برای احراز هویت با سرور FTP را درخواست خواهد کرد. درست قبل از نقطهای که غیرقابل برگشت است، سیستم درخواست تأیید نهایی قبل از پاک کردن دیسک دستگاه و شروع بهروزرسانی را خواهد کرد. هنگامی که نصب تصویر سیستم کامل شد، سیستم نیاز دارد تا کاربر Enter را فشار دهد تا راهاندازی مجدد شود.

* نکته: خروجیهای غیرضروری مانند نقاط (….) برای راحتی خواندن و درک حذف شدهاند.

دستگاه ASA FTD اکنون راهاندازی مجدد خواهد شد. در حالی که این فرآیند در حال انجام است، شما اطلاعات زیادی را در طول خاموش شدن و راهاندازی خواهید دید. هنگام بوت شدن به تصویر سیستم FTD برای اولین بار، طبیعی است که تعدادی پیام خطا/ هشدار مشاهده کنید. نگران این موضوع نباشید.

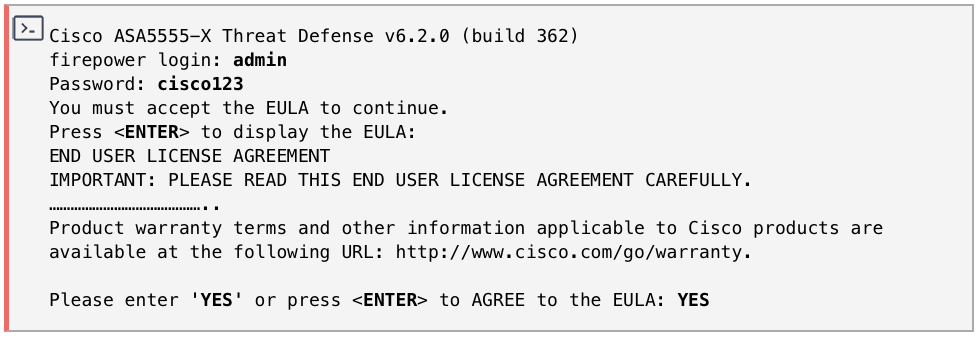

هنگامی که سیستم با موفقیت بوت شد، نیاز است که با نام کاربری پیشفرض (admin) و کلمه عبور (cisco123) وارد شده و سپس Enter را فشار دهید تا EULA سیسکو نمایش داده شود. شما باید در انتها با فشار دادن دوباره کلید Enter یا تایپ کردن YES آن را بپذیرید:

در نهایت، آخرین مرحله شامل تغییر کلمه عبور پیشفرض admin و پیکربندی دوباره تنظیمات شبکه سیستم است.

اگرچه ممکن است تکراری و بیفایده به نظر برسد که تنظیمات شبکه را در سه مرحله در طول نصب تصویر بوت و تصویر سیستم FTD پیکربندی کنید، این امکان را به شرکتها میدهد که این وظایف آمادهسازی لازم را در یک محیط جداگانه، مانند اتاق آزمایش، انجام دهند تا دستگاه را برای استقرار نهایی در محیط تولید آماده کنند.

مشابه مراحل قبلی، فشار دادن Enter مقادیر پیشفرض نمایش داده شده بین براکتهای مربع [ ] را قبول میکند:

نماد بزرگتر از > نشاندهنده این بوده که راهاندازی FTD تکمیل شده و در حال اجرا است.

اطلاعات بیشتر در مورد Cisco Firepower Threat Defense، از جمله راهنمای نصب و ارتقا، را میتوانید در URL زیر سیسکو پیدا کنید:

- https://www.cisco.com/c/en/us/support/security/firepower-ngfw/products-installation-guides-list.html

اکنون میتوانید با وارد کردن آدرس IP دستگاه ASA Firewall در مرورگر وب خود، به Cisco Firepower Device Manager وارد شوید:

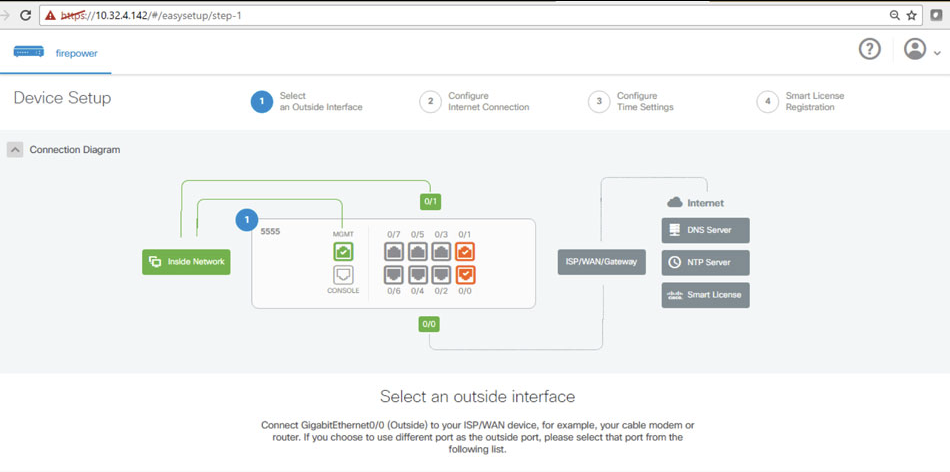

پس از ورود، میتوانید از طریق ویزارد پیکربندی دستگاه که به صورت مرحله به مرحله عمل میکند، مراحل لازم برای پیکربندی اولیه دستگاه جدید ASA FTD خود را دنبال کنید:

کاربران با تجربه Cisco Firepower Threat Defense میتوانند بر روی لینک Skip device setup که در نوار پایینی صفحه قرار دارد، کلیک کنند.

خلاصه آموزش cisco firepower

فایروال تهدید پیشرفته (FTD) سیسکو، راهحل فایروال نسل بعدی است که به مرور زمان جایگزین نرمافزار ASA معروف خواهد شد. در حالی که FTD هنوز در سالهای اولیه خود قرار دارد، با این حال به سرعت توسط سازمانهای مختلف در سرتاسر جهان پذیرفته شده است. درک محدودیتهای فعلی FTD پیش از انتقال آن به محیط تولید مهم است. به عنوان مثال، ویژگیهای مهمی مانند VPN نقطه به نقطه در حال حاضر پشتیبانی نمیشود اما دارای یک رابط گرافیکی کاربرپسند و تمیز است!

برای بسیاری، نصب فایروال تهدید پیشرفته سیسکو بر روی دستگاه ASA میتواند یک کار گیجکننده باشد. راهنمای نصب فایر پاور cisco (تهدید پیشرفته سیسکو (FTD))، مطلب آموزش Cisco firepower ما بهگونهای طراحی شده است که فرآیند را ساده کند، با ارائه دستورالعملهای گامبهگام در قالبی آسان برای درک، در حالی که گزینههای مدیریت فایروال تهدید پیشرفته سیسکو را نیز پوشش میدهد.

پیشنهاد مطالعه: آموزش انسیبل سیسکو به زبان ساده و گام به گام

آموزش سیسکو در مکتب خونه

یکی از مهمترین آموزشها در شاخهی شبکه های کامپیوتری، آموزش سیسکو است. برای یادگیری مباحث مختلف در این زمینه، شما میتوانید از دورههای آموزش سیسکو و آموزش شبکه مکتب خونه استفاده کنید. دورههای جامع مکتب خونه به شما در یادگیری مباحث مختلف نظیر آموزش firepower سیسکو، امنیت سیسکو، پیکربندی روتر در سیسکو، رروتینگ Ccnp و غیره کمک میکند.