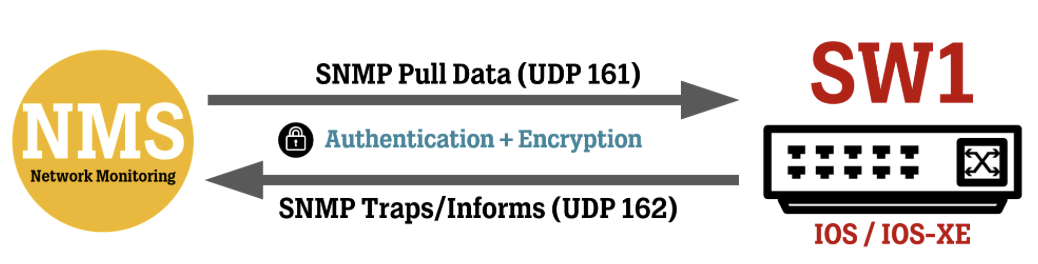

در این مقاله، به آموزش راه اندازی snmp v3 در سیسکو (برای روترها و سوئیچهای سیسکو) میپردازیم. SNMP نسخه ۳ (SNMP v3) به سیستمهای مدیریت و نظارت شبکه (NMS) اجازه میدهد که دادههایی مانند وضعیت و ترافیک رابطهای شبکه را جمعآوری کنند. علاوه بر این، دستگاههای شبکه میتوانند رویدادهای مهم یا مشکلاتی که رخ میدهند را به صورت تلههای SNMP به سیستمهای مدیریت و نظارت شبکه ارسال کنند. این پروتکل برای امنیت بیشتر، احراز هویت و رمزگذاری را نیز پشتیبانی میکند. تمام این قابلیتها و امکانات مهم، نشان میدهد که هر فرد فعال در حوزهی شبکههای سیسکو باید آموزش snmp سیسکو را دنبال کند.

SNMP چیست؟

SNMP (Simple Network Management Protocol) یا پروتکل مدیریت ساده شبکه، یک پروتکل استاندارد برای مدیریت و نظارت بر دستگاههای شبکه است. این پروتکل به مدیران شبکه اجازه میدهد تا اطلاعاتی مانند وضعیت دستگاهها، ترافیک شبکه، خطاها و هشدارها را جمعآوری کرده و مشکلات شبکه را به صورت خودکار شناسایی و مدیریت کنند.

مؤلفههای SNMP:

SNMP شامل چندین مؤلفه اصلی است:

- مدیر SNMP یا (SNMP Manager): نرمافزاری است که بر روی یک کامپیوتر یا سرور اجرا میشود و وظیفه جمعآوری و مدیریت اطلاعات از دستگاههای شبکه را بر عهده دارد. این نرمافزار معمولاً به عنوان NMS (Network Management System) شناخته میشود.

- عامل SNMP یا (SNMP Agent): نرمافزاری است که بر روی دستگاههای شبکه (مانند روترها، سوئیچها، سرورها و پرینترها) نصب شده و اطلاعات مربوط به وضعیت دستگاه را جمعآوری کرده و به مدیر SNMP ارسال میکند.

- پایگاه اطلاعات مدیریتی (MIB – Management Information Base): یک پایگاه داده است که شامل مجموعهای از متغیرها و اشیاء است که میتوانند توسط SNMP مدیریت شوند. هر دستگاه شبکه یک MIB دارد که اطلاعات آن را در اختیار SNMP قرار میدهد.

- تلههای SNMP (SNMP Traps): پیامهایی هستند که به صورت خودکار از طرف دستگاههای شبکه به مدیر SNMP ارسال میشوند تا وقوع رویدادها یا خطاهای خاصی را اطلاع دهند.

تفاوت ورژن های snmp

به طور خلاصه، SNMP یک ابزار مهم برای مدیران شبکه است که به آنها امکان میدهد شبکه خود را به صورت کارآمد مدیریت و نظارت کنند. نسخههای مختلف SNMP شامل SNMP v1، SNMP v2c و SNMP v3 هستند. SNMP v3 از امنیت بیشتری برخوردار است زیرا از احراز هویت و رمزنگاری پشتیبانی میکند.

امروزه بسیاری از شبکهها همچنان از استاندارد قدیمی SNMP v2c استفاده میکنند که هیچ گونه احراز هویت یا رمزنگاری ندارد و دادهها را به صورت متن ساده ارسال میکند. اگر از Cisco Prime Infrastructure یا Cisco DNA/Catalyst Center برای مدیریت شبکه خود استفاده میکنید، باید حتماً از SNMPv3 با تنظیمات مناسب احراز هویت و حفظ حریم خصوصی استفاده کنید تا امنیت شبکه خود را افزایش دهید.

SNMP Polling و تلههای SNMP

بسته به نیازهای شما، میتوانید از ویژگی SNMP polling برای نظارت بر وضعیت و ترافیک رابطهای شبکه استفاده کنید. این ویژگی به مدیر شبکه اجازه میدهد تا به صورت منظم اطلاعات را از دستگاههای شبکه جمعآوری کند.

تلههای SNMP یا (SNMP Traps):

تلههای SNMP به دستگاههای شبکه اجازه میدهند تا به صورت خودکار پیامهایی را به سیستم مدیریت شبکه (NMS) ارسال کرده تا وقوع رویدادهای خاص را اطلاع دهند. این رویدادها میتوانند شامل موارد زیر باشند:

- رویدادهای مربوط به پروتکلهایی مانند OSPF، BGP، HSRP، IPSec و غیره.

- وضعیت دستگاههای شبکه، مانند استفاده بالای CPU و RAM یا خرابی فن.

پیشنهاد مطالعه: آموزش نصب نرم افزار سیسکو پکت تریسر در ویندوز و لینوکس

SNMP v3 و انواع حالتهای عملیاتی

در SNMPv3، سه حالت عملیاتی مختلف وجود دارد که هر کدام دارای تنظیمات متفاوتی برای احراز هویت و رمزنگاری هستند.

- authPriv = از هر دو احراز هویت و رمزنگاری استفاده میکند. این امنترین وضعیت خواهد بود.

- authNoPriv = از احراز هویت استفاده میکند اما رمزنگاری ندارد.

- noAuthNoPriv = نه از احراز هویت و نه از رمزنگاری استفاده میکند. بنابراین تمام اطلاعات به صورت متن ساده ارسال میشوند.

ما قصد داریم تنظیمات حالت authPriv را که امنترین حالت است، مرور کنیم. شما باید فقط در صورت وجود محدودیتهای سیستم NMS خود از دیگر حالتها استفاده کنید.

آموزش snmp سیسکو – فعال سازی SNMP در سوئیچ سیسکو

فعالسازی SNMP در سوئیچهای سیسکو به مدیران شبکه این امکان را میدهد که دستگاههای شبکه را به طور موثر مدیریت و نظارت کنند. در حقیقت برای به کار بردن پروتکل snmp، میبایست آن را بر روی تجهیزات سیسکو فعالسازی کنید.

برای این منظور در ابتدا باید به محیط CLI (Command Line Interface) سوئیچ سیسکو دسترسی پیدا کنید. این کار معمولاً از طریق اتصال SSH به سوئیچ انجام میشود. پس از وارد شدن به محیط CLI، میتوانید تنظیمات SNMP را پیکربندی کنید.

تنظیمات عمومی SNMP

تنظیمات عمومی SNMP به تنظیمات پایه و ابتدایی اشاره دارد که برای راهاندازی و فعالسازی SNMP روی یک دستگاه شبکهای مانند سوئیچ سیسکو انجام میشود. این تنظیمات در آموزش snmp سیسکو شامل پیکربندی اولیه پروتکل SNMP، تعریف دسترسیها و مشخصات امنیتی است.

دو نوع دسترسی اصلی در SNMP وجود دارد: دسترسی فقط خواندنی (Read-Only) و دسترسی خواندن و نوشتن (Read-Write).صرف نظر از اینکه قصد دارید SNMPv3 را برای دسترسی فقط خواندنی یا خواندن و نوشتن تنظیم کنید، تعدادی دستورات پایه SNMP وجود دارد که باید همیشه تنظیم شوند. در ادامه این دو دسترسی و شیوهی تنظیمات آن را بررسی خواهیم کرد.

بیشتر دستورات به خودی خود قابل توضیح هستند، اما ویژگی دستور اول snmp ifmib ifindex persist این است که دستگاه شبکه شما شناسه شاخص رابط هر رابط را قفل میکند، به طوری که هنگام اضافه کردن ماژولهای شبکه جدید به دستگاه شبکه که در حال تولید است، تغییر نکنند. به عبارت دیگر این دستور در تنظیمات SNMP استفاده میشود تا شاخصهای رابطهای شبکه (Interface Index) در دستگاه شبکه شما را پایدار و ثابت نگه دارد. شاخصهای رابطها به صورت اعداد منحصر به فردی هستند که به هر رابط در دستگاه شبکه اختصاص داده میشود.

این امر مفید است زیرا به طور پیشفرض، شاخص یک رابط به طور پویا در هنگام بوت شدن اختصاص داده میشود. این یعنی هر بار که دستگاه راهاندازی میشود یا تغییراتی در ماژولهای شبکه اعمال میشود (مثلاً اضافه یا حذف شدن یک ماژول)، شاخصهای رابط ممکن است تغییر کنند. این تغییرات میتوانند مشکلاتی را برای سیستمهای مدیریت و نظارت شبکه (NMS) ایجاد کنند.

سیستمهای NMS برای نظارت بر وضعیت و عملکرد رابطها از شاخصهای رابط استفاده میکنند. اگر شاخصهای رابطها در هر بار بوت شدن تغییر کنند، سیستم NMS ممکن است به رابط اشتباهی نگاه کند و اطلاعات نادرستی را جمعآوری کند. به عنوان مثال، اگر سیستم NMS در آخرین بار بوت شدن شاخص ۳ را برای رابط GigabitEthernet1/0/1 در نظر گرفته باشد، و در بوت بعدی شاخص ۳ به رابط دیگری اختصاص داده شود، سیستم NMS ممکن است اطلاعات رابط اشتباه را دریافت کند.

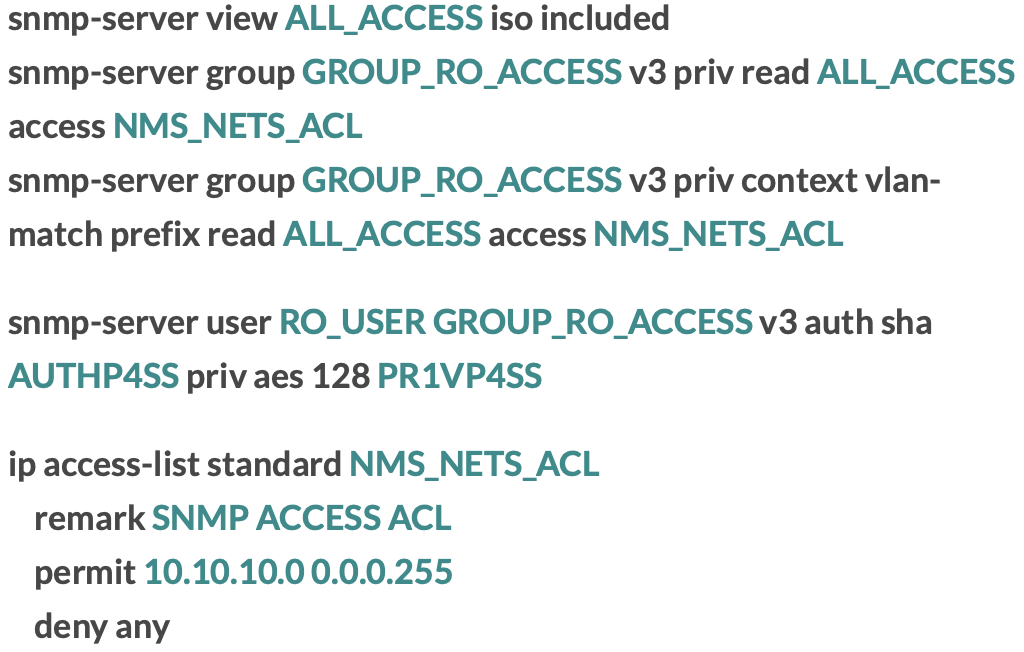

تنظیمات SNMPv3 فقط خواندنی در آموزش snmp سیسکو

بیشتر سیستمهای NMS احتمالاً فقط به دسترسی فقط خواندنی به دستگاههای شبکه نیاز دارند، مگر اینکه انتظار داشته باشید سیستم NMS شما تغییرات پیکربندی را روی دستگاه انجام دهد. در این حالت، کاربرانی که با پروتکل SNMP به دستگاه دسترسی دارند، تنها میتوانند اطلاعات را مشاهده کنند. به عبارت بهتر، کاربران مجاز به تغییر تنظیمات دستگاه نخواهند بود.

از روش زیر برای تنظیم دسترسی فقط خواندنی در آموزش snmp سیسکو استفاده کنید.

بسته به نوع سیستم نظارتی که قرار است از طریق SNMP با روتر/سوئیچ ارتباط برقرار کند، ممکن است نیاز به تنظیم الگوریتم رمزنگاری (AES 128/192/256) داشته باشید تا با آنچه در سیستم نظارتی شما موجود است، مطابقت داشته باشد. به طور کلی، این مراحل مورد نیاز برای تنظیم SNMPv3 است و میتوانید دستورات مربوطه را در زیر مشاهده کنید.

- ایجاد یک View برای مشخص کردن اینکه کدام MIB/ مقادیر SNMP قابل مشاهده هستند. از iso included برای همه مقادیر استفاده کنید.

- ایجاد یک گروه کاربری و اختصاص آن به یک View (اختیاری: استفاده از ACL با استفاده از دستور access…).

- پیکربندی گروه کاربری برای دسترسی به همه VLANها با استفاده از پارامترهای context (به طور خلاصه، اگر سیستم NMS شما قصد خواندن آدرسهای MAC در VLANهای مختلف را دارد، به این نیاز دارید). اختیاری: استفاده از ACL با استفاده از دستور access….

- ایجاد یک کاربر با رمزهای عبور احراز هویت/ رمزنگاری و اختصاص آنها به گروه کاربری.

* نکته: از استفاده از @ در رمزهای عبور احراز هویت و رمزنگاری خودداری کنید، زیرا این امر میتواند در فرآیند ارتباط SNMP خطا ایجاد کند.

الگوریتمهای رمزنگاری مورد استفاده در SNMPv3 از DES/3DES (از این استفاده نکنید) تا AES 128/192/256 گستردهاند. بیشتر سیستمهای NMS مدرن حداقل از AES 128 پشتیبانی میکنند که به نظر من در استاندارد SNMPv3 الزامی است. بررسی کنید که چه چیزی در سیستم NMS خاص شما پشتیبانی میشود و اگر ممکن است از نسخه بالاتر AES استفاده کنید.

اگر چندین سیستم NMS دارید که نیاز به اجرای SNMPv3 به سمت همان دستگاه شبکه دارند، میتوانید از اعتبارنامههای مختلف برای هر یک از آنها با الگوریتمهای مختلف استفاده کنید؛ یا از یک مجموعه اعتبارنامه با الگوریتمهایی که با همه سیستمهای NMS سازگار است را بهکار بگیرید.

اگر چندین سیستم NMS دارید که نیاز به اجرای SNMPv3 به سمت همان دستگاه شبکه دارند، میتوانید از اعتبارنامههای مختلف برای هر یک از آنها با الگوریتمهای مختلف استفاده کنید؛ یا از یک مجموعه اعتبارنامه با الگوریتمهایی که با همه سیستمهای NMS سازگار است را بهکار بگیرید.

* نکته: توجه داشته باشید که کاربران SNMPv3 در پیکربندی در حال اجرا یا استارتآپ نشان داده نمیشوند. در صورت بازیابی یک دستگاه شبکه خراب، فراموش نکنید که دستور ایجاد کاربر SNMPv3 و اختصاص آن به snmp-server host… را به صورت دستی وارد کنید.

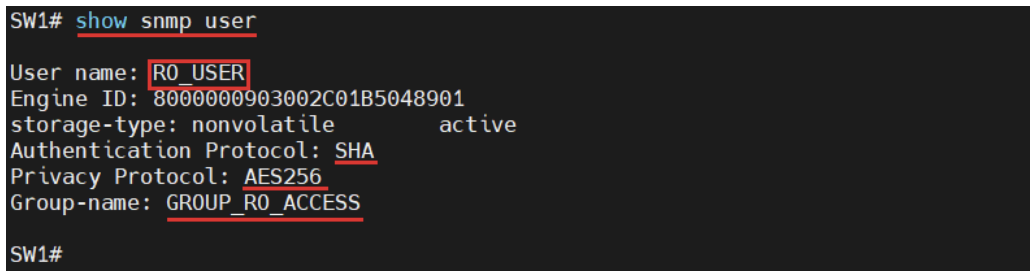

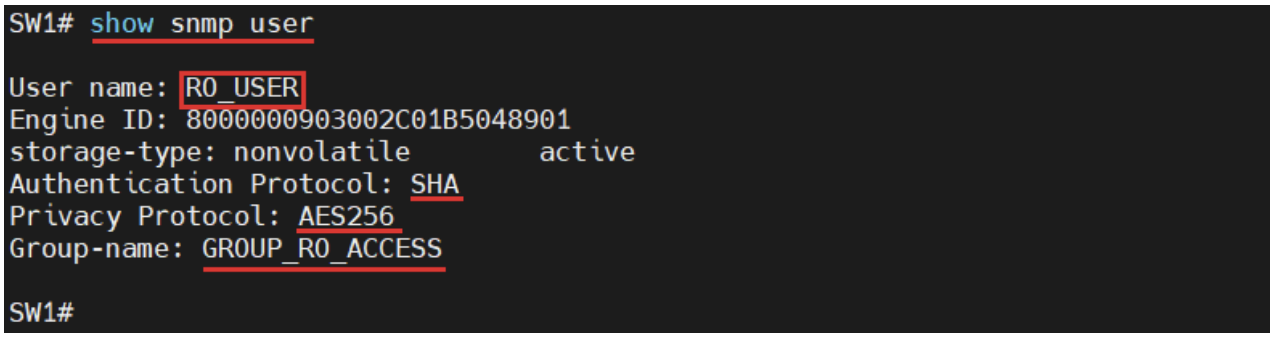

از دستور show snmp user برای دیدن کاربران پیکربندی شده استفاده کنید.

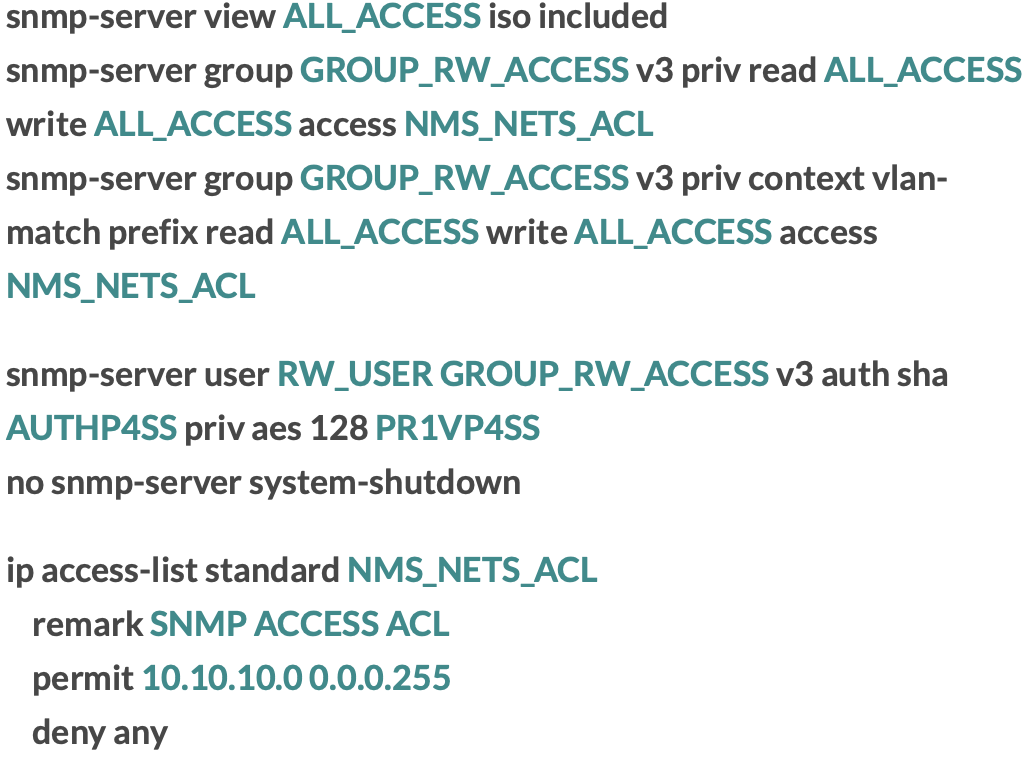

نظیمات SNMPv3 خواندن و نوشتن

اگر سیستم NMS شما نیاز به انجام تغییرات پیکربندی در دستگاههای شبکه دارد، باید دسترسی خواندن و نوشتن SNMP را تنظیم کنید. در این حالت کاربران علاوه بر مشاهدهی اطلاعات، قادر به تغییر تنظیمات دستگاه نیز خواهند بود.

بسته به نوع سیستم نظارتی که قرار است از طریق SNMP با روتر/سوئیچ ارتباط برقرار کند، ممکن است نیاز به تنظیم الگوریتم رمزنگاری (AES 128/192/256) داشته باشید تا با آنچه در سیستم نظارتی شما موجود است، مطابقت داشته باشد.

به طور کلی، این مراحل مورد نیاز برای تنظیم SNMPv3 است و میتوانید دستورات مربوطه را در زیر مشاهده کنید:

- ایجاد یک View برای مشخص کردن کدام MIB/ مقادیر SNMP قابل مشاهده هستند. از iso included برای همه مقادیر استفاده کنید.

- ایجاد یک گروه کاربری و اختصاص آن به یک View (اختیاری: استفاده از ACL با استفاده از دستور access…).

- ایجاد یک کاربر با رمزهای عبور احراز هویت/ رمزنگاری و اختصاص آن ها به گروه کاربری.

- پیکربندی گروه کاربری برای دسترسی به همه VLANها با استفاده از پارامترهای context (به طور خلاصه، اگر سیستم NMS شما قصد خواندن آدرسهای MAC در VLANهای مختلف را دارد، به این نیاز دارید). اختیاری: استفاده از ACL با استفاده از دستور access…).

- غیر فعال کردن امکان راهاندازی مجدد/ خاموش کردن دستگاه از طریق دستورات SNMP، که میتواند به عنوان یک ریسک عملیاتی دیده شود.

* نکته: از استفاده از @ در رمزهای عبور احراز هویت و رمزنگاری خودداری کنید، زیرا این امر میتواند در فرآیند ارتباط SNMP خطا ایجاد کند.

الگوریتمهای رمزنگاری مورد استفاده در SNMPv3 از DES/3DES (از این استفاده نکنید) تا AES 128/192/256 گستردهاند. بیشتر سیستمهای NMS مدرن حداقل از AES 128 پشتیبانی میکنند که به نظر من در استاندارد SNMPv3 الزامی است. بررسی کنید که چه چیزی در سیستم NMS خاص شما پشتیبانی میشود و اگر ممکن است از نسخه بالاتر AES استفاده کنید.

اگر چندین سیستم NMS دارید که نیاز به اجرای SNMPv3 به سمت همان دستگاه شبکه دارند، میتوانید از اعتبارنامههای مختلف برای هر یک از آنها با الگوریتمهای مختلف استفاده کنید، یا از یک مجموعه اعتبارنامه با الگوریتمهایی که با همه سیستمهای NMS سازگار است استفاده کنید.

* نکته: توجه داشته باشید که کاربران SNMPv3 در پیکربندی در حال اجرا یا استارتآپ نشان داده نمیشوند. در صورت بازیابی یک دستگاه شبکه خراب، فراموش نکنید که دستور ایجاد کاربر SNMPv3 و اختصاص آن به snmp-server host… را به صورت دستی وارد کنید.

از دستور show snmp user برای دیدن کاربران پیکربندی شده در آموزش snmp سیسکو استفاده کنید.

از دستور show snmp user برای دیدن کاربران پیکربندی شده در آموزش snmp سیسکو استفاده کنید.

پیشنهاد مطالعه: آموزش netflow سیسکو – راهنمای ساده برای مبتدیان

درباره اعلانهای SNMP (Traps و Informs)

در پروتکل SNMP در سیسکو، گزینههای Traps و Informs هر دو برای ارسال اطلاعیهها و رویدادها از دستگاههای شبکه به سیستمهای مدیریت شبکه (NMS) استفاده میشوند، اما تفاوتهای کلیدی دارند. Traps پیامهایی هستند که به طور خودکار و بدون تأیید از طرف NMS ارسال شده و به دستگاهها اجازه میدهند تا فوراً به وقوع یک رویداد خاص یا خطا اطلاع دهند. این نوع پیام ممکن است در صورت گم شدن به NMS نرسد.

Informs، بر خلاف Traps، نیازمند تأیید دریافت از طرف NMS هستند. وقتی یک دستگاه Inform ارسال میکند، باید منتظر پاسخ تأیید از NMS بماند و در صورت عدم دریافت تأیید، دوباره ارسال خواهد شد. این ویژگی Informs، اطمینان بیشتری از تحویل پیامها فراهم میکند و در مواقعی که دقت و اطمینان بالایی نیاز است، مناسبتر است.

قبل از اینکه اعلانهای SNMP را مستقر کنید، مطمئن شوید که سیستم NMS شما از Traps، Informs، یا هر دو پشتیبانی میکند. در آزمایش من، متوجه شدم که Kiwi Syslog Server (که خدمات SNMP نیز دارد) فقط میتواند SNMP Traps را جمعآوری کند، اما Informs را نمیتواند (حتی با اینکه میتوانستم آنها را با استفاده از Wireshark در سرور ببینم).

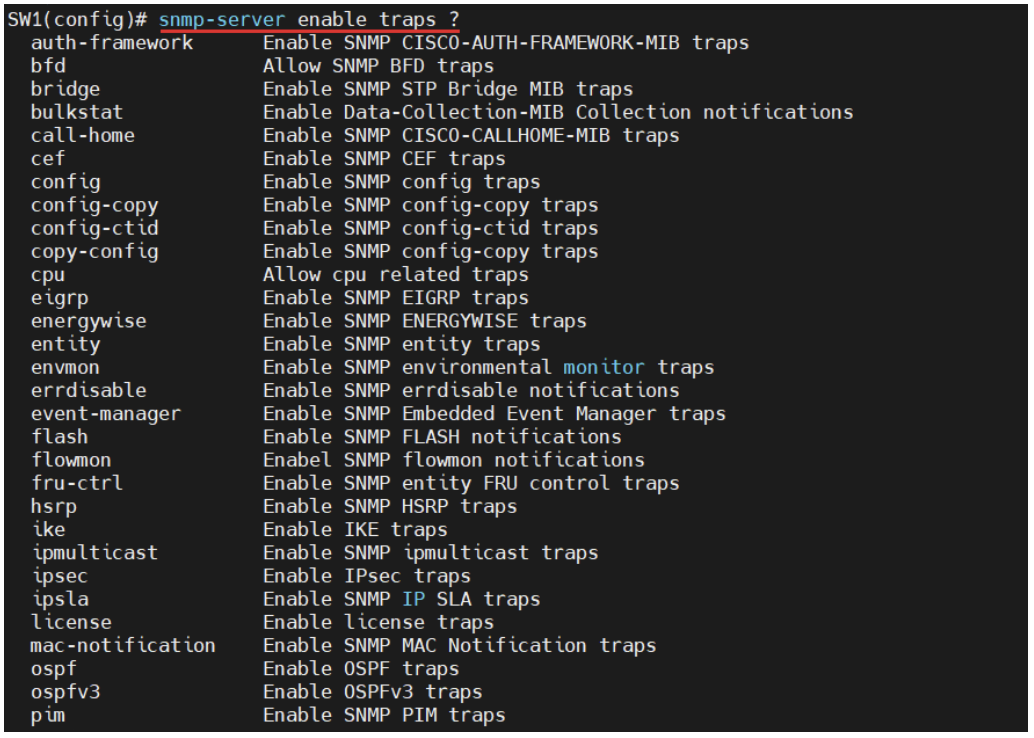

تعداد زیادی Traps/Informs وجود دارند که میتوانند برای ارسال اعلانهای رویدادهای خاص فعال شوند و شما میتوانید همه رویدادهای پشتیبانی شده را در دستگاه شبکه خود با استفاده از دستور snmp-server enable traps? ببینید.

برای آزمایش اولیه Traps یا Informs، پیشنهاد میکنم از اعلان Interface Down/Up استفاده کنید که میتوان با استفاده از دستور snmp-server enable traps snmp linkdown linkup فعال کرد.

همچنین به عنوان یک نکته جانبی لازم است بدانید که نیازی به اتصال یک ACL به تنظیم اعلان ندارید. این را در آزمایشگاه خود امتحان کردم تا ببینم آیا میتوانم سوئیچ را از ارسال Traps/Informs به میزبانهای خاص مسدود کنم یا نه. با این حال حتی یک دستور deny any به نظر نمیرسد کاری انجام دهد، حتی اگر دستور access واقعاً در CLI موجود باشد.

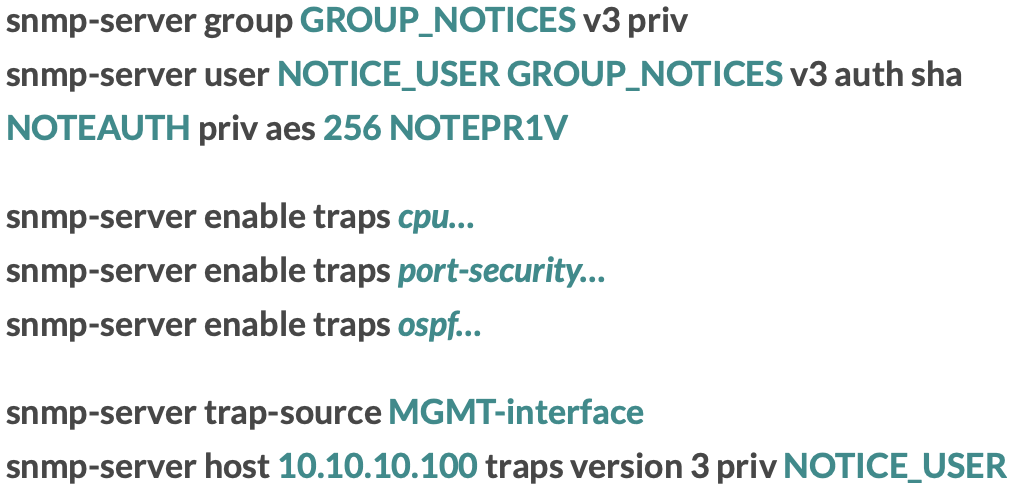

فعالسازی SNMP Traps در آموزش snmp سیسکو

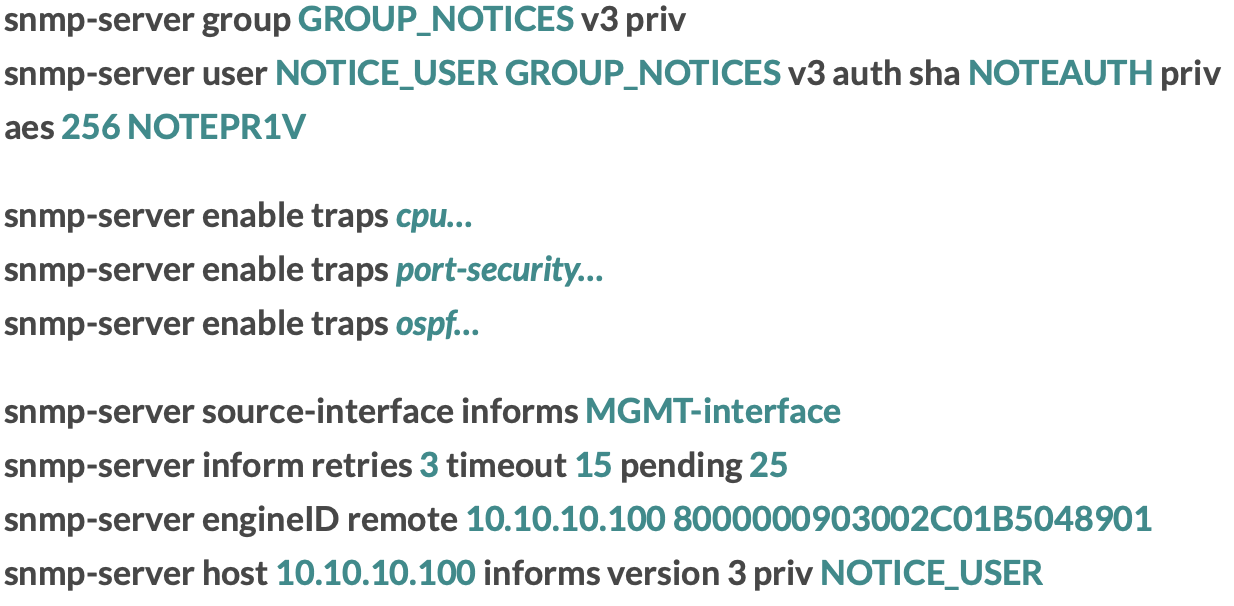

اگر دستگاه شبکه شما از VRFها استفاده میکند، پارامتر vrf را همانطور که در زیر مشاهده میکنید، وارد کنید.

اگر تغییراتی در GROUP ایجاد کنید، ممکن است نیاز باشد که دستور snmp-server host… را حذف و دوباره اعمال کنید تا ارسال Traps به NMS مجدداً فعال شود.

برای فعالسازی همه Traps (informs) ممکن، از دستور snmp-server enable traps استفاده کنید. این دستور ماکرو به صورت خودکار دستور برای هر Trap ممکن را وارد میکند. پس از استفاده از این دستور، میتوانید نتیجه کامل را در پیکربندی در حال اجرا مشاهده کنید.

فعالسازی SNMP Informs

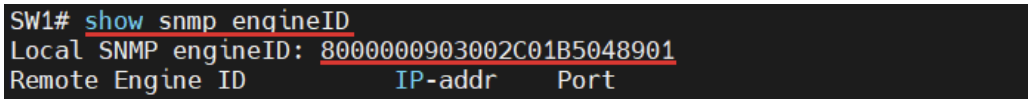

اگرچه کلمه کلیدی traps در برخی از دستورات زیر استفاده شده است، از آن همچنین هنگام پیکربندی SNMP Informs استفاده میشود. قبل از ادامهی کار، میبایست SNMP EngineID دستگاه شبکه خود را پیدا کنید. SNMP EngineID یک مقدار است که هر SNMP agent یا manager را در یک شبکه شناسایی میکند.

دستگاههای Cisco به طور خودکار یک SNMP EngineID بر اساس شماره IANA enterprise و آدرس MAC دستگاه ایجاد میکنند. برای دیدن SNMP EngineID یک دستگاه شبکه، از دستور show snmp engineID استفاده کنید:

اگر دستگاه شبکه شما از VRFها استفاده میکند، پارامتر vrf را همانگونه که در دستور زیر مشاهده میکنید، وارد کنید.

اگر تغییراتی در GROUP ایجاد کنید، ممکن است نیاز باشد که دستور snmp-server host… را حذف و دوباره اعمال کنید تا ارسال Informs به NMS مجدداً فعال شود.

برای فعالسازی همه Traps (informs) ممکن، از دستور snmp-server enable traps استفاده کنید. این دستور ماکرو به صورت خودکار دستور برای هر Trap ممکن را وارد میکند. پس از استفاده از این دستور، میتوانید نتیجه کامل را در پیکربندی در حال اجرا مشاهده کنید.

تأیید / دستورات نمایش

SNMP Polling و SNMP Notifications دو روش مختلف برای جمعآوری و دریافت اطلاعات از دستگاههای مختلف موجود در شبکه هستند. SNMP Polling فرآیند منظم و خودکار بوده که در آن سیستم مدیریت شبکه (NMS) به طور دورهای به دستگاههای شبکه درخواست ارسال کرده تا اطلاعاتی مانند وضعیت و ترافیک رابطها را دریافت کند. این روش نیازمند اجرای منظم درخواستها برای بهروز بودن اطلاعات است.

از سوی دیگر در آموزش snmp سیسکو، SNMP Notifications شامل پیامهایی هستند که به طور خودکار و به محض وقوع رویدادهای خاص از دستگاههای شبکه به NMS ارسال میشوند، بدون نیاز به درخواست از طرف NMS. این پیامها میتوانند شامل تلههای SNMP (Traps) یا اطلاعرسانیها (Informs) باشند و به مدیران شبکه کمک میکنند تا به سرعت به تغییرات و مشکلات واکنش نشان دهند.

تأیید عملکرد صحیح SNMP Polling و SNMP Notifications چیزی نیست که در اینجا به طور جزئی به آن بپردازیم، زیرا فرآیند آزمایش/تأیید میتواند بین سیستمهای NMS مختلف بسیار متفاوت باشد.

در آزمایش من، از Cisco Prime و Kiwi Syslog (عملکرد SNMP Trap) برای تأیید پیکربندی استفاده کردم. با این حال، در ادامهی مطلب برخی از دستورات نمایش عالی برای کمک به شما در پیادهسازی خود را توضیح خواهم داد.

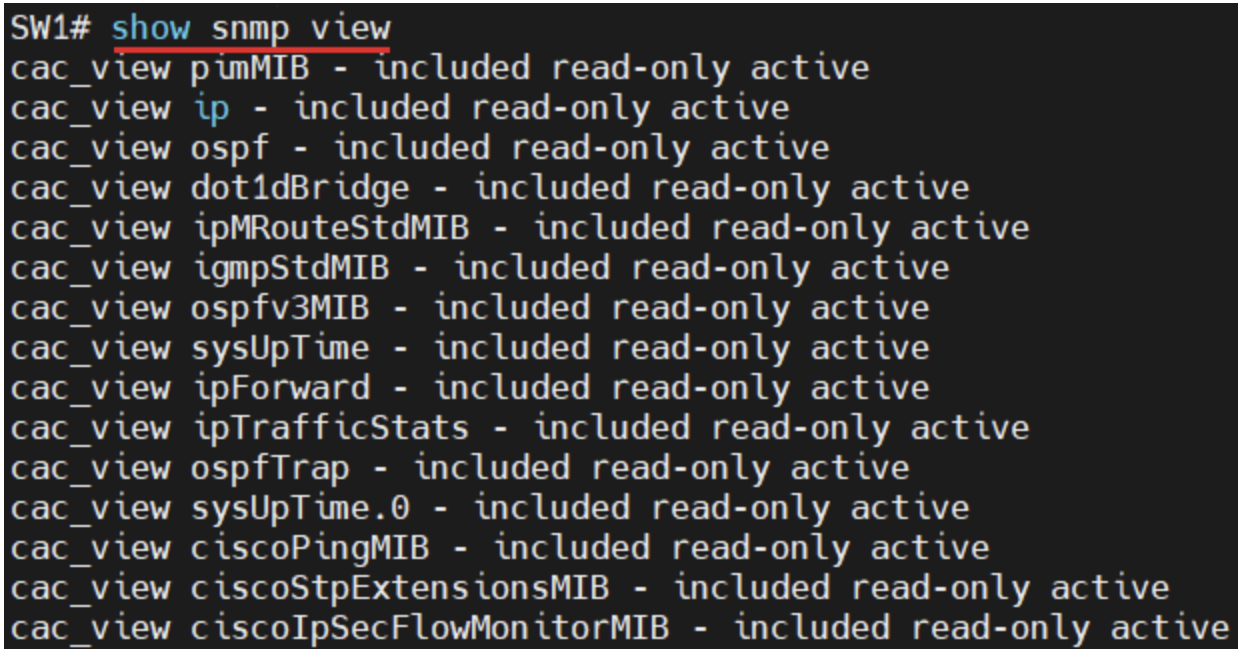

از دستور show snmp view برای دیدن همه VIEWS پیکربندی شده و مواردی که به آنها دسترسی دارند استفاده کنید. ما به طور عمیق به VIEWS سفارشی (مانند دسترسی ReadOnly به برخی مقادیر و دسترسی ReadWrite به برخی دیگر) نپرداختیم، اما این دستور برای دیدن نحوه ساختار آنها است.

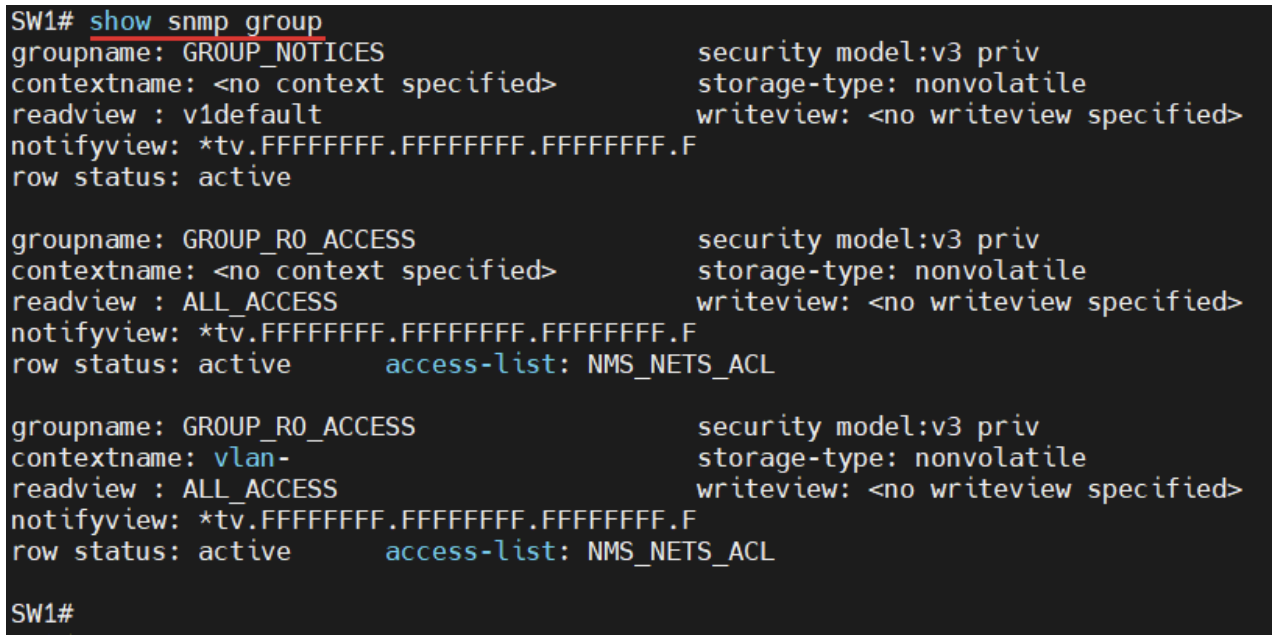

از دستور show snmp group برای دیدن همه GROUPS پیکربندی شده، سطح امنیتی آنها و Views متصل به آنها استفاده کنید.

از دستور show snmp user برای دیدن همه کاربران SNMPv3 (که بسیار عالی است زیرا نمیتوانید این کاربران را در پیکربندی در حال اجرا ببینید)، گروهی که به آن تعلق دارند و تنظیمات امنیتی آنها استفاده کنید.

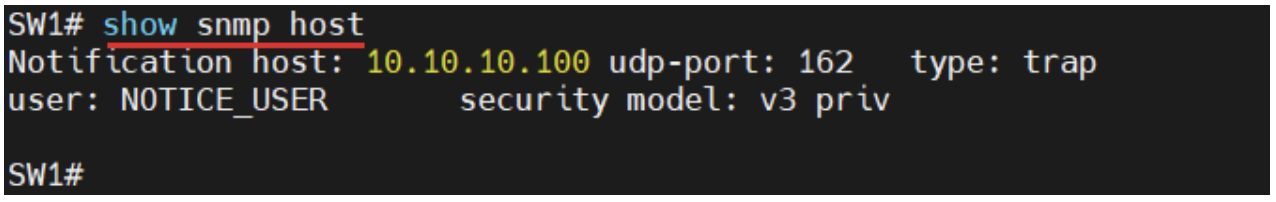

از دستور show snmp hosts برای دیدن همه میزبانهای (NMSs) پیکربندی شده برای دریافت SNMP Traps یا Informs استفاده کنید. در اینجا میتوانید اطلاعاتی مانند کدام آدرسهای IP برای ارسال این اعلانها پیکربندی شده، نوع اعلان، کاربری که از آن ارسال میشوند و سطح امنیتی مورد استفاده را مشاهده کنید.

جمعبندی

در این مطلب به آموزش snmp سیسکو پرداخته و شیوهی فعال سازی snmp در سوئیچ سیسکو را نشان دادیم. همانطور که در مقدمهی مطلب ذکر شد، آموزش پروتکل snmp میتواند به امنیت و مدیریت بهتر شبکه بیانجامد. در این مطلب ابتدا نشان دادیم که snmp در مودم چیست و سپس مانیتورینگ سوئیچ های سیسکو را برای استفاده از دستورات snmp نشان دادیم.

آموزش سیسکو مکتب خونه

اگر به دنبال پیشرفت در دنیای شبکه و فناوری اطلاعات هستید، یادگیری مهارتهای سیسکو یک گام حیاتی است. دورههای آموزش سیسکو و آموزش شبکه در مکتبخونه با محتوای جامع و اساتید مجرب، شما را به سطح بالایی از مهارتهای عملی و تئوری میرسانند. این دورهها به شما کمک میکنند تا فرصتهای شغلی با درآمد بالا و امنیت شغلی بینظیر را تجربه کنید.