Access list در سیسکو چیست؟ منظور از سناریو access list چیست؟ آموزش acl در سیسکو چه اهمیتی دارد؟ و سوالاتی از این دست ممکن است سوالات شما هم باشد. در اصل اکسس لیست شامل تمامی قواعد و دستوراتی میشوند که با کمک آنها میتوان کنترل ترافیک شبکه را مدیریت کرد. اغلب در روترها و فایروالها از acl استفاده میکنند. اهمیت کنترل ترافیک و آموزش access list سیسکو باعث شده تا ما در ادامه به طور کامل به بررسی جواب سؤالهای ذکر شده بپردازیم.

Access list در سیسکو چیست؟

در یک شبکه که از تعداد زیادی کارمند و دستگاه تشکیل شده است، ترافیک دادههای ورودی و خروجی زیادی وجود خواهد داشت. این موضوع، منجر به ایجاد تنگناهایی در پهنای باند میشود که به نوبه خود بر انتقال دادههای مهم تأثیر میگذارند. برای کنترل این امر، باید دستگاههای شبکهای را که پهنای باند زیادی مصرف میکنند، با استفاده از ابزار نظارت بر ترافیک شناسایی کنید.

پس از شناسایی دستگاهها، میتوانید خط مشیهای فهرست کنترل دسترسی (ACL) را بر روی دستگاههای شبکه اعمال کنید تا اولویت دادهها در حین انتقال تعیین شود. Network Configuration Manager این هدف را دنبال میکند؛ زیرا به شما امکان میدهد سیاستهای ACL را در چندین دستگاه با اجرای انبوه پیکربندیها اعمال کنید.

دستورالعمل های پیکربندی acl سیسکو

برای اینکه بتوانید این پیکربندی را به درستی در پهنای باند خود اجرا کرده و برنامهها را مدیریت کنید، باید یک سری نکات را در نظر داشته باشید که عبارتند از:

- فقط یک ACL در هر رابط، در هر پروتکل و در هر جهت مجاز است.

- ACLها از بالا به پایین پردازش میشوند. خاصترین عبارات باید در بالای لیست قرار گیرند. هنگامی که یک بسته معیارهای ACL را برآورده میکند، پردازش ACL متوقف میشود و بسته مجاز یا رد میشود.

- ACLها به صورت سراسری ایجاد میشوند و سپس روی رابطها اعمال خواهند شد.

- یک ACL در پیکربندی شبکه میتواند ترافیک عبوری از روتر یا ترافیک به روتر را فیلتر کند.

نحوه پیکربندی access list در روتر سیسکو

در این بخش از آموزش Cisco acl درباره چگونگی نحوه پیکربندی اکسس لیست در روتر سیسکو صحبت میکنیم. مهم است که سیاست ACL را قبل از اعمال آن به دستگاههای شبکه پیکربندی کنید. اگر acl پیکربندی نشده باشد، تمام ترافیک مجاز خواهد بود. در اینجا، ما چند مثال آوردهایم تا توضیح دهیم چگونه انواع مختلف اکسس لیست را میتوان به روتر سیسکو برای پیکربندی ACL روی روتر سیسکو با استفاده از Network Configuration Manager هدایت کرد.

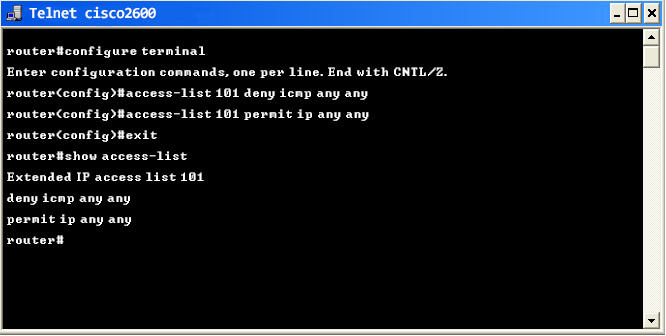

مثال ۱: اگر میخواهید ترافیک icmp را از هر شبکهای مسدود و ترافیک IP را مجاز کنید، میتوانید از دستورات پیکربندی زیر برای پیکربندی ACL در روتر سیسکو استفاده کنید:

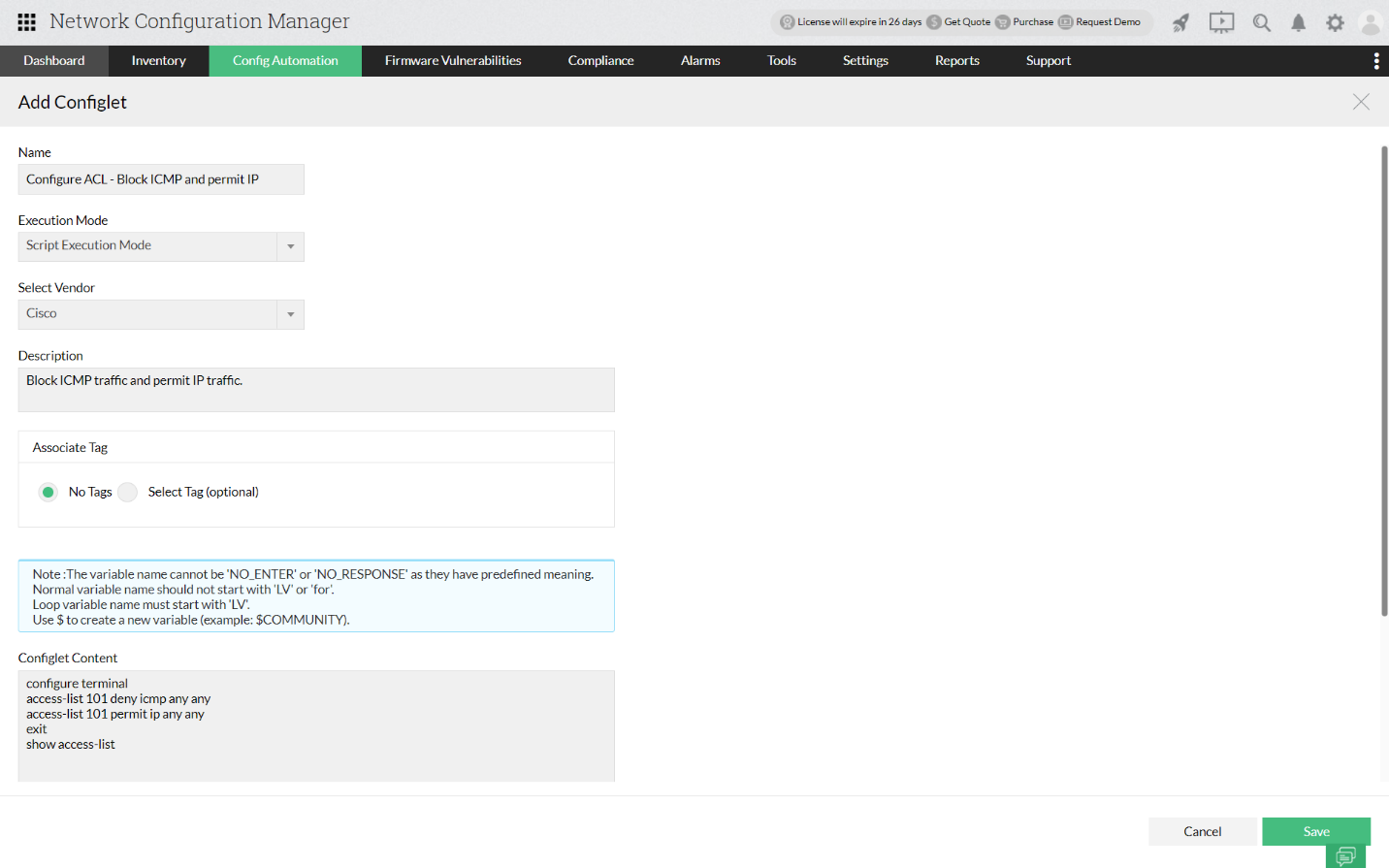

دستورات پیکربندی مربوطه برای اجرای دستورات بالا در Network Configuration Manager:

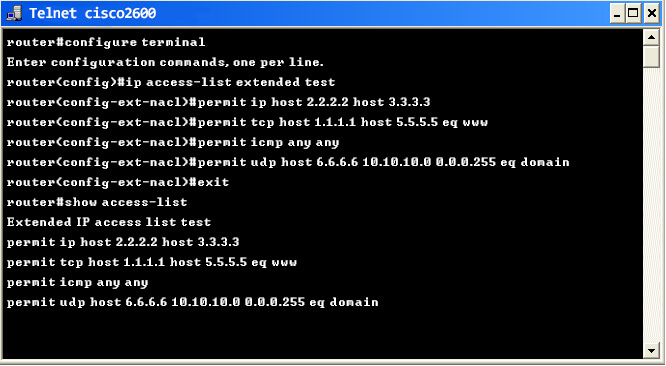

مثال ۲: اگر میخواهید ترافیک بین هر دو آدرس IP خاص را مجاز کنید، میتوانید آدرس IP های لازم را تعریف نمایید. علاوه بر این، شما همچنین میتوانید نوع انتقال را به صورت ip، tcp، icmp، udp و غیره مشخص کنید. ترمینال ارائه شده در تصویر زیر، پیکربندی بین دو IP خاص به همراه نوع انتقال را نشان میدهد.

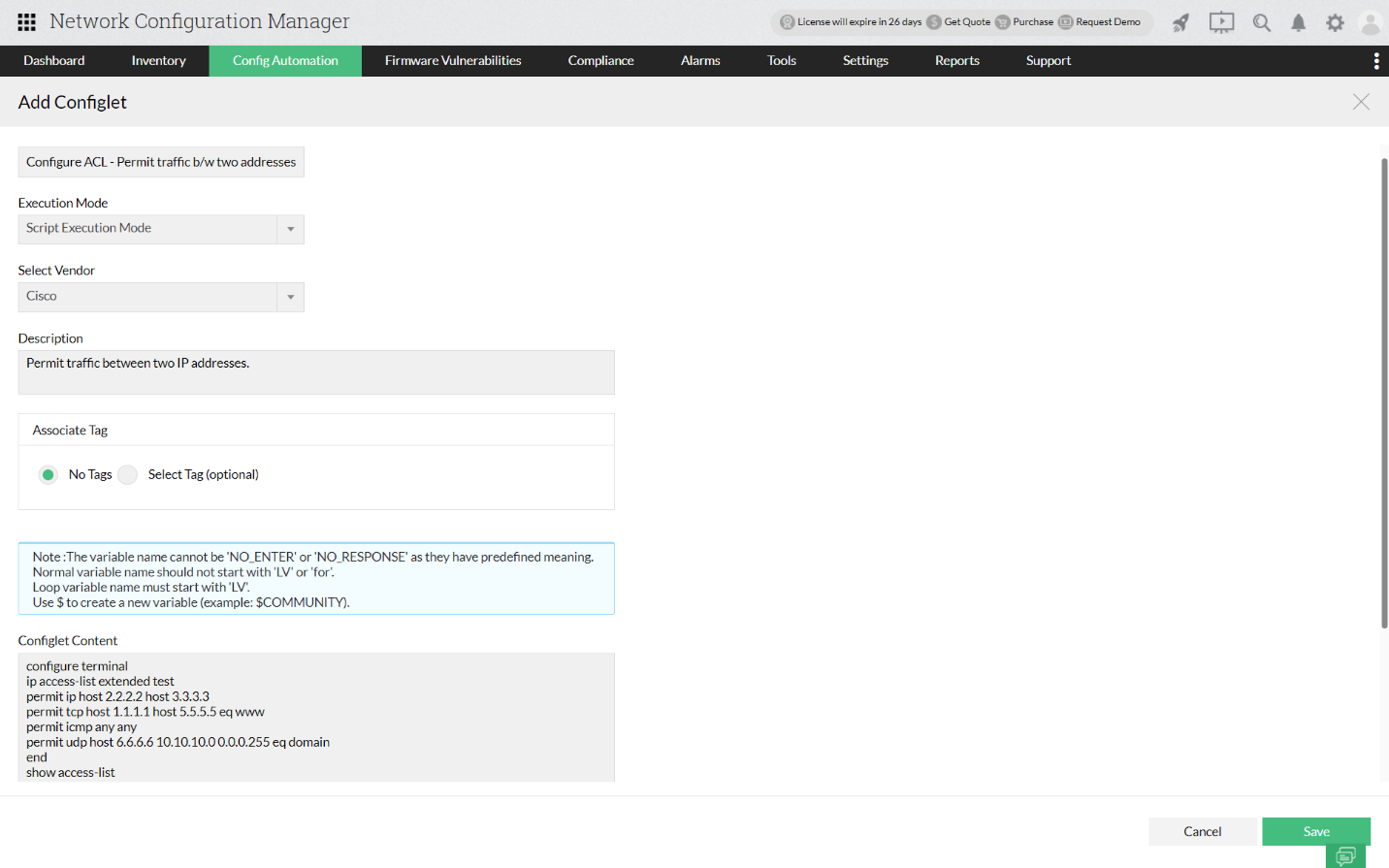

دستورات پیکربندی مربوطه برای اجرای دستورات بالا در Network Configuration Manager:

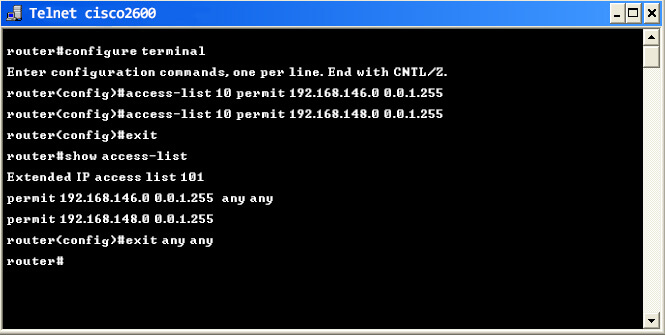

مثال ۳: اگر میخواهید به ترافیک آدرسهای IP که در محدوده خاصی قرار دارند اجازه دهید، میتوانید این کار را با تعیین IP شروع و IP پایان به سرانجام برسانید. بنابراین، میتوانید اطمینان حاصل کنید که تمام محدودههای IP که در بین آنها قرار میگیرند، ترافیک داده را دریافت و ارسال میکنند. ترمینال ارائه شده در زیر، پیکربندی دستورات ACL را برای اجازه دادن به ترافیک در تمام IPها در محدوده خاصی نشان میدهد.

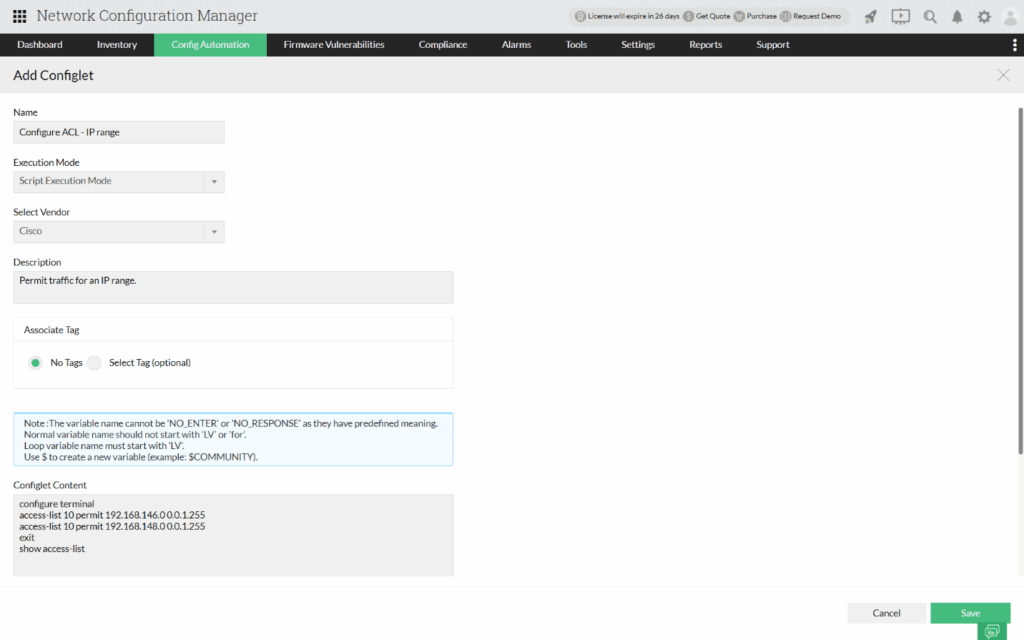

دستورات پیکربندی مربوطه برای اجرای دستورات بالا در Network Configuration Manager:

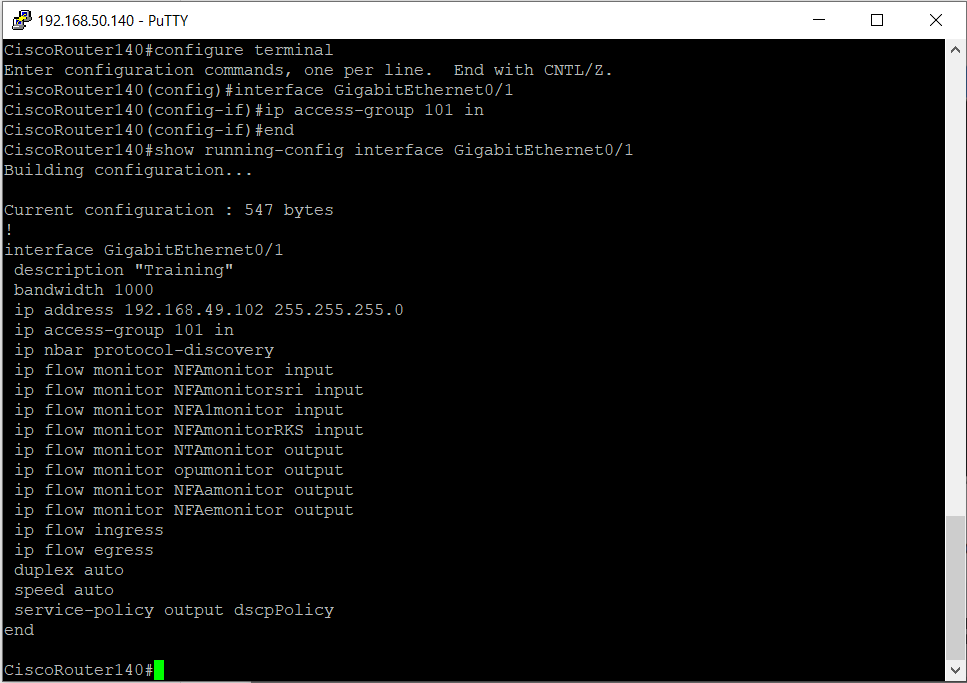

مثال ۴: اگر میخواهید یک access list به یک رابط اعمال کنید، میتوانید این کار را با تعیین رابط و لیست دسترسی انجام دهید. ترمینال ارائه شده در زیر، پیکربندی دستورات ACL را برای اعمال acl ایجاد شده در مثال ۱ به یک رابط نشان میدهد:

اجرای ACL در Network Configuration Manager

دستورات access list را میتوان در Network Configuration Manager با استفاده از Configlets اجرا کرد. کاربر میتواند بر اساس نیاز شبکه خود، مناسبترین نوع acl را انتخاب کند. Network Configuration Manager در درجه اول از حالت اجرای اسکریپت برای اجرای دستورات ACL استفاده میکند. هنگامی که دستورات ACL مناسب در کادرConfiglet Content وارد شدند، آن پیکربندی خاص را میتوان به صورت انبوه به چندین دستگاه منتقل کرد؛ بنابراین، Network Configuration Manager کمک میکند تا ترافیک شبکه تحت کنترل نگه داشته شده و کاربران را از اجرای دستی دستورات برای هر یک از دستگاههای شبکه نجات دهد. نه فقط این، بلکه با کمک پیکربندیها میتوانید سیستم عامل را ارتقا دهید و دستوراتی را برای رفع خطاها و ایجاد تغییرات انبوه اجرا کنید.

مثالی از access list استاندارد در روتر سیسکو

در این بخش از آموزش acl سیسکو، چند access list را پیکربندی میکنیم تا به شما نشان داده شود که چگونه این کار در روترهای Cisco IOS انجام میگیرد.

در این بخش، acl استاندارد را پوشش خواهیم داد.

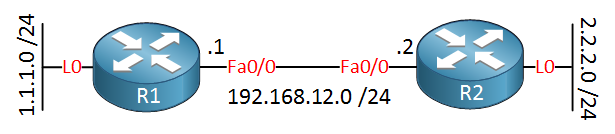

دو روتر و هر روتر دارای یک رابط Loopback است. از دو مسیر ثابت استفاده شده است تا روترها بتوانند به رابط حلقه بک یکدیگر برسند:

- R1(config)#ip route 2.2.2.0 255.255.255.0 192.168.12.2

- R2(config)#ip route 1.1.1.0 255.255.255.0 192.168.12.1

حالا بیایید با یک اکسس لیست استاندارد شروع کنیم! چیزی در R2 ایجاد خواهد شد که فقط اجازه ترافیک از شبکه ۱۹۲.۱۶۸.۱۲.۰ /۲۴ را میدهد:

- R2(config)#access-list 1 permit 192.168.12.0 0.0.0.255

همین مجوز ورود کافی خواهد بود. در انتهای access list، عبارت deny any وجود دارد. ما آن را نمیبینیم، اما وجود دارد. حال این acl ورودی را در R2 اعمال کنیم:

- R2(config)#interface fastEthernet 0/0

- R2(config-if)#ip access-group 1 in

از دستور ip access-group برای اعمال آن در یک رابط استفاده کنید. آن به صورت ورودی با کلمه کلیدی in اعمال شده است.

R2#show ip interface fastEthernet 0/0

FastEthernet0/0 is up, line protocol is up

Internet address is 192.168.12.2/24

Broadcast address is 255.255.255.255

Address determined by setup command

MTU is 1500 bytes

Helper address is not set

Directed broadcast forwarding is disabled

Outgoing access list is not set

Inbound access list is 1

میتوانید تأیید کنید که access list با دستور show ip interface اعمال شده است. در بالا، مشاهده میکنید که access-list 1 به صورت ورودی مورد استفاده قرار میگیرد. حالا کمی ترافیک ایجاد میکنیم.

R1#ping 192.168.12.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.12.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 ms

حال بیایید access list را بررسی کنیم:

R2#show access-lists

Standard IP access list 1

۱۰ permit 192.168.12.0, wildcard bits 0.0.0.255 (۲۷ matches)

همانطور که میبینید، acl، تعداد موارد مطابق در هر عبارت را نشان میدهد. ما میتوانیم از این برای تأیید access list خود استفاده کنیم. به مورد زیر توجه کنید:

R1#ping 192.168.12.2 source loopback 0

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.12.2, timeout is 2 seconds:

Packet sent with a source address of 1.1.1.1

U.U.U

Success rate is 0 percent (0/5)

هنگامی که پینگ ارسال میکنید، میتوانید از کلمه کلیدی منبع برای انتخاب رابط استفاده کنید. آدرس IP منبع این بسته IP اکنون ۱.۱.۱.۱ است و میتوانید ببینید که این پینگها از بین میروند؛ زیرا access list آنها را حذف میکند.

R2#show access-lists

Standard IP access list 1

۱۰ permit 192.168.12.0, wildcard bits 0.0.0.255 (27 matches)

شما آنها را با دستور show access-list نمیبینید؛ زیرا «deny any» آنها را حذف میکند. Extended acl در سیسکو یکی از انواع acl است که برعکس acl استاندارد میتواند به کنترل ترافیک شبکه بر اساس پارامترها و فیلدهای مختلف بپردازد. این پارامترها برای کنترل دقیقتر و بهتر ترافیکها سودمند هستند. برای اطلاع یافتن از extended access list و این که Vlan access list چیست، میتوانید از پیدیافها یا دورههای آموزشی موجود کمک بگیرید.

دوره آموزش access list سیسکو مکتب خونه

برای یادگیری تمامی مفاهیم سیسکو و پارامترهای مربوط به access list میتوانید در دورههای آموزش شبکه و آموزش سیسکو مکتب خونه شرکت کنید. این دورهها به شما کمک میکنند تا در این حوزه کاملاً حرفهای شوید و بتوانید به طور کامل به مدیریت ترافیک شبکههای مختلف بپردازید. شرکت در این دوره به شما در داشتن آیندهای درخشان کمک خواهد کرد.

سخن پایانی

در این مقاله به طور کامل توضیح دادیم که چطور میتوانید در سیسکو، یک اکسس لیست درست کرده و به این ترتیب، نحوه استفاده از پهنای باند خود را مدیریت کنید. همچنین مثالهایی را ارائه دادیم که با استفاده از آنها میتوانید موقعیتهای خاص ایجادشده را مدیریت کنید. شما میتوانید برای یادگیری سیستکو و تسلط بر آن، از آموزشهای ارائه شده در مکتب خونه کمک بگیرید و مشکلات خود را در سطوح مختلف برطرف کنید.