سیسکو ISE (Identity Services Engine) یک پلتفرم امنیتی قدرتمند است که به سازمانها امکان مدیریت هویت، دسترسی و سیاستهای امنیتی را میدهد. در این مطلب به آموزش نصب cisco ise پرداخته و مراحل مختلف پیادهسازی آن را به طور کامل مورد بحث قرار دادهایم. آموزش cisco ise بهخصوص برای ایجاد امنیت (بحث Security) شبکه بسیار الزامی و مهم خواهد بود.

آموزش cisco ise

Cisco Identity Services Engine (ISE) یک پلتفرم امنیتی یکپارچه است که به سازمانها کمک میکند تا دسترسی کاربران و دستگاهها به شبکه را مدیریت و کنترل کنند. ISE بهطور خاص برای فراهم کردن امنیت شبکه، کنترل دسترسی به شبکه (NAC)، و مدیریت پالیسیها طراحی شده است.

این سیستم توانایی احراز هویت (authentication)، اجازه دسترسی (authorization)، و حسابداری (accounting) را برای کاربران و دستگاههایی که به شبکه متصل میشوند، دارد. Cisco ISE همچنین امکان نظارت بر فعالیتها و تنظیمات امنیتی در شبکه را فراهم کرده و میتواند با دیگر محصولات امنیتی Cisco یکپارچه شود.

در واقع، Cisco ISE به مدیران شبکه این امکان را میدهد که سیاستهای امنیتی پیچیدهای را پیادهسازی کرده، از ورود کاربران غیرمجاز به شبکه جلوگیری نموده، و مطمئن شوند که فقط دستگاهها و کاربران مجاز به منابع شبکه دسترسی دارند. به عنوان مثال، اگر یک کاربر بخواهد به شبکه شرکت متصل شود، ISE ابتدا اعتبار کاربر را بررسی میکند، سپس با توجه به نقش کاربر در سازمان و سیاستهای امنیتی تعریف شده، اجازه دسترسی به منابع مختلف را میدهد.

چرا آموزش نصب cisco ise اهمیت دارد؟

آموزش نصب Cisco ISE اهمیت زیادی دارد زیرا این پلتفرم یک ابزار کلیدی برای مدیریت امنیت شبکهها است. در دنیای امروز که تهدیدات سایبری روز به روز پیچیدهتر میشوند، سازمانها نیاز دارند تا به طور موثری دسترسی به شبکههای خود را کنترل کنند و از منابع مهمشان حفاظت کنند.

برخی دلایل اهمیت آموزش نصب Cisco ISE عبارتند از:

- افزایش امنیت شبکه: Cisco ISE به سازمانها امکان میدهد تا دسترسی کاربران و دستگاهها را به صورت دقیق کنترل کنند. نصب صحیح این سیستم از ورود کاربران غیرمجاز و دستگاههای آلوده جلوگیری کرده و به مدیران امکان میدهد سیاستهای امنیتی پیچیدهای را پیادهسازی کنند.

- بهبود مدیریت شبکه: با استفاده از Cisco ISE، مدیران میتوانند به صورت متمرکز احراز هویت، مجوزدهی، و حسابداری کاربران و دستگاهها را انجام دهند. این موضوع به بهبود مدیریت شبکه و کاهش خطرات امنیتی کمک میکند.

- کارایی و عملکرد بهینه: نصب صحیح Cisco ISE تضمین میکند که سیستم به صورت بهینه کار کرده و منابع شبکه بدون مشکل مورد استفاده قرار گیرند. آموزش نصب این سیستم به مدیران کمک میکند تا از هرگونه اشتباه در پیکربندی جلوگیری کنند که میتواند به اختلالات و مشکلات عملیاتی منجر شود.

- کاهش زمان از کار افتادگی: اگر Cisco ISE به درستی نصب و پیکربندی نشود، ممکن است باعث ایجاد مشکلاتی در شبکه شده که منجر به از کار افتادن سیستمها و اختلال در کسبوکار میشود. آموزش نصب به مدیران کمک میکند تا به سرعت و با دقت این سیستم را نصب کرده و از وقوع مشکلات جلوگیری کنند.

- پشتیبانی از استراتژیهای امنیتی پیچیده: سازمانها اغلب نیاز به پیادهسازی سیاستهای امنیتی پیچیده دارند که تنها از طریق نصب و پیکربندی دقیق Cisco ISE ممکن است. آموزش نصب این سیستم به مدیران کمک میکند تا این سیاستها را به درستی پیادهسازی کنند.

در مجموع، آموزش نصب Cisco ISE برای هر کسی که در مدیریت شبکه و امنیت سایبری فعالیت میکند بسیار حیاتی است، زیرا این دانش به آنها امکان میدهد تا شبکههای خود را به بهترین شکل ممکن ایمنسازی نموده و از منابع سازمانی محافظت نمایند.

نحوه نصب سیسکو ISE

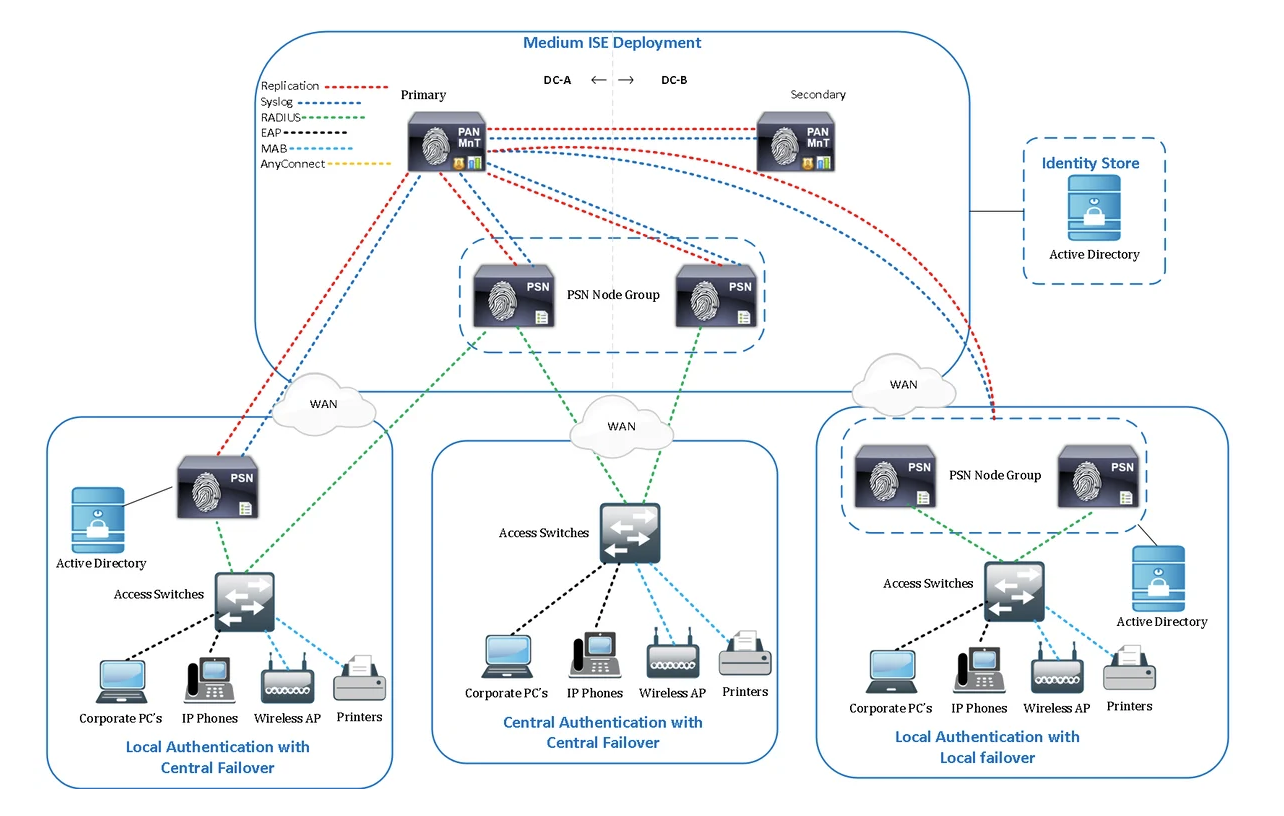

اکنون که با توجه به توضیحات بالا، درک خوبی از ISE دارید، ادامهی این مطلب را در خصوص شیوه و نحوهی نصب سیسکو ISE را بخوانید. در اینجا، فرض بر آن است که یک استقرار متوسط و توزیعشده از Cisco ISE طراحی شده که در آن از دستگاههای مجازی ISE بر روی VMware استفاده میشود.

در این استقرار، نقشهای PAN (Policy Administration Node) و MnT (Monitoring and Troubleshooting Node) با هم ترکیب شده و PSNهای اختصاصی (Policy Services Node) نیز پیادهسازی میشوند.

هدف اصلی در این مرحله، نصب و پیکربندی دستگاههای مجازی ISE است تا ارتباط لازم بین آنها برای تشکیل یک خوشه یا کلستر از ISE فراهم شود. این خوشه شامل سه گره است:

- PAN/MnT اصلی: این گره مسئول مدیریت و نظارت اصلی بر کل استقرار ISE است.

- PAN/MnT پشتیبان: این گره به عنوان یک نسخه پشتیبان از گره اصلی عمل کرده و در صورت بروز مشکل در گره اصلی، میتواند کنترل را به دست بگیرد.

- PSN: این گره وظایف مرتبط با ارائه خدمات سیاستی (Policy Services) را انجام میدهد، مانند احراز هویت کاربران و اعمال سیاستهای دسترسی.

در ادامه، باید مراحل نصب و برقراری ارتباط بین این گرهها را طی کرد تا استقرار ISE به درستی پیادهسازی و خوشهبندی شود. این فرایند شامل تنظیمات شبکهای و ارتباطی لازم بین گرهها است تا تمامی نقشها و وظایف به صورت یکپارچه اجرا شوند.

نصب ماشینهای مجازی ISE

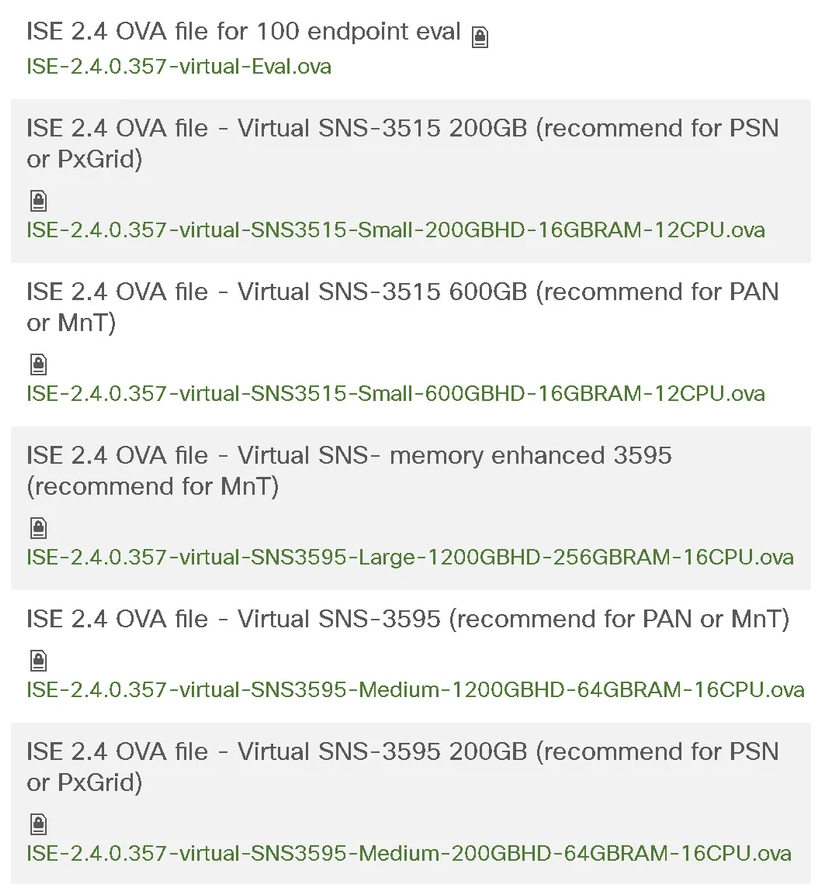

خوب، ما چندین دستگاه مجازی با نقشهای مختلف داریم که باید ISE را برای آنها پیادهسازی کنیم. بر اساس طراحی استقرار ما، مشخصات سخت افزاری ماشین مجازی (مانند پردازشگر (CPU) و ذخیرهسازی (Storage)) برای پردازش و ذخیرهسازی ممکن است متفاوت باشد.

Cisco برای آسانتر کردن فرآیند پیادهسازی و جلوگیری از اشتباهات در پیکربندی ماشینهای مجازی، ترکیبهای توصیهشدهای از پردازش و ذخیرهسازی را در قالب فایلهای OVA (Open Virtualization Appliance) بستهبندی کرده است. این فایلها حاوی تنظیمات از پیش تعیین شدهای هستند که به کاربران کمک میکنند تا ماشینهای مجازی ISE را به درستی و با تنظیمات پشتیبانیشده نصب کنند.

از نظر فنی، نصب ماشینهای مجازی ISE میتواند به هر ترتیبی انجام شود. این بدان معناست که ابتدا میتوانید هر یک از ماشینها را بر اساس نیاز خود نصب کنید، زیرا پیکربندی نهایی خوشهبندی و تعیین نقش (شخصیت) آنها پس از پیادهسازی و روشن شدن دستگاههای مجازی صورت میگیرد.

شما میتوانید ماشینهای مجازی ISE را به هر ترتیبی که مناسب میدانید پیادهسازی کنید، که این انعطافپذیری در فرآیند نصب و پیکربندی میتواند به مدیریت بهتر منابع و زمان کمک کند. به عنوان مثال، ممکن است بخواهید ابتدا ماشین مجازیای را نصب کنید که قرار است نقش اصلی (مانند PAN/MnT) را داشته باشد و سپس به نصب ماشینهای دیگر بپردازید.

پیشنهاد مطالعه: آموزش کانفیگ سوئیچ سیسکو – راهنمای جامع

مرحله ۱. دانلود فایل OVA

فایل OVA مربوط به گرهای که میخواهید پیادهسازی کنید را از cisco.com دانلود کنید.

مرحله ۲. پیادهسازی فایل OVA

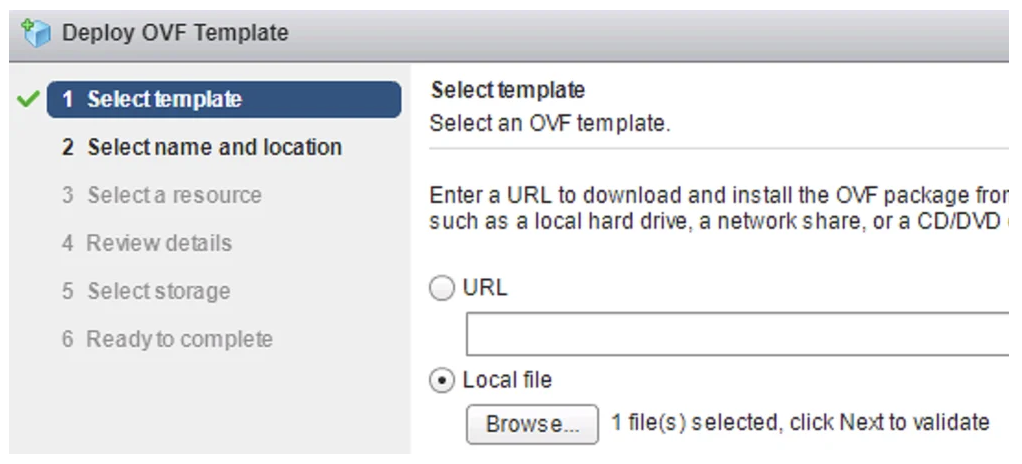

وارد VMware vSphere شوید. سپس میزبان را انتخاب کنید. اکنون زمان پیادهسازی الگوی OVF رسیده است.

فایل OVA که از گزینه «فایل محلی» دانلود کردهاید را انتخاب کرده و روی Next کلیک کنید. دستورالعملهای ویزارد را دنبال کنید تا پیادهسازی OVA را با انتخاب میزبان VMware، گروه پورت شبکه و ذخیرهسازی کامل کنید.

فایل OVA که از گزینه «فایل محلی» دانلود کردهاید را انتخاب کرده و روی Next کلیک کنید. دستورالعملهای ویزارد را دنبال کنید تا پیادهسازی OVA را با انتخاب میزبان VMware، گروه پورت شبکه و ذخیرهسازی کامل کنید.

مرحله ۳. روشن کردن ماشین مجازی ISE

پس از روشن کردن گره ISE، باید پیکربندی اولیه را از طریق کنسول کامل کنیم. به جلو بروید و مراحل ۱ تا ۳ را برای نصب تمام گرههای ISE که پیادهسازی میکنید، تکرار کنید.

آموزش cisco ise- راهنمای تنظیمات ISE

پس از پیادهسازی تصویر ماشین مجازی، باید پیکربندی اولیه را در ویزارد تنظیمات انجام دهیم. این تنظیمات در کنسول VMware انجام میشود. دوباره، این تنظیمات میتواند به هر ترتیبی انجام شود زیرا هنوز به نقطه تفکیک نقشها/شخصیتهای گرههای ISE نرسیدهایم.

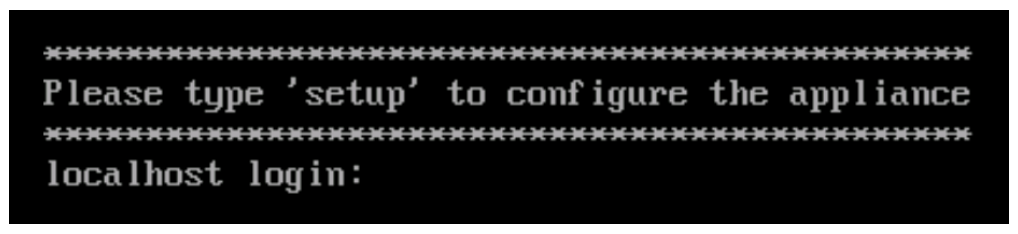

مرحله ۱. اجرای CLI Setup

زمانی که گرههای ISE برای اولین بار پس از نصب روشن میشوند، از شما میخواهد که setup را اجرا کنید. همین حالا این کار را انجام دهید.

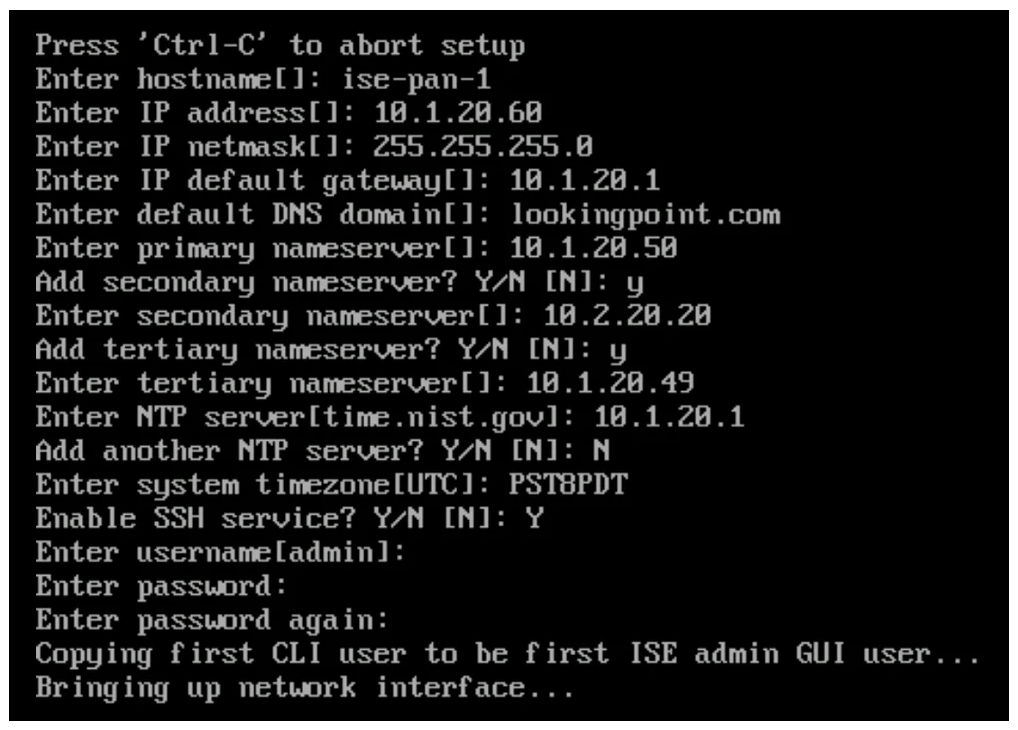

مرحله ۲. تکمیل CLI Setup

در اینجا تنظیمات IP و خدمات شبکه جانبی مانند DNS و NTP گره ISE را پیکربندی میکنیم. اطمینان حاصل کنید که رکوردهای DNS شما ایجاد شده است. توصیه میکنیم تمام گرههای ISE را با همان منطقه زمانی پیادهسازی کنید تا از هر گونه سردرگمی در هنگام انجام همبستگی رویدادها جلوگیری کنید. سیسکو توصیه میکند که برای استقرارهای ISE که گرهها در مناطق زمانی مختلف هستند، از UTC پیشفرض استفاده کنید. تمام گرههای ما در اینجا PST هستند، بنابراین ما نیز از UTC استفاده کردیم.

مرحله ۳. صبر کنید تا تنظیمات کامل شود

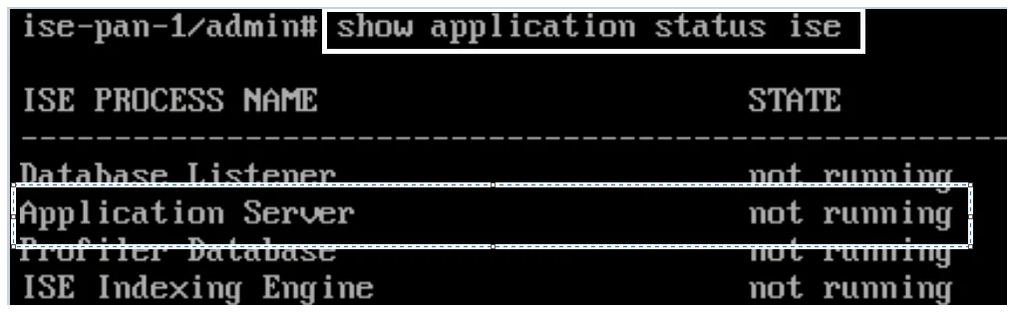

در اینجا ISE در حال سفارشیسازی نصب گره با اطلاعات تنظیمات شما است. این کار حدود ۱۵ دقیقه طول میکشد. پس از اتمام، به صفحه ورود خواهید رسید. مراحل ۱ تا ۳ را برای هر گرهای که پیادهسازی میکنید، تکرار کنید. پس از اتمام تنظیمات، برای راهاندازی برنامه ISE زمان بیشتری نیاز خواهد بود. صبر کنید تا دستور «show application status ise» نشان دهد که «Application Server» در حال اجرا است. این کار حدود ۱۰ دقیقه دیگر طول میکشد.

تأمین ISE Cube

خوب، ما نصب و تنظیمات اولیه را در تمام گرههای ISE که پیادهسازی کردیم، کامل کردهایم. حالا، وارد مرحله اولیه ایجاد خوشه و پیکربندی خاص نقش شخصیت خواهیم شد. ما با تأمین گره مدیریت اصلی (ise-pan-1 از توپولوژی نمونه در این آموزش) شروع خواهیم کرد.

پیشنهاد مطالعه: آموزش snmp سیسکو و پیکربندی آن به صورت گام به گام

مرحله ۱. ورود به رابط کاربری GUI

ورود اول به رابط کاربری GUI! مرورگر وب مورد علاقه خود را باز کنید و از طریق HTTPS به نام میزبان/IP گره ISE PAN خود بروید. ISE به شما اطلاع میدهد که آیا مرورگر مورد علاقه شما پشتیبانی میشود یا خیر. من از Chrome استفاده میکنم، که با ISE به خوبی کار میکند.

با استفاده از اعتبارنامههای ارائه شده در هنگام تنظیمات وارد شوید، با این حال، به یاد داشته باشید که از این به بعد حساب ورود به رابط کاربری GUI جدا از حساب ورود به شل است. پس از ورود، چندین اعلامیه در مورد Smart Call Home و مجوزها از سیسکو مشاهده خواهید کرد. در حال حاضر آنها را نادیده بگیرید (به طور خودکار یک مجوز آزمایشی ۹۰ روزه دریافت میکنید) و فقط از آنها عبور کنید.

مرحله ۲. گواهینامهها

در Cisco ISE، گرهها برای ایجاد ارتباطات امن و اعتماد اولیه به گواهینامهها (Certificates) متکی هستند. این گواهینامهها در برقراری یک کانال ارتباطی رمزگذاریشده نقش کلیدی دارند و به گرهها اجازه میدهند که به یکدیگر اعتماد کنند. در این فرآیند، به طور خاص، از گواهینامههای “Admin” برای ایجاد خوشه (Cluster) ISE استفاده میشود. قبل از اینکه بتوانیم ارتباطات بین گرههای ISE نصبشده را برقرار کنیم، باید آنها را آماده کنیم تا گواهینامه «Admin» یکدیگر را به یکی از دو روش زیر بپذیرند.

گزینه اول:

گواهینامه خودامضا شده Admin هر گره را صادر کنید. سپس آن را به عنوان CA قابل اعتماد بر روی هر گره Lse سیسکو دیگر وارد کنید. این روش برای محیطهای آزمایشی کوچک (مانند محیط ما در آموزش نصب cisco ise در این مطلب) مناسب است، اما برای هر محیط تولیدی باید گزینه ۲ را که در زیر توضیح داده شده است، انتخاب کنید.

گزینه دوم:

یک درخواست امضای گواهینامه (CSR) در هر گره تولید کنید، درخواست امضا را به یک مرجع صدور گواهینامه خارجی ارسال کنید، و سپس گواهینامه امضا شده برای استفاده «Admin» را بارگذاری کنید. اگر گواهینامه CA خارجی در لیست گواهینامههای CA پیشفرض در ISE نیست، آن را نیز بارگذاری کنید. برای سادهتر کردن این فرآیند، میتوانید از گواهینامه wildcard یا گواهینامه چند SAN استفاده کنید تا فقط یک درخواست امضا تولید کرده و سپس همان گواهینامه را به هر گره ISE وارد کنید.

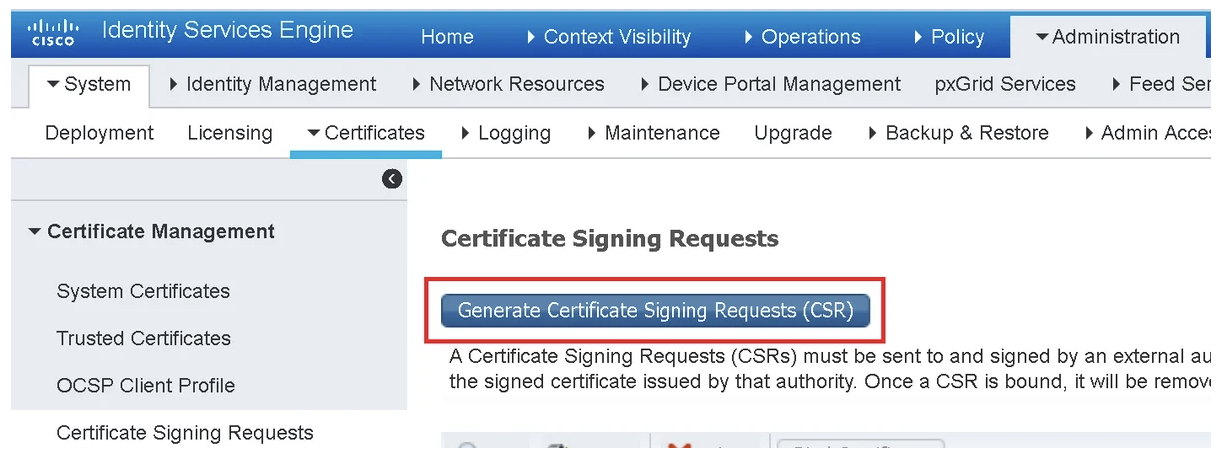

ما در این آموزش، گزینه ۲ را بررسی خواهیم کرد، زیرا این کاری است که باید در دنیای واقعی انجام دهید. بر روی گره مدیریت اصلی، به مسیر Administration > System > Certificates > Certificate Signing Request بروید. روی «Generate Certificate Signing Request» کلیک کنید.

ما در این آموزش، گزینه ۲ را بررسی خواهیم کرد، زیرا این کاری است که باید در دنیای واقعی انجام دهید. بر روی گره مدیریت اصلی، به مسیر Administration > System > Certificates > Certificate Signing Request بروید. روی «Generate Certificate Signing Request» کلیک کنید.

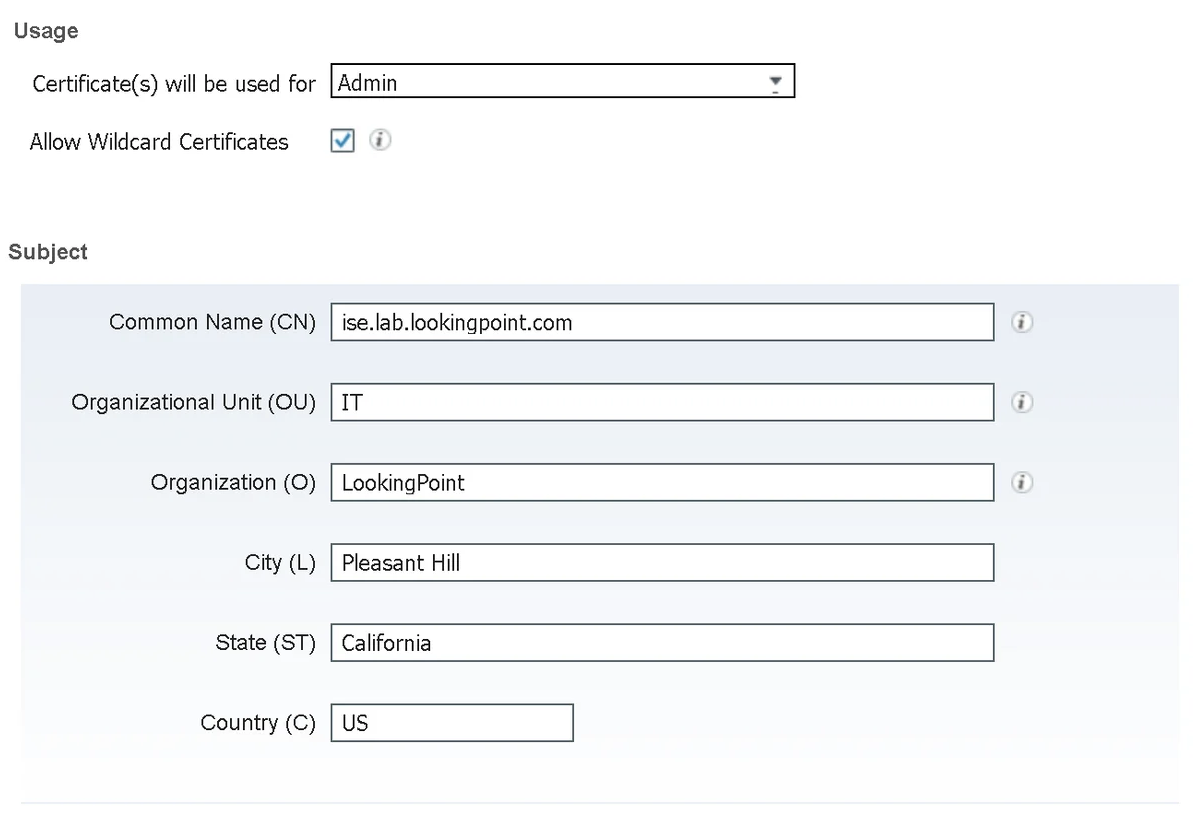

برای سادهتر کردن کارها، ما در آزمایشگاه خود از گواهینامه wildcard استفاده خواهیم کرد. ما CSR را به صورت زیر پر کردیم. با علامتزدن «Allow Wildcard …» به ISE اطلاع میدهیم که گواهینامه امضا شده به صورت wildcard بازخواهد گشت (و قصد داریم آن را به تمام گرههای خود اعمال کنیم).

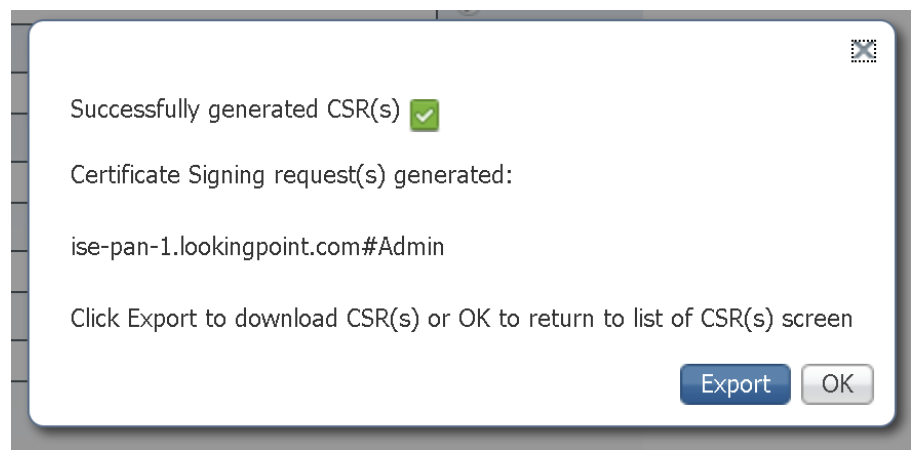

اگر از گواهینامه wildcard در تولید استفاده میکنید، به عنوان یک روش خوب، wildcard باید به یک زیر دامنه خاص برای استقرار ISE شما اختصاص داده شود تا از معرض قرار گرفتن امنیتی (در صورتی که کلیدهای خصوصی گواهینامه wildcard به خطر بیفتند) جلوگیری شود. روی «Generate» کلیک کنید تا CSR کامل شود. سپس روی «Export» کلیک کرده تا آن را دانلود کنید.

پیشنهاد مطالعه: آموزش نصب نرم افزار سیسکو پکت تریسر در ویندوز و لینوکس

* نکتۀ مهم:

مشاهده میکنید که نام عمومی به طور پیشفرض به $FQDN$ تنظیم شده است. این با نام FQDN گره در CSR جایگزین خواهد شد. من دوست دارم این پیشفرض را با چیزی که به آن «ISE CUBE FQDN» میگویم جایگزین کنم. من این کار را دوست دارم زیرا گواهینامه به تمام گرهها اعمال خواهد شد و داشتن یک نام FQDN خاص برای گره ISE میتواند گیجکننده باشد. همچنین، هرگز هرگز از کاراکتر wildcard در فیلد نام عمومی استفاده نکنید.

پشتیبانی از تأیید wildcards در فیلد نام عمومی از دستگاهی به دستگاه دیگر به طور قابل توجهی متفاوت است. همیشه اطمینان حاصل کنید که کاراکتر wildcard فقط در فیلد نام جایگزین موضوع (subject alternative name) نمایش داده شود که بر اساس تجربه ما به طور گستردهای پشتیبانی میشود. شما باید با CA امضاکننده خود همکاری کنید تا این کار انجام شود، و آنها این کار را انجام خواهند داد، شما فقط باید بدانید که باید درخواست کنید.

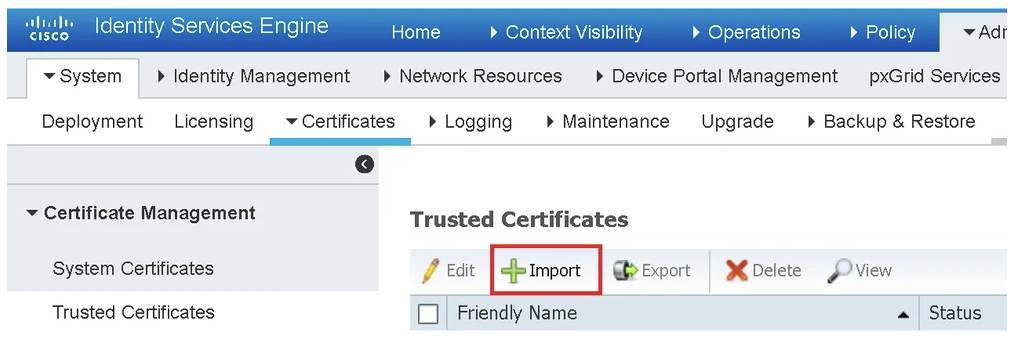

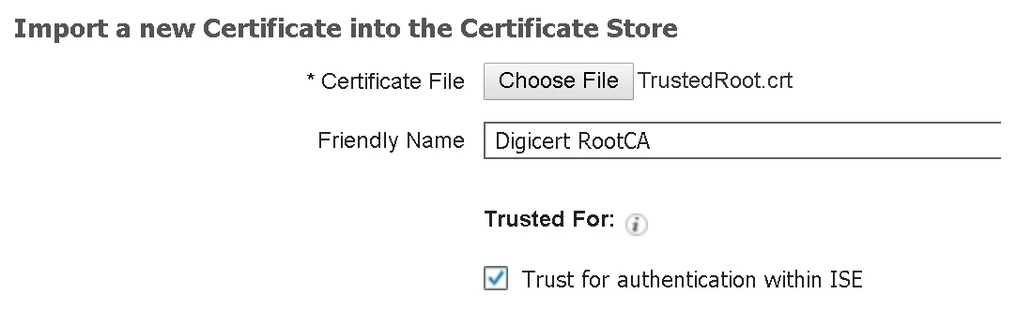

اکنون که من گواهینامه را توسط یک CA امضا کردهام. اکنون، بیایید گواهینامه CA امضا شده خود را به ISE بارگذاری کنیم. ابتدا به مسیر Administration > System > Certificates > Trusted Certificates بروید و روی Import کلیک کنید.

برای گواهینامه CA ریشه صادرکننده خود را مرور کنید. اگر خواستید نام دوستانهای به آن بدهید و روی Submit کلیک کنید. همین کار را برای هر گواهینامه CA واسط نیز انجام دهید.

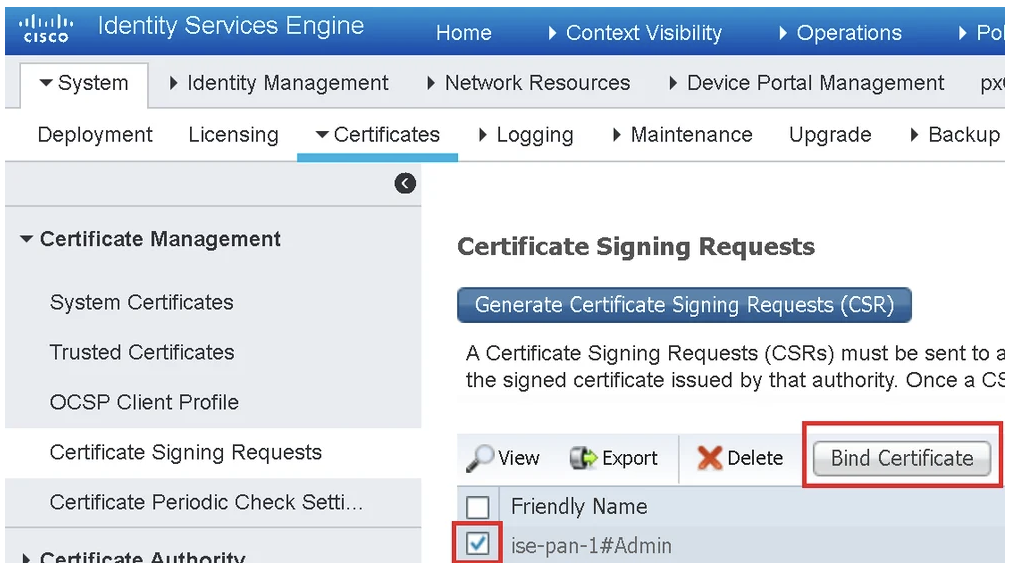

حالا، گواهینامه امضا شده خود را به CSR که در گره مدیریت اصلی ایجاد کردهایم، متصل خواهیم کرد. به مسیر Administration > System > Certificates > Certificate Signing Requests رفته و جعبه کنار CSR را علامت بزنید. در نهایت، روی Bind Certificate کلیک کنید.

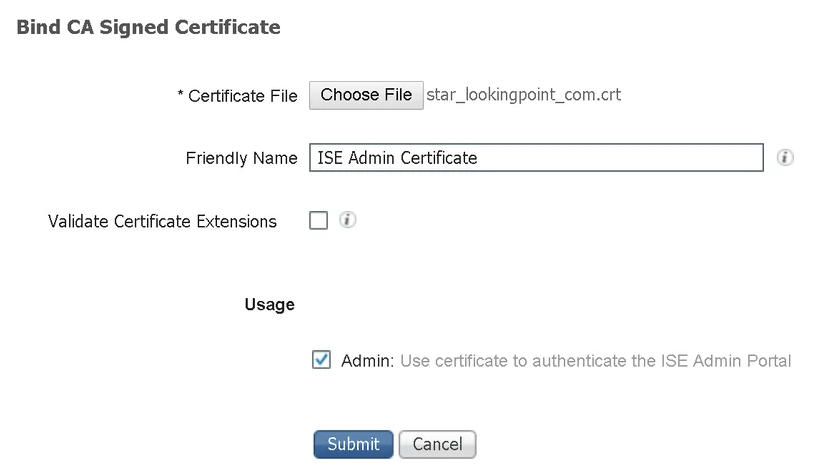

برای انتخاب گواهینامه امضا شده خود مرور کرده و سپس روی Submit کلیک کنید.

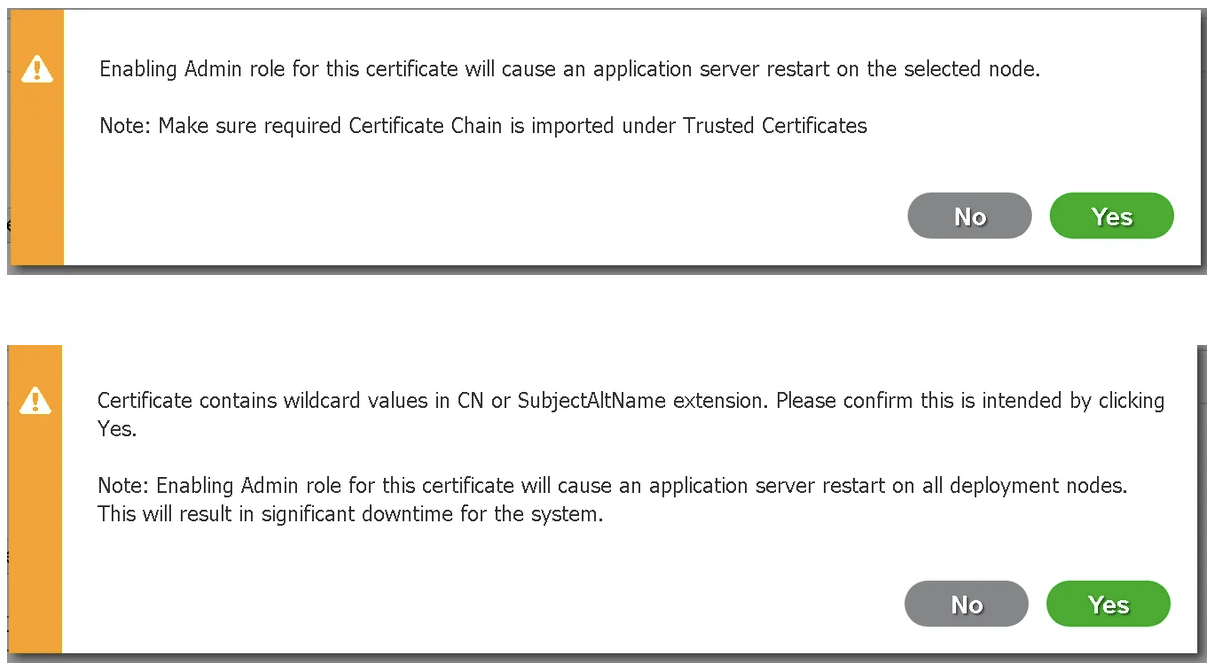

در اینجا باید کمی روی هشدارهای مربوط به تغییر گواهینامه کلیک کنید. برنامه ISE راهاندازی مجدد خواهد شد.

حالا برای گرههای ثانویه (به یاد داشته باشید که گرههای ثانویه همه گرههای دیگر به جز گره مدیریت اصلی هستند)، ابتدا گواهینامههای CA را به لیست گواهینامههای قابل اعتماد در گرههای ثانویه بارگذاری کنید. این کار مشابه آنچه که در گره اصلی انجام دادیم، انجام میشود.

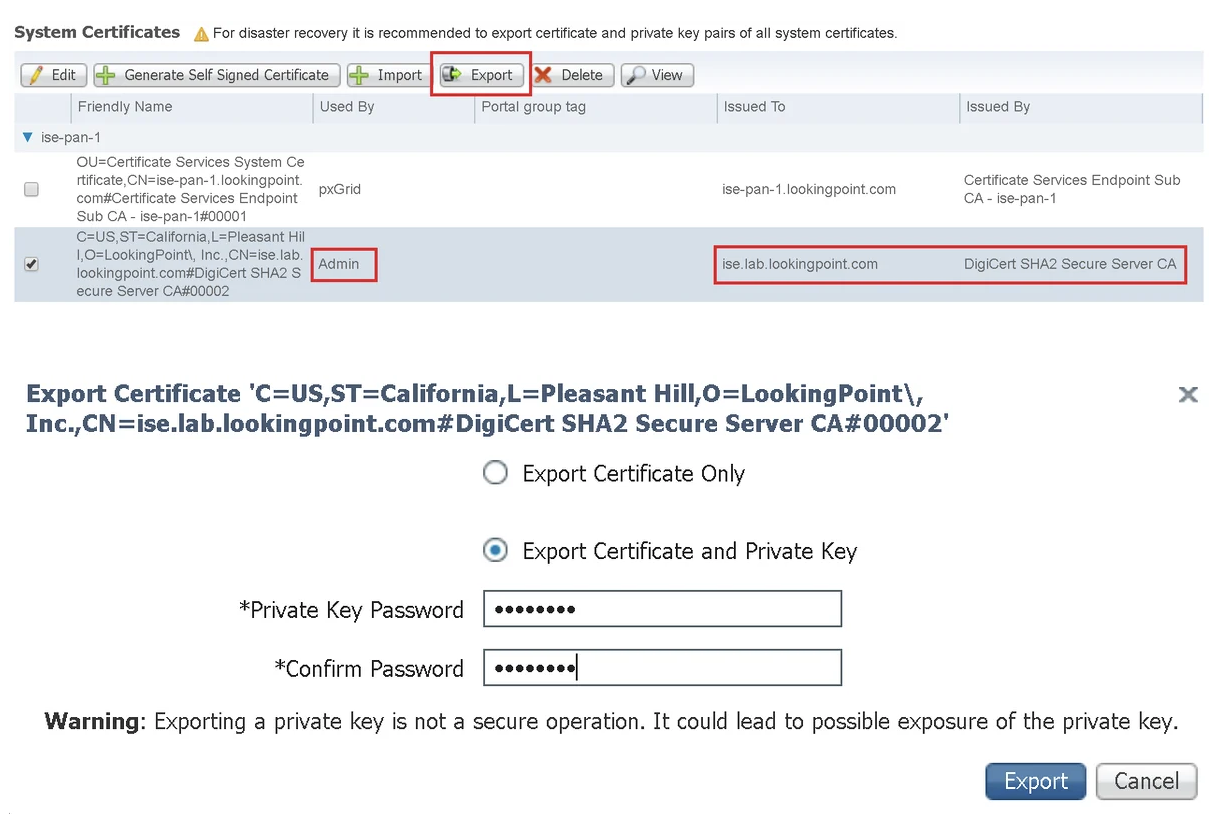

برای گرههای ثانویه، به جای اتصال گواهینامه امضا شده به CSR، یک نسخه از گواهینامه را از گره اصلی صادر کنید، از جمله کلید خصوصی را بلافاصله وارد کنید. ابتدا در گره مدیریت اصلی، به مسیر Administration > System > Certificates > System Certificates رفته و جعبه کنار گواهینامه Admin تازه بارگذاریشده ما را علامت بزنید. سپس روی Export کلیک نموده و کلید خصوصی را شامل کنید (هنگام درخواست، یک رمز عبور ایجاد کنید).

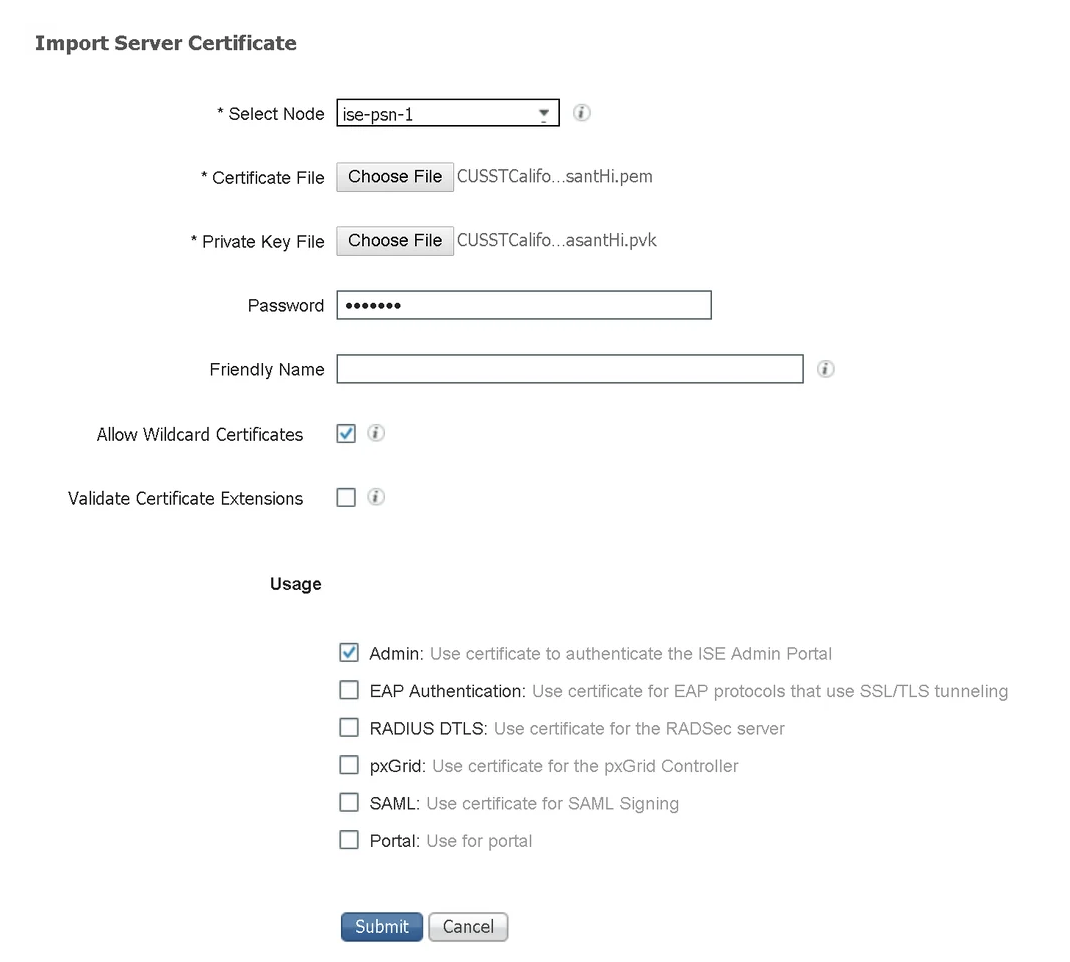

حالا در هر یک از گرههای ثانویه به مسیر Administration > System > Certificates > System Certificates رفته و روی Import کلیک کنید. از PC خود، گواهینامههایی که به تازگی از گره مدیریت اصلی صادر کردهاید، مرور کنید.

گرههای ثانویه اکنون دوباره راهاندازی خواهند شد. پس از اینکه گرههای ثانویه آنلاین شدند، بیایید به تکمیل پیکربندی خوشه ISE خود بپردازیم.

مرحله ۳. ارتقاء مدیریت اصلی

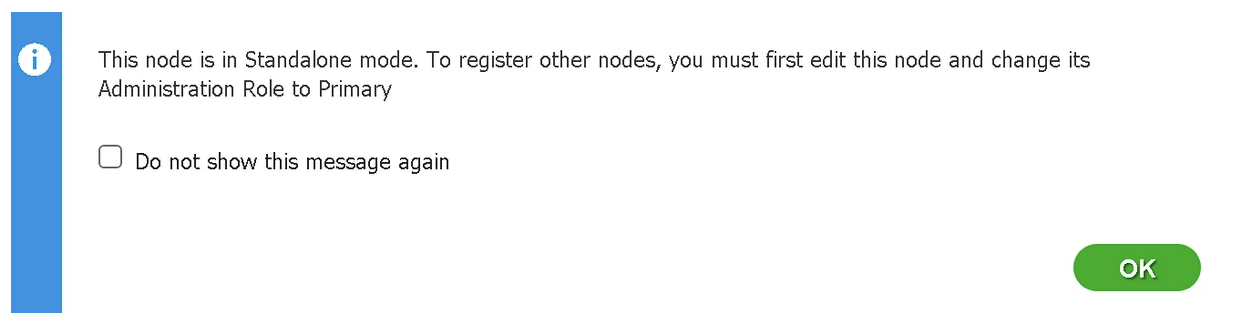

به رابط کاربری GUI گره مدیریت اصلی وارد شوید. اولین کاری که میخواهیم انجام دهیم، ارتقاء این گره به نقش مدیریت اصلی است. به مسیر Administration > System > Deployment رفته تا با این پنجره اطلاعاتی روبرو شوید.

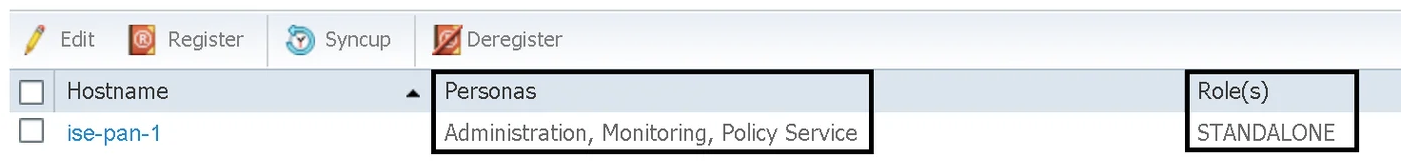

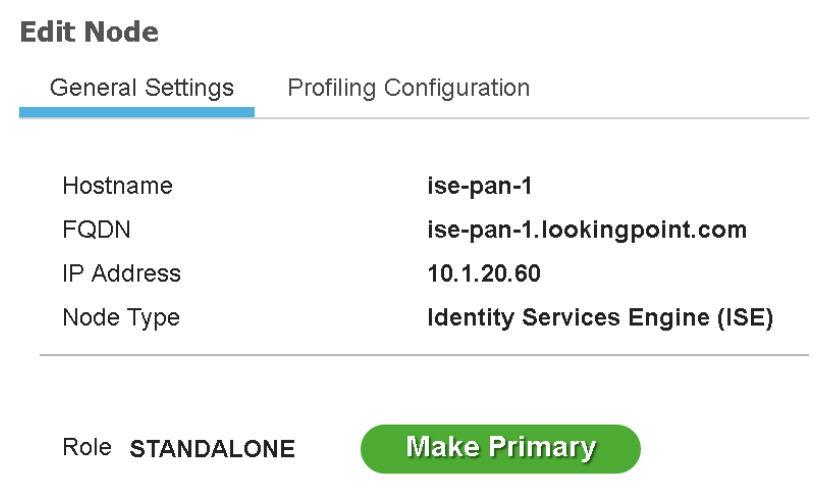

روی OK کلیک کنید تا از این پنجره عبور کنید و وضعیت پیشفرض استقرار یک گره ISE تازه نصبشده را بررسی کنید.

همانطور که در بالا میبینید، به طور پیشفرض و یک گره نصبشده جدید، در نقش مستقل (standalone) است، با تمام سه نقش اصلی فعال است. بیایید این گره را به گره مدیریت اصلی تغییر دهیم تا به استقرار نشان دهیم که قصد داریم گرههای ISE اضافی اضافه کنیم. پس از کلیک بر روی نام میزبان، میتوانیم دکمه بزرگ «Make Primary» را انتخاب کنیم. بیایید این کار را انجام دهیم.

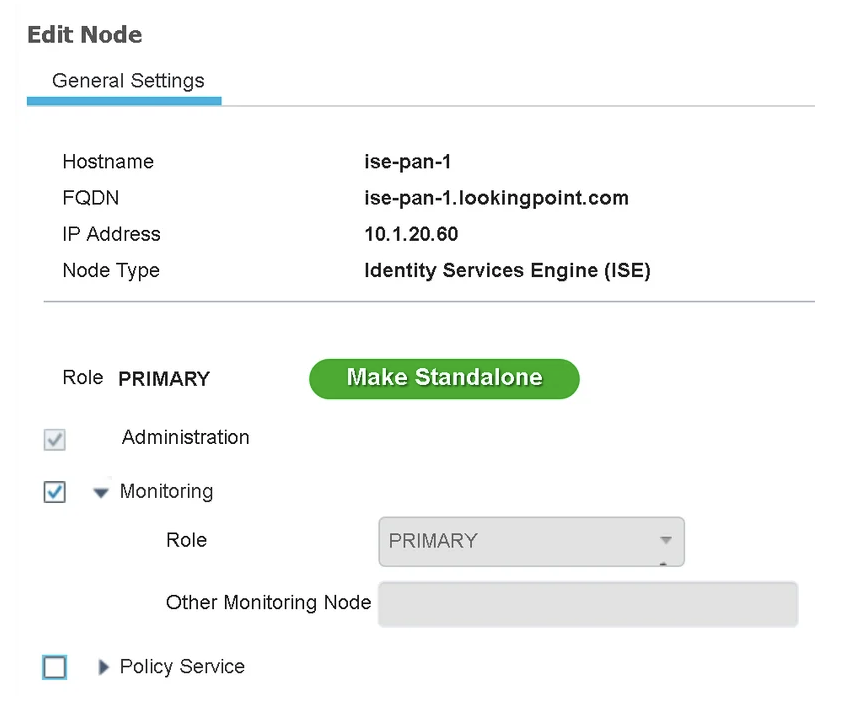

پس از انتخاب «Make Primary»، حالا این گزینه را داریم که نقش خدمات سیاست (Policy Service) را غیرفعال کنیم، که باید در یک استقرار توزیعشده انجام شود. ما نقش نظارت (Monitoring) را فعال خواهیم گذاشت زیرا این یک استقرار توزیعشده متوسط است که به طور طبیعی به این معنی است که نقشهای مدیریت و نظارت در یک مکان قرار دارند. حالا بیایید آن را ذخیره کنیم. این کار باعث میشود که برنامه ISE دوباره راهاندازی شود. پس ۱۰ دقیقه استراحت کنید.

در حین انتظار، یک مبحث کوتاه را در مورد «نقشهای» ISE بازگو میکنیم. در یک استقرار ISE سه مقدار ممکن برای نقشهای ISE وجود دارد؛ مستقل (standalone)، اصلی (primary) یا ثانویه (secondary). نقش مستقل خود توضیحی است. نقش اصلی فقط میتواند به یکی از دو گره که نقش مدیریت را فعال کردهاند تعلق داشته باشد. گرهای که نقش اصلی به آن اختصاص داده شده است، جایی است که شما از آن برای مدیریت تمام گرههای دیگر استفاده خواهید کرد (از طریق GUI). تمام گرههای دیگر در استقرار به نقش ثانویه (secondary) خواهند بود. هدف اصلی این نقشها تعیین نحوه تکرار پایگاه داده/تکرار دادهها در استقرار ISE است.

مرحله ۴. ثبت گرههای ثانویه

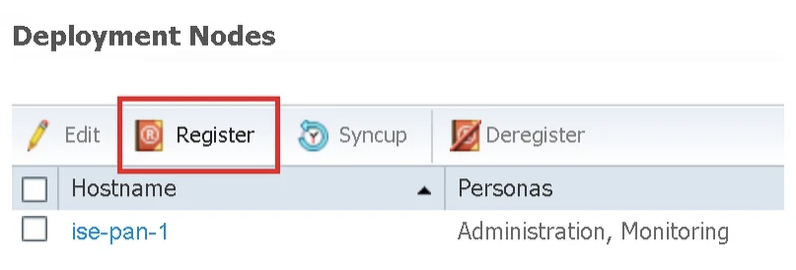

خوب، یک مرور سریع روی مراحل بیان شده در آموزش cisco ise خواهیم داشت. ما ISE را نصب کردهایم، اعتماد به گواهینامه «Admin» را بین تمام گرهها ایجاد کردهایم و یک گره را به مدیریت اصلی ارتقا دادهایم. مرحله بعدی شروع به ثبت گرههای ثانویه در استقرار است. بیایید با گره مدیریت ثانویه خود شروع کنیم.

به رابط کاربری GUI گره مدیریت اصلی وارد شده و به مسیر Administration > System > Deployment بروید. سپس روی Register ISE node کلیک کنید.

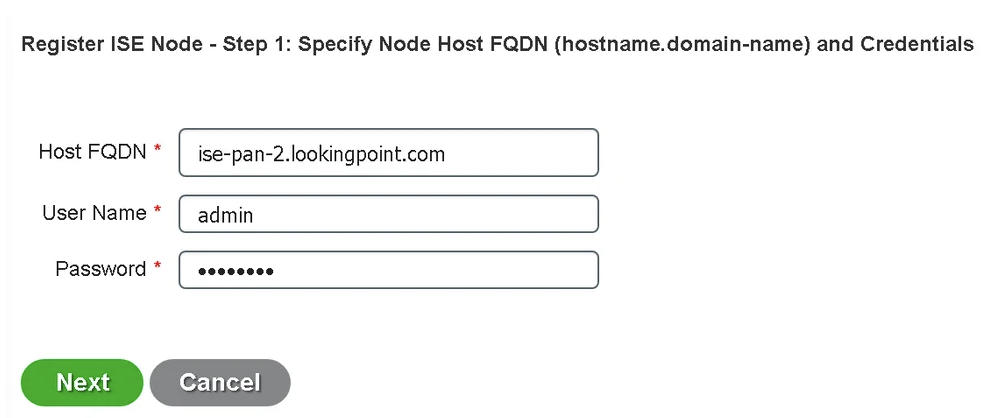

جزئیات درخواست شده را وارد نموده و روی Next کلیک کنید.

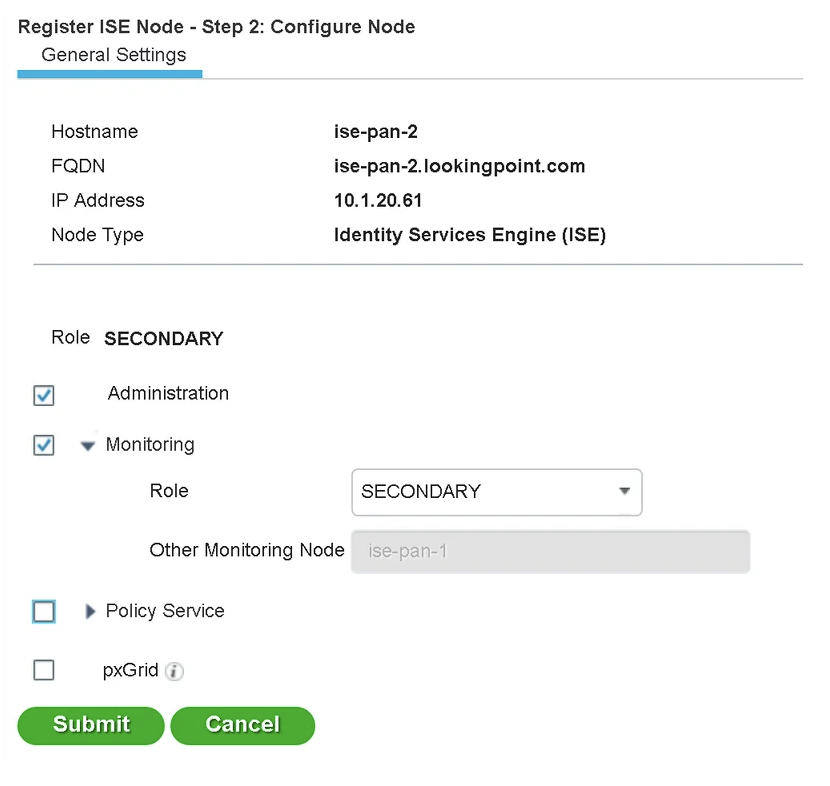

برای گرهای که ثبت میکنید، نقشهای مناسب را انتخاب کنید. در مورد ما، این گره مدیریت ثانویه است، بنابراین نقشهای مدیریت و نظارت را انتخاب خواهیم کرد.

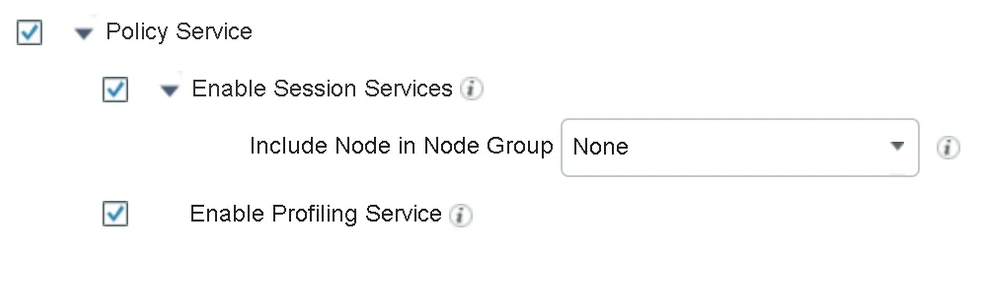

سپس، فرآیند ثبت نام مشابه را برای گره خدمات سیاست انجام خواهیم داد، اما این بار فقط نقش خدمات سیاست را انتخاب میکنیم.

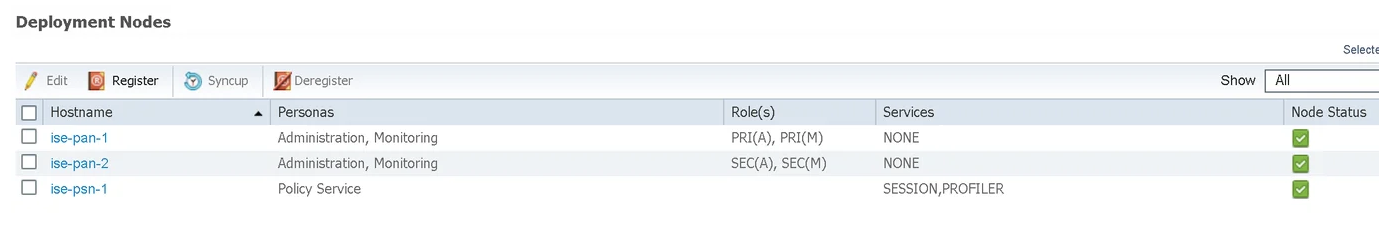

اجازه دهید گرهها زمان لازم برای همگامسازی را داشته باشند (صبور باشید. این ممکن است کمی طول بکشد…). حالا یک خوشه ISE عملکردی داریم که به طور معمول به آن «ISE Cube» گفته میشود. از اینجا به بعد، تمام جنبههای سیستم را از گره مدیریت اصلی مدیریت خواهیم کرد.

جمع بندی

برای دانلود Cisco ISE و تجربه یک راهحل پیشرفته برای مدیریت هویت و امنیت شبکه، میتوانید به نسخههای موجود از جمله دانلود cisco ise deigiboy مراجعه کنید. این پلتفرم قدرتمند، که به نام آیس Cisco نیز شناخته میشود، به شما امکان میدهد تا امنیت شبکه خود را به سطح بالاتری ببرید.

با استفاده از لایسنس مناسب و کرک LSE، میتوانید بهراحتی از تمامی امکانات این ابزار بهرهمند شوید. برای مقایسه، Fortinet نیز به عنوان یک راهحل امنیتی معتبر دیگر شناخته میشود، اما Cisco Identify Service Engine با امکانات و قابلیتهای پیشرفتهاش همچنان یکی از برترین گزینهها در این حوزه باقی مانده است.

آموزش سیسکو مکتب خونه

اگر به دنبال بهرهمندی از آموزشهای جامع و کاربردی در زمینه Cisco ISE هستید، دورههای آموزشی مکتبخانه گزینهای ایدهآل هستند. با ثبتنام در دورههای آموزش Cisco و همچنین آموزش شبکه از مکتبخانه، شما به مجموعهای از منابع و تمرینهای عملی دسترسی خواهید داشت. این دورهها با توجه به نیازهای صنعت و استانداردهای روز طراحی شده و مهارت شما را تا در حوزه امنیت شبکه و مدیریت دسترسی به منابع، ارتقا خواهد داد.