امنیت اینترنت اشیا بخشی از فناوری است که بر حفاظت از دستگاهها و شبکههای متصل در اینترنت اشیا (IoT) متمرکز است. اینترنت iot شامل افزودن ویژگی اتصال به اینترنت به سیستمی از دستگاههای محاسباتی مرتبط، ماشینهای مکانیکی و دیجیتال، اشیاء، حیوانات و یا افراد است. اجازه دادن به دستگاهها برای اتصال به اینترنت، اگر بهدرستی محافظت نشوند، آنها را در معرض تعدادی آسیبپذیری جدی قرار میدهد. تعدادی از حملههای سایبری که در آن از یک دستگاه مشترک اینترنت اشیا برای نفوذ و حمله به شبکه بزرگتر استفادهشده است، توجه را به نیاز به امنیت اینترنت iot جلب کرده است. اطمینان از ایمنی شبکهها با دستگاههای IoT متصل به آنها بسیار مهم است. امنیت در اینترنت اشیا، شامل طیف گستردهای از تکنیکها، استراتژیها، پروتکلها و اقداماتی است که هدف آن کاهش آسیبپذیریهای روزافزون اینترنت اشیا در مشاغل مدرن است. در این نوشته از دسته آموزش امنیت شبکه و آموزش هک میخواهم امنیت ای او تی را کامل بررسی کنیم.

امنیت اینترنت اشیا چیست؟

امنیت اینترنت اشیا به روشهای حفاظتی مورداستفاده برای ایمنسازی دستگاههای متصل به اینترنت یا مبتنی بر شبکه اشاره دارد. اصطلاح اینترنت اشیا بسیار گسترده است، و با ادامه پیشرفت فناوری، این اصطلاح گستردهتر شده است. از ساعتها گرفته تا ترموستاتها و کنسولهای بازی ویدیویی، تقریباً هر دستگاه تکنولوژیکی توانایی تعامل با اینترنت یا سایر دستگاهها را در برخی ظرفیتها دارد.

امنیت اینترنت iotشامل تکنیکها، استراتژیها و ابزارهایی است که برای محافظت ازایندست گاهها در برابر به خطر افتادن استفاده میشود. ازقضا، اتصال ذاتی IoT است که این دستگاهها را بهطور فزایندهای در برابر حملات سایبری آسیبپذیر میکند.

ازآنجاییکه اینترنت اشیا بسیار گسترده است، امنیت اینترنت اشیا بسیار گستردهتر از خود اینترنت اشیاء است. این باعث شده است که روشهای مختلفی در زیر چتر امنیت اینترنت iot قرار بگیرند. امنیت رابط برنامه کاربردی (API)، احراز هویت زیرساخت کلید عمومی (PKI) و امنیت شبکه تنها تعدادی از روشهایی هستند که مدیران فناوری اطلاعات میتوانند برای مبارزه با تهدید فزاینده جرائم سایبری و تروریسم سایبری که ریشه در دستگاههای آسیبپذیر اینترنت اشیا دارد، استفاده کنند.

چرا امنیت iot اینقدر مهم است؟

در حال حاضر موارد زیادی از هک شدن دستگاههای اینترنت اشیا درزمانی که مجرمان آسیبپذیریهای امنیتی اینترنت اشیا را جستجو کردهاند و در حمله و هک کردن آن موفق بودهاند وجود داشته است. برخی از کسبوکارها حتی رباتهای صنعتی آنها و همچنین تجهیزات متصل به آنها هک شدهاند. دلیل آن این است که هکرها میتوانند پارامترهای حلقه کنترل را تغییر دهند، منطق تولید را دستکاری کنند، وضعیت ربات را تغییر دهند و خیلی چیزهای دیگر.

گروهی از محققان تصمیم گرفتند نشان دهند که یک ربات هک شده واقعاً چقدر میتواند آسیب وارد کند. آنها آسیبپذیریهایی را در سیستم بازوی رباتیک پیدا کردند و توانستند ربات را طوری برنامهریزی کنند که میلیونها دلار به محصولاتی که تولید میکرد آسیب برساند. اینیکی از مهمترین دلایلی است که امنیت اینترنت اشیا را مهم جلوه میدهد.

مجرمان سایبری از هیچچیز، حتی هک کردن تجهیزات پزشکی نیز خودداری نمیکنند. نمونهای از این حمله باج افزار WannaCry به NHS در سال ۲۰۱۷ بود که رایانهها، اسکنرهای MRI و تجهیزات یکی از بیمارستانها را تحت تأثیر قرارداد وزندگی بسیاری را در معرض خطر قرارداد.

چالشهای امنیتی اینترنت اشیا

هرچه راههای بیشتری برای اتصال دستگاهها به یکدیگر وجود داشته باشد، عوامل تهدید میتوانند آنها را رهگیری کنند. پروتکلهایی مانند HTTP (پروتکل انتقال ابرمتن) و API تنها تعدادی از کانالهایی هستند که دستگاههای اینترنت اشیا به آنها متکی هستند و هکرها میتوانند آنها را رهگیری کنند.

چتر اینترنت اشیا بهطور دقیق فقط شامل دستگاههای مبتنی بر اینترنت میشود. لوازمی که از فناوری بلوتوث استفاده میکنند نیز بهعنوان دستگاههای IoT بهحساب میآیند و بنابراین به امنیت اینترنت اشیا نیاز دارند. نادیدهگیریهایی ازایندست به افزایش اخیر نقض اطلاعات مربوط به اینترنت اشیا کمک کرده است. در زیر تعدادی از چالشهای امنیتی اینترنت اشیا وجود دارد که همچنان امنیت مالی افراد و سازمانها را تهدید میکند.

دسترسی از راه دور از چالش های امنیت اینترنت iot

برخلاف سایر فناوریها، دستگاههای IoT به دلیل اتصال با پشتیبانی از اینترنت، سطح حمله بزرگی دارند. درحالیکه این دسترسی بسیار ارزشمند است، به هکرها این فرصت را میدهد تا با دستگاهها از راه دور تعامل داشته باشند. به همین دلیل است که کمپینهای هک مانند فیشینگ بسیار مؤثر هستند. امنیت اینترنت اشیا، مانند امنیت ابری، برای محافظت از داراییها باید تعداد زیادی از نقاط ورودی را در نظر بگیرد.

فقدان آیندهنگری در صنعت

همانطور که شرکتها به دگرگونیهای دیجیتالی کسبوکار خود ادامه میدهند، صنایع و محصولات آنها نیز به همین ترتیب است. صنایعی مانند خودروسازی و مراقبتهای بهداشتی اخیراً انتخاب دستگاههای IoT خود را گسترش دادهاند تا بهرهورتر و مقرون بهصرفهتر شوند. بااینحال، این انقلاب دیجیتال منجر به وابستگی تکنولوژیکی بیشتر از قبل شده است و نیازمند پیادهسازی استراتژی امنیت اینترنت اشیا است.

اتکا بدون استراتژی امنیتی به فناوری میتواند عواقب نقض موفقیتآمیز دادهها را تشدید کند. آنچه این موضوع را نگرانکننده میکند این است که این صنایع اکنون به تکهای از فناوری به نام دستگاههای IoT متکی هستند که ذاتاً آسیبپذیرتر است. بسیاری از شرکتهای مراقبتهای بهداشتی و خودروسازی آمادگی لازم برای سرمایهگذاری مقدار پول و منابع موردنیاز برای ایمنسازی این دستگاهها را نداشتند.

این فقدان آیندهنگاری صنعت، بسیاری از سازمانها و تولیدکنندگان را بهطور غیرضروری در معرض تهدیدات امنیت سایبری در اینترنت اشیا قرارداده است.

محدودیت منابع

فقدان آیندهنگری تنها مشکل امنیتی اینترنت iot نیست که صنایع تازه دیجیتالی شده با آن مواجه هستند. یکی دیگر از نگرانیهای اصلی در مورد امنیت اینترنت اشیا، محدودیت منابع بسیاری ازایندست گاهها است.

همه دستگاههای اینترنت اشیا قدرت محاسباتی برای یکپارچهسازی فایروالهای پیچیده یا نرمافزار آنتیویروس را ندارند. برخی از آنها بهسختی توانایی اتصال به دستگاههای دیگر رادارند. برای مثال، دستگاههای اینترنت اشیا که از فناوری بلوتوث استفاده کردهاند، اخیرا از مشکل نقض دادهها رنجبردهاند. صنعت خودرو بار دیگر یکی از بازارهایی بوده است که بیشترین آسیب را دیده است.

در سال ۲۰۲۰، یک متخصص امنیت سایبری با استفاده از یک آسیبپذیری بزرگ بلوتوث، تسلا مدل X را در کمتر از ۹۰ ثانیه هک کرد. سایر خودروهایی که برای باز کردن و روشن کردن اتومبیل خود به کلیدهای FOB (بیسیم) متکی هستند، به دلایل مشابه حملاتی را تجربه کردهاند. عوامل تهدید راهی برای اسکن و تکرار رابط این کلیدهای به سبک FOB برای سرقت وسایل نقلیه مرتبط بدون ایجاد زنگ هشدار پیداکردهاند.

اگر ماشینآلات پیشرفتهای مانند تسلا در برابر نفوذ دادههای اینترنت اشیا آسیبپذیر باشند، هر دستگاه هوشمند دیگری نیز آسیبپذیر است. از این لحاظ امنیت اینترنت اشیا برای هر سازمان کوچک و بزرگی بسیار حائز اهمیت است.

نحوه محافظت از سیستمهای اینترنت اشیا

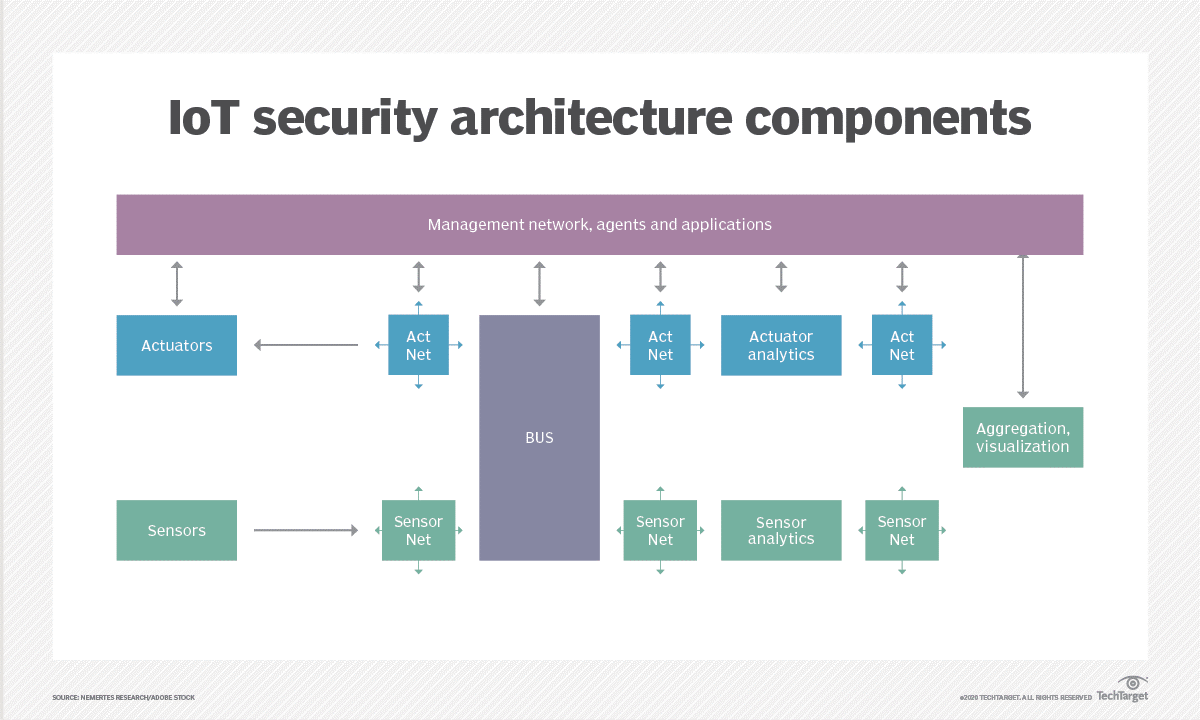

در اینجا چند مورد از اقدامات امنیتی IoT که شرکتها میتوانند برای بهبود پروتکلهای حفاظت از داده خود استفاده کنند، آورده شده است. این اقدامات در امنیت اینترنت iot ضروری هستند و پیادهسازی آنها به امنیت سازمانهای متکی به IOT بسیار کمک میکند. ابتدا در تصویر زیر به معماری امنیتی اینترنت اشیا دقت کنید.

امنیت اینترنت iot را در مرحله طراحی

از میان مسائل امنیتی اینترنت اشیا که موردبحث قرار گرفت، میتوان با آمادهسازی بهتر، بهویژه در طول فرآیند تحقیق و توسعه در شروع توسعه هر دستگاه اینترنت اشیا مبتنی بر مصرفکننده، سازمانی یا صنعتی، بر بیشتر آنها غلبه کرد. فعال کردن امنیت بهصورت پیشفرض و همچنین ارائه جدیدترین سیستمعاملها و استفاده از سختافزار امن بسیار مهم است.

بااینحال، توسعهدهندگان اینترنت اشیا باید مراقب آسیبپذیریهای امنیت سایبری در هر مرحله از توسعه باشند نهفقط در مرحله طراحی. بهعنوانمثال، هک کلید ماشین را میتوان با قراردادن FOB در یک جعبه فلزی در هر مرحلهای از کار موردحمله قرارداد.

گواهینامههای PKI و دیجیتال

PKI یکراه عالی برای ایمنسازی اتصالات سرویسگیرنده و سرویسدهنده بین چندین دستگاه شبکه است. با استفاده از یک سیستم رمزنگاری نامتقارن دو کلیدی، PKI قادر است رمزگذاری و رمزگشایی پیامهای خصوصی و تعاملات را با استفاده از گواهیهای دیجیتال تسهیل کند. این سیستمها به محافظت از اطلاعات متنی واضح توسط کاربران در وبسایتها برای تکمیل تراکنشهای خصوصی محافظت میکنند. تجارت الکترونیک بدون امنیت PKI نمیتواند کار کند و هماکنون بخش مهی در اینترنت اشیا بهحساب میآید.

امنیت شبکه در اینترنت اشیا

شبکهها فرصت بزرگی را برای عوامل تهدید فراهم میکند تا از راه دور دستگاههای IoT دیگران را کنترل کنند. ازآنجاییکه شبکهها شامل اجزای دیجیتال و فیزیکی هستند، امنیت اینترنت اشیاء داخلی باید به هر دو نوع نقطه دسترسی باشد.

حفاظت از شبکه اینترنت اشیا شامل اطمینان از امنیت پورت، غیرفعال کردن ارسال پورت و هرگز باز نکردن پورتها در صورت عدم نیاز است. استفاده از ضد بدافزار، فایروالها و سیستمهای تشخیص نفوذ و سیستمهای پیشگیری از نفوذ؛ مسدود کردن آدرسهای IP غیرمجاز (پروتکل اینترنت)؛ و اطمینان از اصلاح و بهروز بودن سیستمها بخش مهی در امنیت شبکه در اینترنت اشیا بهحساب میآیند.

امنیت API

API ها ستون فقرات بیشتر وبسایتهای پیچیده هستند. آنها به آژانسهای مسافرتی اجازه میدهند، برای مثال، اطلاعات پرواز از خطوط هوایی متعدد را در یک مکان جمعآوری کنند. متأسفانه، هکرها میتوانند این کانالهای ارتباطی را به خطر بیاندازند و امنیت API را برای محافظت از یکپارچگی دادههای ارسالشده از دستگاههای IoT به سیستمهای بکاند ضروری میسازند و اطمینان میدهند که فقط دستگاهها، توسعهدهندگان و برنامههای مجاز با APIها ارتباط برقرار میکنند.

نقض دادههای T-Mobile در سال ۲۰۱۸ نمونه کاملی از پیامدهای امنیت ضعیف API بود. به دلیل یک “API لو رفتن”، این غول تلفن همراه اطلاعات شخصی بیش از ۲ میلیون مشتری ازجمله کدهای پستی صورتحساب، شماره تلفن و شمارهحساب و سایر دادهها را افشا کرد.

روشهای امنیتی اضافی اینترنت اشیا

راههای دیگر برای پیادهسازی امنیت در اینترنت اشیا عبارتاند از:

کنترل دسترسی به شبکه NAC:

کنترل دسترسی به شبکه میتواند به شناسایی و موجودی دستگاههای IoT متصل به شبکه کمک کند. اینیک خط پایه برای ردیابی و نظارت بر دستگاهها فراهم میکند میتواند به امنیت اینترنت IOT بسیار کمک کند.

تقسیمبندی دستگاهها:

دستگاههای اینترنت اشیا که نیاز به اتصال مستقیم به اینترنت دارند باید به شبکههای خود تقسیم شوند و دسترسی محدود به شبکه سازمانی داشته باشند. بخشهای شبکه باید برای فعالیتهای غیرعادی نظارت داشته باشند، در صورت شناسایی مشکل، درجایی که میتوان اقدامی انجام داد. این استراتژی نیز در امنیت اینترنت اشیا به خوبی جواب داده است.

دروازههای امنیتی:

دروازههای امنیتی که بهعنوان واسطه بین دستگاههای اینترنت اشیا و شبکه عمل میکنند، نسبت به خود دستگاههای اینترنت اشیا، قدرت پردازش، حافظه و قابلیتهای بیشتری دارند، که به آنها امکان پیادهسازی ویژگیهایی مانند فایروالها را میدهد تا اطمینان حاصل شود که هکرها نمیتوانند به دستگاههای اینترنت اشیا که متصل میشوند دسترسی پیدا کنند.

مدیریت و بهروزرسانی مداوم نرمافزار:

بسیار مهم است که ابزاری برای بهروزرسانی دستگاهها و نرمافزارها از طریق اتصالات شبکه یا از طریق اتوماسیون فراهم شود. افشای هماهنگ آسیبپذیریها نیز برای بهروزرسانی دستگاهها در اسرع در امنیت اینترنت اشیا وقت مهم است. استراتژیهای پایان عمر را نیز در نظر بگیرید و یک بازه زمانی برای عمر نرمافزارها در امنیت اینترنت iot لحاظ کنید.

آموزش امنیت اینترنت اشیا:

امنیت اینترنت اشیا و سیستم عملیاتی برای بسیاری از تیمهای امنیتی موجود جدید است. برای کارکنان امنیتی بسیار مهم است که با سیستمهای جدید یا ناشناخته بهروز باشند، معماریها و زبانهای برنامهنویسی جدید را یاد بگیرند و برای چالشهای امنیتی جدید آماده باشند. تیمهای سطح مبتدی و امنیت سایبری در هر سازمانی باید برای همگامی با تهدیدات و اقدامات امنیتی مدرن آموزشهای منظم ببینند.

ادغام تیمها در کنار آموزش:

ادغام تیمهای متفاوت و منظم میتواند مفید باشد. بهعنوانمثال، کار توسعهدهندگان برنامهنویسی با متخصصان امنیتی میتواند به اطمینان از اضافه شدن کنترلهای مناسب به دستگاهها در مرحله توسعه کمک کند.

آموزش مصرفکننده:

مصرفکنندگان باید از خطرات سیستمهای اینترنت اشیا آگاه شوند و مراحلی را برای ایمن ماندن ارائه دهند، مانند بهروزرسانی اعتبار پیشفرض و اعمال بهروزرسانی نرمافزار. مصرفکنندگان همچنین میتوانند در ملزم ساختن سازندگان دستگاه به ایجاد دستگاههای ایمن و امتناع از استفاده از دستگاههایی که استانداردهای امنیتی بالا را رعایت نمیکنند، در امنیت اینترنت iot نقش داشته باشند.

کدام صنایع در برابر تهدیدات امنیتی IoT آسیبپذیرتر هستند؟

هکهای امنیتی اینترنت اشیا میتوانند در هر مکانی و در هر صنعتی، از یکخانه هوشمند گرفته تا یک کارخانه تولیدی تا یک ماشین متصل، اتفاق بیفتند. شدت تأثیر تا حد زیادی به سیستم فردی، دادههای جمعآوریشده و یا اطلاعاتی که در آن موجود است بستگی دارد.

بهعنوانمثال، حملهای که باعث از کار انداختن ترمزهای یک خودروی متصل شده یا هک کردن یک دستگاه بهداشتی متصل مانند پمپ انسولین برای تجویز بیشازحد دارو به بیمار میشود، میتواند تهدیدکننده زندگی باشد. به همین ترتیب، حمله به یک سیستم تبرید حاوی دارو که توسط یک سیستم اینترنت اشیاء نظارت میشود، میتواند در صورت نوسان دما، عمر مفید دارو را از بین ببرد. بهطور مشابه، حمله به زیرساختهای حیاتی مانند چاه نفت، شبکه انرژی یا تأمین آب میتواند فاجعهآمیز باشد.

بااینحال، سایر حملات را نمیتوان دستکم گرفت. بهعنوانمثال، حمله به قفلهای هوشمند درب بهطور بالقوه میتواند به سارق اجازه ورود به خانه را بدهد.

رخنههای امنیتی قابلتوجه اینترنت اشیا و هکهای اینترنت اشیا که تابهحال انجامشده است

کارشناسان امنیتی از زمانی که مفهوم اینترنت اشیا برای اولین بار در اواخر دهه ۱۹۹۰ سرچشمه گرفت، مدتهاست در مورد خطر بالقوه تعداد زیادی دستگاه ناامن متصل به اینترنت هشدار دادهاند. تعدادی از حملات متعاقباً خبرساز شدند، از یخچالها و تلویزیونهایی که برای ارسال هرزنامه استفاده میشوند تا هکرهایی که به مانیتورهای کودکان نفوذ کرده و با کودکان صحبت میکنند. توجه به این نکته مهم است که بسیاری از هکهای اینترنت اشیا خود دستگاهها را هدف قرار نمیدهند، بلکه از دستگاههای اینترنت اشیا بهعنوان نقطه ورود به شبکه بزرگتر استفاده میکنند.

بدافزارهایی مانند CrashOverride/Industroyer، Triton و VPNFilter که فناوریهای عملیاتی آسیبپذیر (OT) و سیستمهای IoT صنعتی (IIoT) را هدف قرار میدهند.

برخی از نمونه حملههای سایبری به اینترنت اشیا

در زیر برخی از نمونه حملههای سایبری به اینترنت اشیا ارائه شده است:

نمونه اول حمله سایبری به اینترنت اشیا:

بهعنوانمثال، در سال ۲۰۱۰، محققان فاش کردند که ویروس استاکس نت برای آسیب فیزیکی به سانتریفیوژهای ایرانی مورداستفاده قرارگرفته است، حملاتی که در سال ۲۰۰۶ آغاز شد اما حمله اولیه در سال ۲۰۰۹ رخ داد. استاکس نت که اغلب بهعنوان یکی از اولین نمونههای حمله اینترنت اشیا در نظر گرفته میشود، کنترل نظارتی را هدف قرارداده است. سیستمهای اکتساب داده (SCADA) در سیستمهای کنترل صنعتی (ICS)، با استفاده از بدافزار برای آلوده کردن دستورالعملهای ارسالشده توسط کنترلکنندههای منطقی قابلبرنامهریزی (PLC) این کار را انجام میدهند.

نمونه دوم:

در دسامبر ۲۰۱۳، یک محقق در شرکت امنیتی شرکت Proofpoint Inc. اولین بات نت اینترنت اشیا را کشف کرد. به گفته این محقق، بیش از ۲۵ درصد از بات نت از دستگاههایی غیر از رایانه، ازجمله تلویزیونهای هوشمند، مانیتورهای کودک و لوازمخانگی تشکیلشده است.

نمونه سوم:

در سال ۲۰۱۵، چارلی میلر و کریس والاسک، محققین امنیتی، یک هک بیسیم بر روی یک جیپ انجام دادند، ایستگاه رادیویی مرکز رسانه خودرو را تغییر دادند، برفپاککنها و تهویه هوا را روشن کردند و مانع از کارکرد پدال گاز شدند. آنها گفتند که میتوانند موتور را هم بکشند، ترمزها را درگیر کنند و ترمزها را بهطورکلی غیرفعال کنند. میلر و والاسک توانستند از طریق سیستم اتصال درون خودروی کرایسلر، Uconnect، به شبکه خودرو نفوذ کنند.

نمونه چهارم:

Mirai، یکی از بزرگترین بات نتهای اینترنت اشیا تا به امروز، برای اولین بار به وبسایت روزنامهنگار برایان کربس و میزبان وب فرانسوی OVH در سپتامبر ۲۰۱۶ حمله کرد. سرعت حملات به ترتیب ۶۳۰ گیگایت در ثانیه (Gbps) و ۱٫۱ ترابیت در ثانیه (Tbps) بود. ماه بعد، شبکه Dyn ارائهدهنده خدمات سیستم نام دامنه (DNS) هدف قرار گرفت و تعدادی از وبسایتها ازجمله آمازون، نتفلیکس، توییتر و نیویورکتایمز را برای ساعتها از دسترس خارج کرد. این حملات از طریق دستگاههای IoT مصرفکننده، ازجمله دوربینهای IP و روترها، به شبکه نفوذ کردند.

تعدادی از انواع Mirai ازجمله Hajime، Hide ‘N Seek، Masuta، PureMasuta، Wicked botnet و Okiru و غیره ظاهر شدند.

نمونه پنجم:

در اطلاعیه ژانویه ۲۰۱۷، سازمان غذا و دارو هشدار داد که سیستمهای تعبیهشده در دستگاههای قلبی کاشتنی St. Jude Medical دارای فرکانس رادیویی، ازجمله ضربانساز، دفیبریلاتور و دستگاههای همگامسازی مجدد، ممکن است در برابر نفوذ و حملات امنیتی آسیبپذیر باشند. این حمله یکی از مهمترین آسیبپذیریها در امنیت اینترنت اشیا به شمار میرود که میتواند مستقیماً زندگی انسانها را تهدید کند.

نمونه ششم:

در جولای ۲۰۲۰، Trend Micro یک دانلود کننده بات نت IoT Mirai را کشف کرد که با انواع بدافزارهای جدید سازگار بود، که به تحویل بارهای مخرب به جعبههای Big-IP در معرض نمایش کمک میکرد. نمونههای یافت شده همچنین برای سوءاستفاده از آسیبپذیریهای اخیراً افشاشده یا اصلاحنشده در دستگاهها و نرمافزارهای مشترک IoT مشاهده شدند.

نمونه هفتم:

در مارس ۲۰۲۱، استارت آپ دوربین امنیتی Verkada 150000 فید دوربین زنده خود را توسط گروهی از هکرهای سوئیسی هک کرد. این دوربینها فعالیتهای داخل مدارس، زندانها، بیمارستانها و تأسیسات شرکتهای خصوصی مانند تسلا را زیر نظر داشتند.

نتیجه گیری

روشهای امنیتی اینترنت اشیا بسته به کاربرد خاص اینترنت اشیا و جایگاه شما در اکوسیستم اینترنت اشیا متفاوت است. بهعنوانمثال، تولیدکنندگان اینترنت اشیا – از تولیدکنندگان محصول گرفته تا شرکتهای نیمهرسانا – باید از همان ابتدا بر روی ایجاد امنیت اینترنت iot، ساخت سختافزار، ساخت سختافزار ایمن، اطمینان از ارتقای امن، ارائه بهروزرسانیها وصلههای میانافزار و انجام تستهای پویا تمرکز کنند.

تمرکز یک توسعهدهنده برای ساخت یک اشیا هوشمند باید بر روی توسعه نرمافزار ایمن و یکپارچهسازی ایمن باشد. برای کسانی که سیستمهای اینترنت اشیا را به کار میگیرند، امنیت سختافزار و احراز هویت از اقدامات حیاتی هستند. به همین ترتیب، برای اپراتورها، بهروز نگهداشتن سیستمها، کاهش بدافزار، ممیزی، حفاظت از زیرساختها و حفاظت از اعتبارنامهها در امنیت اینترنت اشیا از اقدامات کلیدی است. بااینحال، با استقرار اینترنت اشیا، سنجیدن هزینه امنیت در برابر خطرات قبل از اجرا بسیار مهم است.