آموزش vlan در سیسکو پکت تریسر یکی از مهمترین مباحث در شبکههای سیسکو است. در این مطلب به آموزش vlan سیسکو پرداختهایم و به شما نشان دادهایم که چطور میتوانید vlan ها را روی سوییچهای سیسکو پیکربندی کنید. توصیه میکنیم برای کاربری آسانتر از مطالب این آموزش، ابتدا مفهوم vlan را مطالعه کنید.

پیکربندی VLANها روی سوئیچهای سیسکو

پیش از این در مورد VLANها و کارکرد آنها به عنوان یک مفهوم صحبت کردهایم. این مقاله بر پیکربندی VLANها روی سوئیچهای سیسکو تمرکز خواهد کرد. پس برای آموزش vlan سیسکو، میتوانید از این مطلب استفاده کنید.

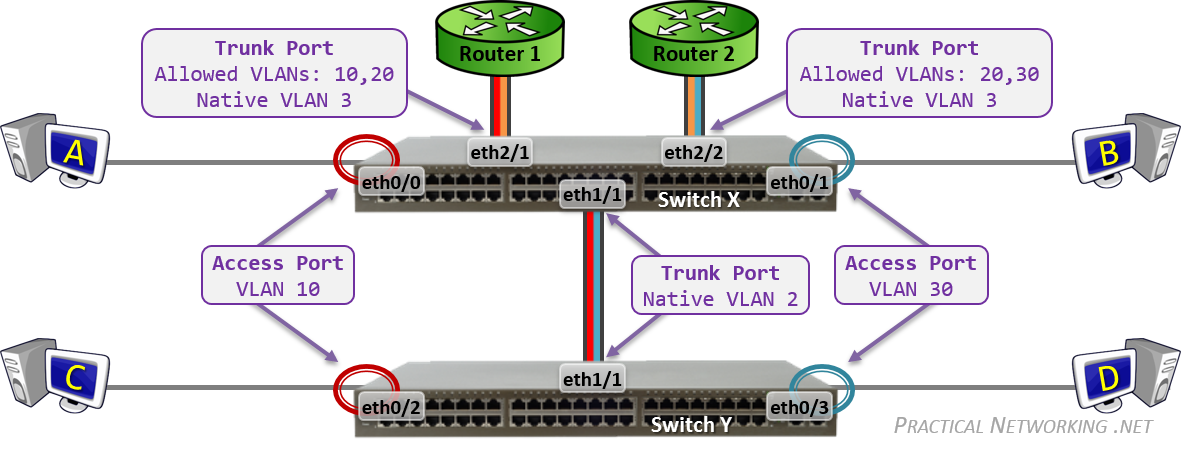

در این مطلب، به تمام دستوراتی که برای پیکربندی توپولوژی زیر نیاز است نگاهی خواهیم انداخت. اگر این توپولوژی برایتان آشنا به نظر میرسد، احتمالاً میدانید که VLANها چگونه به صورت مفهومی عمل میکنند.

پس در ابتدا نگاهی به آنچه در پیکربندی پورتهای دسترسی در توپولوژی بالا لازم است خواهیم داشت. سپس به آنچه در پیکربندی پورتهای ترانک نیاز است، میپردازیم. بعد از آن برخی از دستورات تأیید و نمایش برای اعتبارسنجی آنچه پیکربندی شده را آموزش میدهیم. در نهایت، به پیکربندی پیشفرض یک پورت سوئیچ نگاهی انداخته تا نقطه شروع خود را هنگام اعمال دستورات مورد بحث قرار دهیم.

پورتهای دسترسی در آموزش vlan سیسکو

یک پورت دسترسی، پورت سوئیچی است که فقط عضو یک VLAN است. دو بخش برای پیکربندی یک پورت دسترسی وجود دارد: یک بخش ایجاد VLAN در بانک اطلاعاتی VLAN سوئیچ و بخش دیگر اختصاص پورت سوئیچ به VLAN. هر دوی این بخشها را در ادامه بررسی کردهایم.

ایجاد VLAN در بانک اطلاعاتی VLAN

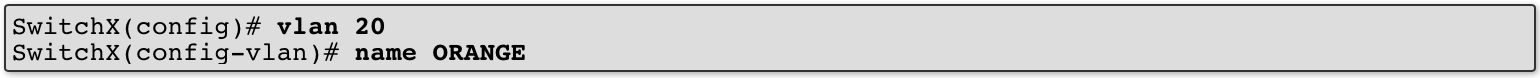

قبل از اینکه یک سوئیچ ترافیکی را برای یک VLAN قبول کند یا انتقال دهد، VLAN باید در بانک اطلاعاتی VLAN سوئیچ وجود داشته باشد. افزودن یک VLAN به بانک اطلاعاتی VLAN فقط به یک دستور نیاز دارد:

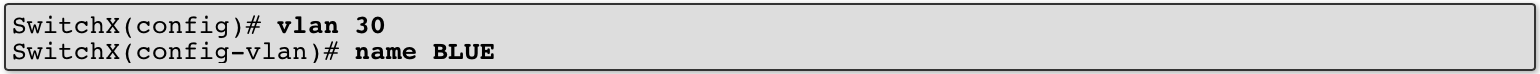

از این نقطه، شما همچنین میتوانید به طور اختیاری نامی برای VLAN تعیین کنید. در حالی که این کار به صراحت برای جریان ترافیک لازم نیست، بهتر است برای هر VLAN نامی تعیین شود. این کار تشخیص VLAN را آسانتر میکند.

برای نامگذاری VLAN، کافی است از دستور name; بلافاصله پس از ایجاد آن استفاده کنید. بدین صورت که مینویسیم:

برای VLAN 20، ما VLAN را در SwitchX ایجاد و نام گذاری خواهیم کرد:

* نکته: توجه داشته باشید که یک VLAN فقط باید یک بار به بانک اطلاعاتی افزوده شود. اگر یک VLAN قبلاً در بانک اطلاعاتی VLAN وجود داشته باشد، لازم نیست دوباره آن را ایجاد کنید. در این حالت شما میتوانید مستقیماً به مرحله بعد بروید. بعداً در این مقاله به برخی از دستورات نمایش که برای تعیین اینکه آیا یک VLAN قبلاً ایجاد شده است، نگاه خواهیم کرد.

اختصاص پورت سوئیچ به VLAN

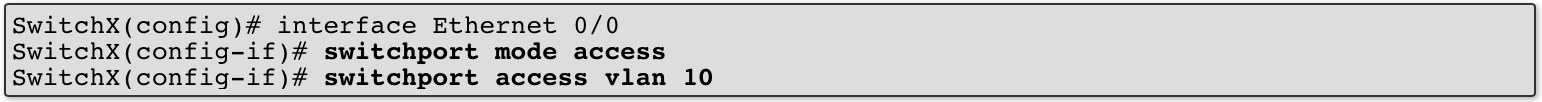

اکنون که VLAN در بانک اطلاعاتی VLAN است، میتوانیم یک پورت سوئیچ را به عنوان یک پورت دسترسی برای یک VLAN خاص پیکربندی کنیم. دو دستور در حالت پیکربندی رابط برای این مرحله وجود دارد:

دستور switchport mode access پورت را به عنوان یک پورت دسترسی تنظیم میکند، و دستور switchport access vlan <#> پورت را به عنوان عضو VLAN 10 تعیین میکند.

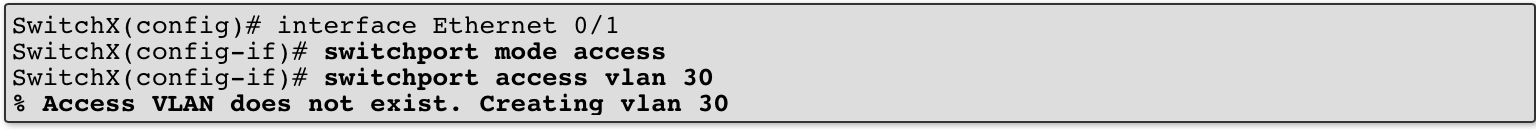

برخی از نسخههای سوئیچهای سیسکو به طور خودکار و هنگامی که شما یک پورت دسترسی را به VLAN اختصاص میدهید، VLAN را در بانک اطلاعاتی VLAN ایجاد میکنند:

با این حال، توصیه نمیشود که به این مسئله تکیه کرده و وابسته باشید. برخی از سوئیچها این کار را انجام میدهند، برخی انجام نمیدهند. برخی سوئیچها VLAN را ایجاد نکرده و همچنین هیچ خطایی گزارش نمیدهند، که باعث سردرگمی شما در مورد دلیل جریان نداشتن ترافیک میشود. علاوه بر این، این VLAN را با نامی عمومی ایجاد میکند (نام VLAN 30 بالا به طور پیشفرض VLAN0030 است)، که خیلی کمککننده نیست.

بنابراین، همیشه توصیه میشود که یک VLAN را ایجاد و نامگذاری کنید قبل از اینکه آن را به هرجایی اختصاص دهید. اگر به طور تصادفی نام آن را فراموش کردید، همیشه میتوانید نام VLAN را در آن بانک اطلاعاتی بعداً به روز کنید:

به طور خلاصه، دو مرحله برای پیکربندی یک پورت دسترسی در آموزش vlan سیسکو وجود دارد:

- ایجاد و به طور اختیاری (ولی ایدهآل) نامگذاری VLAN

- تنظیم یک پورت سوئیچ به عنوان پورت دسترسی و تعیین آن به عنوان عضو یک VLAN

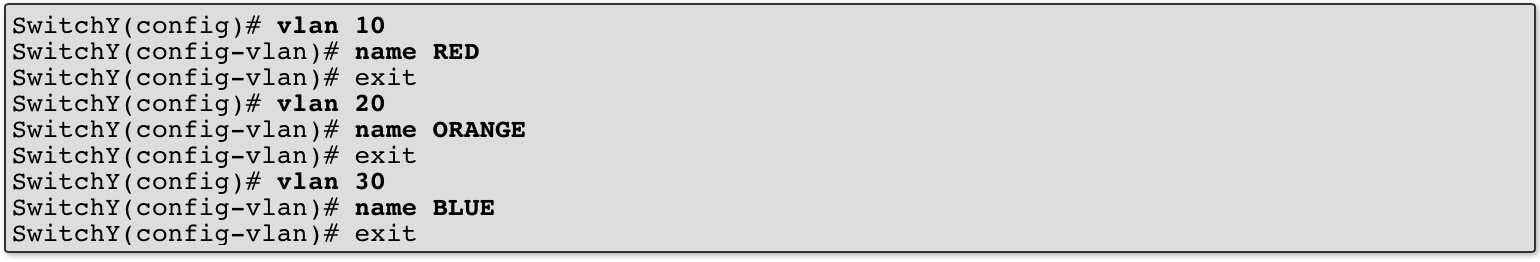

در هر دو مرحله میبایست برای هر VLAN و پورت سوئیچ روی SwitchY انجام شوند. ابتدا هر VLAN را ایجاد و نامگذاری میکنیم:

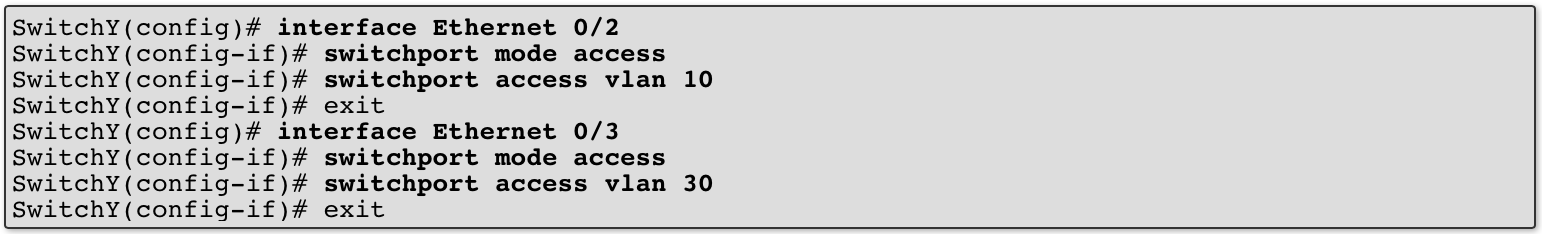

سپس Eth0/2 و Eth0/3 را به عنوان پورتهای دسترسی در VLANهای ۱۰ و ۳۰ به ترتیب تنظیم میکنیم:

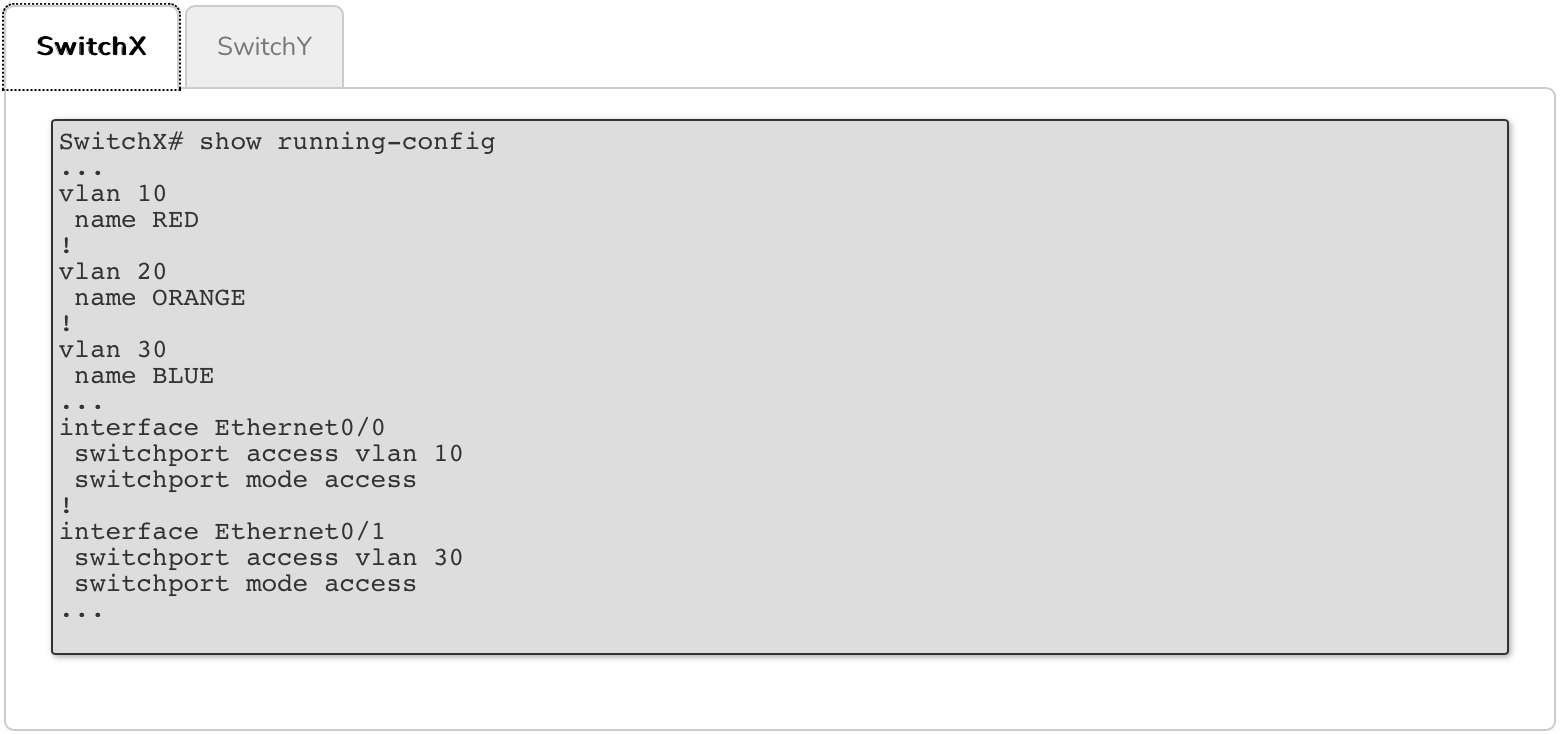

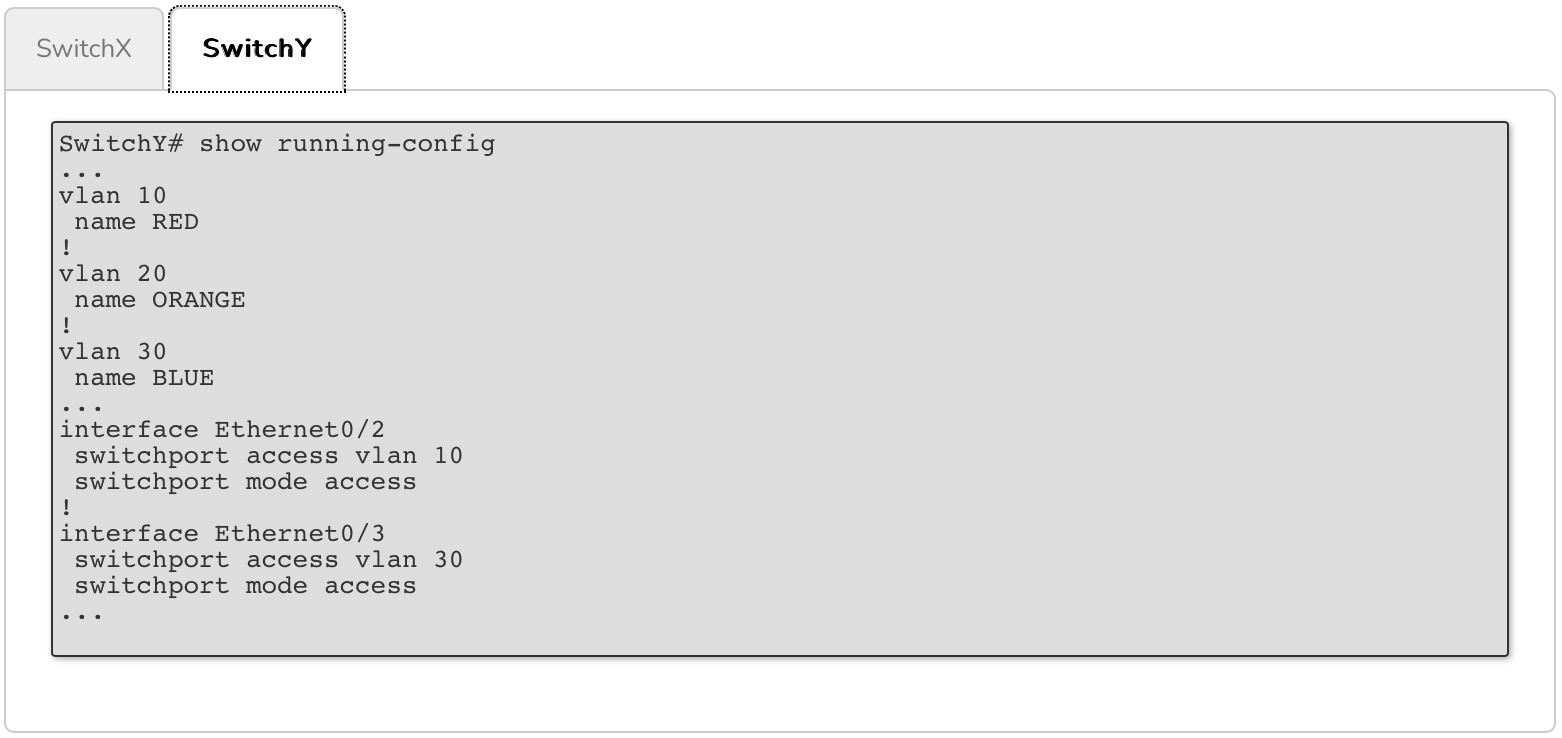

دستورات بالا پیکربندی زیر را در running-configuration هر سوئیچ ایجاد کردند:

* نکته: توجه داشته باشید، اگر با این راهنمای پیکربندی در آزمایشگاه خودتان پیش میروید، ممکن است ایجاد و نامگذاری VLANها را در running-configuration نبینید. این به دلیل حالت پیشفرض VTP است که اطلاعات بانک اطلاعاتی VLAN را در فایل دیگری (vlan.dat) نشان میدهد. برای اینکه پیکربندی در running-configuration ظاهر شود، از دستور vtp mode transparent استفاده کنید. علاوه بر آن، عملکرد VTP خارج از محدوده این مقاله است.

پورتهای ترانک در آموزش vlan سیسکو

همانطور که قبلاً بحث شد، یک پورت ترانک پورت سوئیچی است که بیش از یک VLAN را حمل میکند.

ترافیکی که از یک پورت ترانک عبور میکند همچنان به صورت ۰ و ۱ است. برای تعیین اینکه کدام ۰ و ۱ها به کدام VLANها تعلق دارند، یک برچسب VLAN به تمام ترافیک خروجی از یک پورت ترانک اضافه میشود. استاندارد ۸۰۲.1q فرمت متداول برچسب VLAN را مشخص میکند.

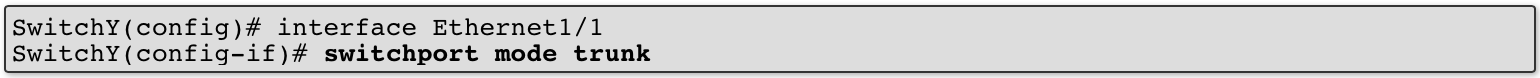

ایجاد کردن یک پورت ترانک در آموزش vlan سیسکو فقط به یک دستور نیاز دارد:

همانطور که دستور switchport mode access پورت را به عنوان پورت دسترسی تنظیم میکند، دستور switchport mode trunk پورت را به عنوان پورت ترانک تنظیم خواهد کرد.

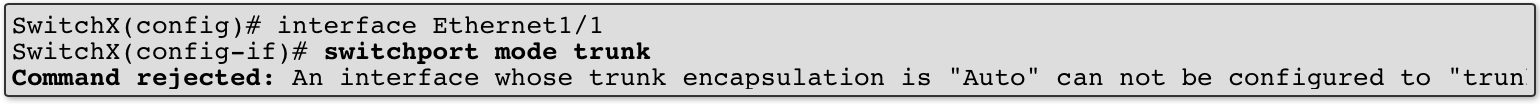

برخی سوئیچها بیش از یک روش برای افزودن برچسب VLAN پشتیبانی میکنند. به طور خاص، برخی سوئیچها از روش قدیمی ISL برای برچسبگذاری VLAN پشتیبانی میکنند. قبل از اینکه این سوئیچها اجازه دهند که یک پورت را به عنوان پورت ترانک تنظیم کنید، شما را مجبور به تنظیم یک روش برچسبگذاری میکنند که به آن روش کپسولهسازی نیز گفته میشود:

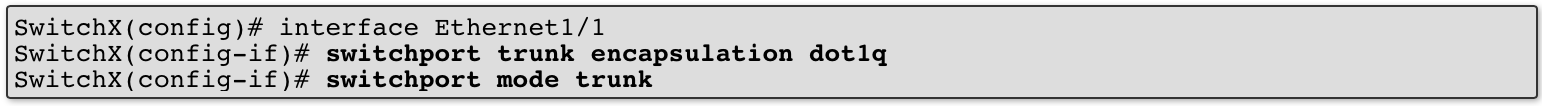

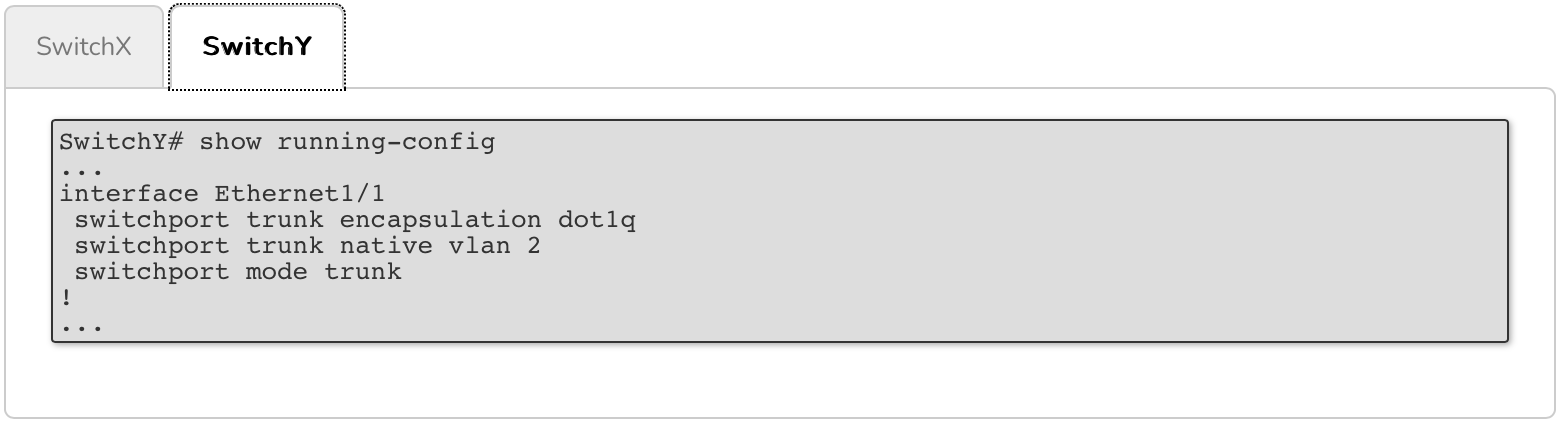

برای این سوئیچها، به سادگی از دستور switchport trunk encapsulation dot1q قبل از تنظیم پورت به عنوان پورت ترانک استفاده کنید:

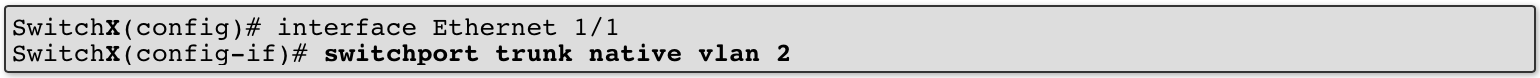

ما همچنین Eth2/1 و Eth2/2 را روی SwitchX به عنوان پورتهای ترانک پیکربندی خواهیم کرد:

این تمام چیزی است که برای ایجاد یک پورت ترانک نیاز دارید. با پیکربندی فوق، سوئیچ ترافیک را از همه VLANهای موجود در بانک اطلاعاتی VLAN از طریق پورت ترانک پیکربندی شده ارسال خواهد کرد.

با این اوصاف، برخی تنظیمات اضافی مفید وجود دارد که میتوانید برای تغییر رفتار پیشفرض به یک پورت ترانک اعمال کنید. ما دو مورد از آنها را در بخشهای بعدی بحث خواهیم کرد.

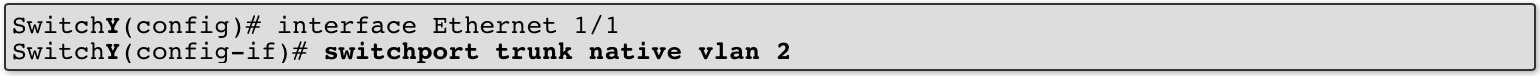

VLAN بومی

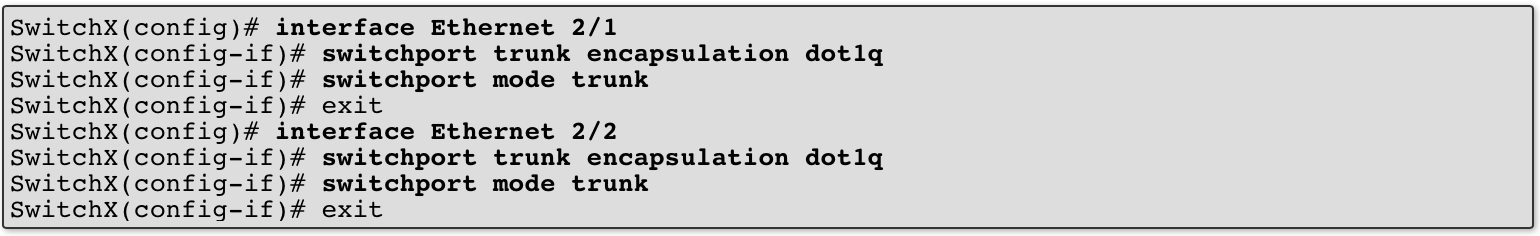

VLAN بومی یک VLAN روی یک پورت ترانک است که مجاز است بدون برچسب باقی بماند. به طور پیشفرض، این به VLAN 1 تنظیم شده است، اما میتوان آن را توسط مدیر تغییر داد.

برای تنظیم VLAN بومی، از این دستور استفاده کنید:

پس از تنظیم این دستور، هر زمانی که SwitchX ترافیک روی VLAN 2 را از طریق پورت ترانک Eth1/1 ارسال میکند، این کار را بدون افزودن برچسب VLAN انجام میدهد. علاوه بر این، هر زمانی که SwitchX ترافیک بدون برچسب را روی پورت ترانک Eth1/1 دریافت کند، آن ترافیک را به VLAN 2 اختصاص خواهد داد.

نکتهی مهمی که باید به خاطر داشته باشید: هر دو سوئیچ در دو سر یک ترانک باید VLAN بومی یکسانی داشته باشند. در غیر این صورت، ممکن است خطر ارتباط یک میزبان در یک VLAN با یک میزبان در VLAN دیگر وجود داشته باشد.

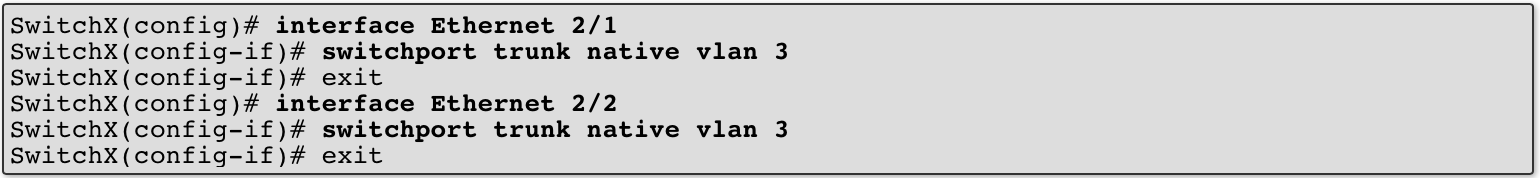

بنابراین، ما همان VLAN بومی را روی SwitchY تنظیم خواهیم کرد:

ما همچنین در آموزش vlan سیسکو، یک VLAN دیگر را به عنوان VLAN بومی برای پورتهای Eth2/1 و Eth2/2 تنظیم خواهیم کرد که به ترتیب رو به Router1 و Router2 هستند. این برای نشان دادن این است که پیکربندی VLAN بومی یک پیکربندی به ازای هر رابط است، نه یک پیکربندی به ازای هر دستگاه. با این حال به خاطر داشته باشید که در اکثر پیادهسازیها، VLAN بومی به طور معمول در همه پورتها سازگار است.

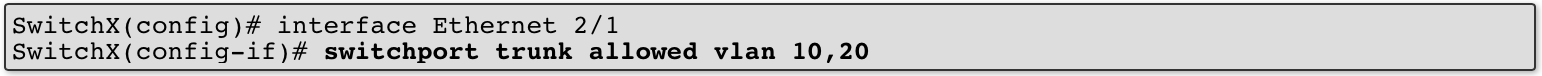

لیست VLANهای مجاز

به طور پیشفرض، هنگامی که یک رابط به عنوان پورت ترانک تنظیم میشود، ترافیک از همه VLANهای موجود در بانک اطلاعاتی VLAN از طریق آن پورت سوئیچ ارسال میشود.

با این حال، مواقعی وجود دارد که بهتر است محدود کنید کدام VLANها از یک ترانک خاص عبور کنند. این کار را میتوان با اعمال آنچه به عنوان لیست VLANهای مجاز شناخته میشود، انجام داد. یک لیست VLANهای مجاز به مدیر اجازه میدهد تا به صورت دستی انتخاب کند کدام VLANها از یک پورت ترانک عبور کنند.

نگاهی به تصویر بیاندازید. توجه کنید که پورت ترانک به Router1 فقط ترافیک VLANهای ۱۰ و ۲۰ را پردازش میکند، اما اگر پورت ترانک به حالت پیشفرض خود باقی بماند، SwitchX ترافیک VLANهای ۱۰، ۲۰ و ۳۰ را به Router1 ارسال خواهد کرد. ترافیک VLAN 30 توسط Router1 رها میشود، اما به بیجهت باعث ازدحام لینک میشود.

برای حل این مشکل، ما یک لیست VLANهای مجاز به Eth2/1 روی SwitchX اضافه خواهیم کرد تا محدود کنیم کدام VLANها از پورت ترانک عبور میکنند:

این کار، VLANهای عبوری از پورت ترانک به Router1 را به VLANهایی محدود میکند که واقعاً نیاز به حضور در آن لینک دارند.

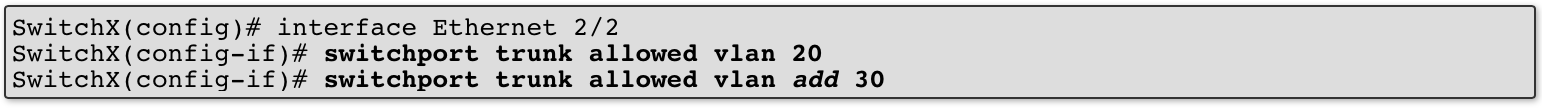

پورت ترانک به Router2 نیز میتواند محدود شود تا فقط ترافیک VLANهای ۲۰ و ۳۰ را حمل کند. در زیر روش دیگری برای اعمال لیست VLANهای مجاز نشان داده شده است که نشان میدهد چگونه VLANها را به لیست پس از ایجاد اولیه آن اضافه کنید:

توجه داشته باشید که کلمه کلیدی add در دستور دوم بالا مهم است. این دستور به سوئیچ میگوید که ترافیک VLAN 30 را به هر VLANی که در حال حاضر روی لینک مجاز است اضافه کند.

اگر کلمه کلیدی add حذف شده باشد، سوئیچ لیست VLANهای مجاز فعلی (که فقط VLAN 20 را مجاز میدانست) را با لیست جدید (که فقط VLAN 30 را مجاز میدانست) جایگزین میشد. اگر Router1 دروازه ترافیک VLAN 20 بود، تمام آن ترافیک اکنون رها میشد که این امر منجر به ایجاد تجربه ای بسیار بد برای کاربران در آن VLAN خواهد شد.

بنابراین، بسیار مهم است که یا لیست کامل VLANها را در یک دستور اعمال کنید (مانند مثال اول)، یا از دستور add برای اضافه کردن VLANها به لیست VLANهای مجاز فعلی استفاده کنید.

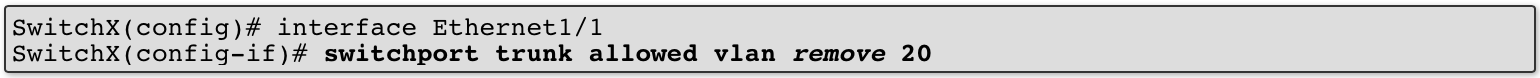

شما همچنین گزینه حق استفاده از کلمه کلیدی remove را برای حذف VLANهای فردی از لیست VLANهای مجاز دارید.

در واقع، کلمه کلیدی remove یک روش دیگر برای اعمال یک لیست VLANهای مجاز به یک پورت ترانک فراهم میکند. نگاهی به لینک بین SwitchX و SwitchY بیاندازید. توجه کنید که VLAN 20 نیازی به عبور از آن لینک ندارد.

به جای اینکه به سادگی یک لیست VLANهای مجاز با VLANهای ۱۰ و ۳۰ اضافه کنید، میتوانید به سادگی VLAN 20 را از پیکربندی پیشفرض حذف کنید. ما به شما نشان خواهیم داد که این کار با پورت ترانک بین سوئیچها (Eth1/1) چگونه انجام میشود:

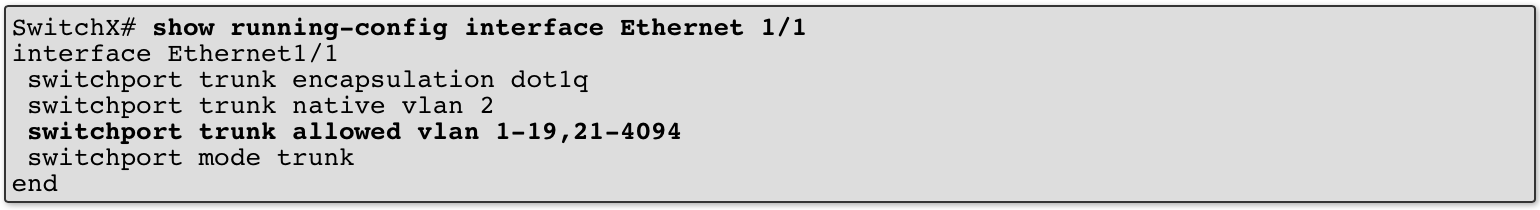

این به طور خودکار یک لیست VLANهای مجاز برای هر VLAN به جز VLAN 20 اعمال میکند:

از آنجا که رفتار پیشفرض پورت ترانک اجازه دادن به همه VLANها بود، حذف VLAN 20 باعث شد سوئیچ یک لیست VLANهای مجاز را اعمال کند که شامل همه VLANها (۱ – ۴۰۹۴) به جز VLAN 20 بود.

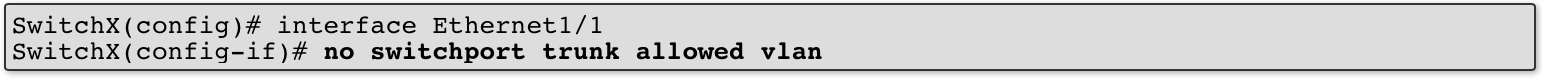

با این حال، این معمولاً راهی نیست که شما یک لیست VLANهای مجاز جدید را به یک رابط اعمال کنید (کلمه کلیدی remove بیشتر برای حذف VLANهای فردی از یک لیست VLANهای مجاز از پیش اضافه شده استفاده میشود). ما لیست VLANهای مجاز روی Eth1/1 را حذف خواهیم کرد و آن پورت را به عنوان پورت ترانک پیشفرض پیکربندی میکنیم. برای اجازه دادن به ترافیک برای همه VLANها که از ترانک عبور کنند، مینویسیم:

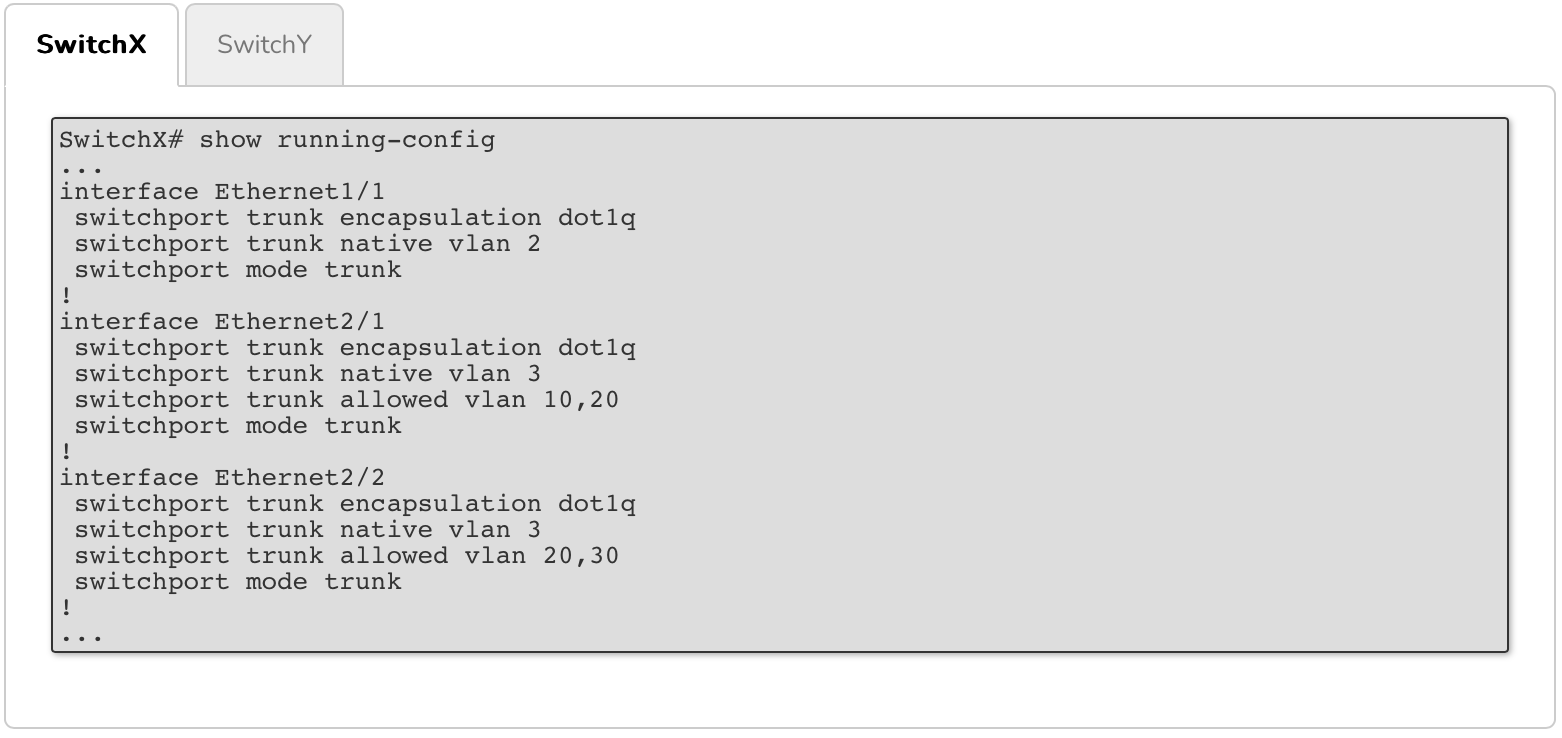

دستورات فوق پیکربندی زیر را در پیکربندی در حال اجرا برای هر سوئیچ ایجاد کردند:

دستورات مربوط به نمایش

دستورات بالا مراحل پیکربندی VLANها بر روی سوئیچهای سیسکو را توضیح میدهند. خروجی در پایان هر بخش، نحوه نمایش پیکربندیها را در پیکربندی در حال اجرا نشان میدهد. با این حال، پیکربندی در حال اجرا تنها نحوه پیکربندی دستگاه را نمایش میدهد و نحوه عملکرد واقعی آن را نشان نمیدهد.

این تمایز مهم است که یک مهندس شبکه ماهر باید نه تنها نحوه پیکربندی VLANها را بداند، بلکه باید نحوه اعتبارسنجی عملکرد آنها را نیز بداند. به همین منظور، پنج دستور نمایش را که میتوانند برای تأیید عملکرد دستگاه (نحوه پردازش واقعی ترافیک) استفاده شوند، بررسی خواهیم کرد:

- show vlan brief

- show interfaces trunk

- show interfaces switchport

- show interfaces status

- show spanning-tree

show vlan brief

دستور show vlan brief دو قطعه اصلی اطلاعات را ارائه میدهد:

- اطلاعات از VLANهایی که در پایگاه داده VLAN سوئیچ وجود دارند.

- اطلاعات از پورتهای دسترسی پیکربندی شده در هر VLAN.

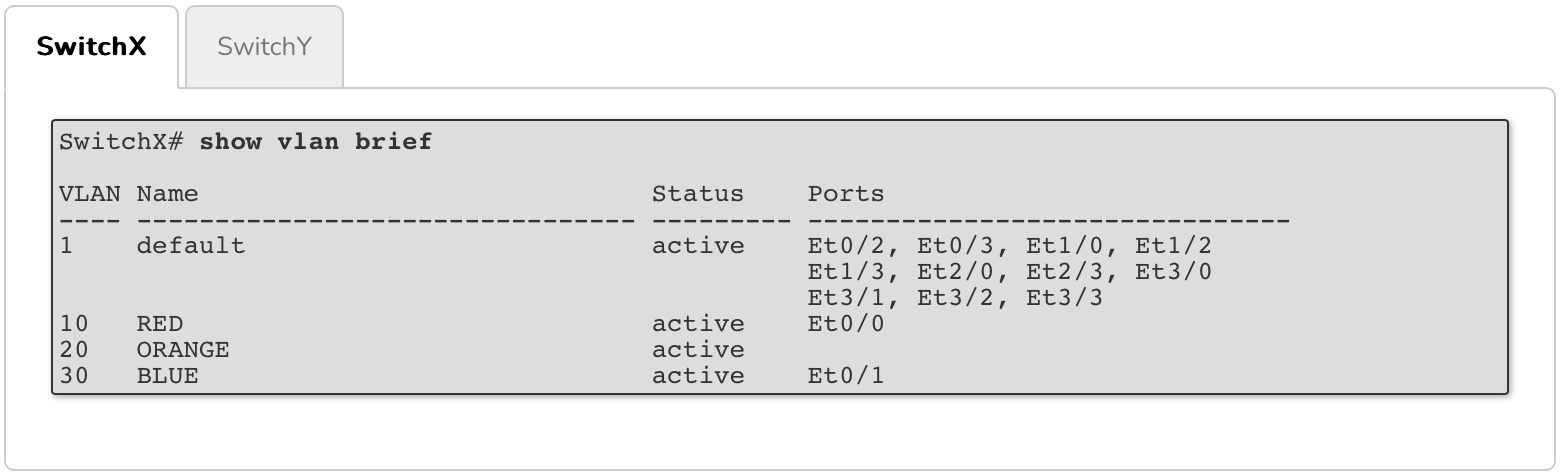

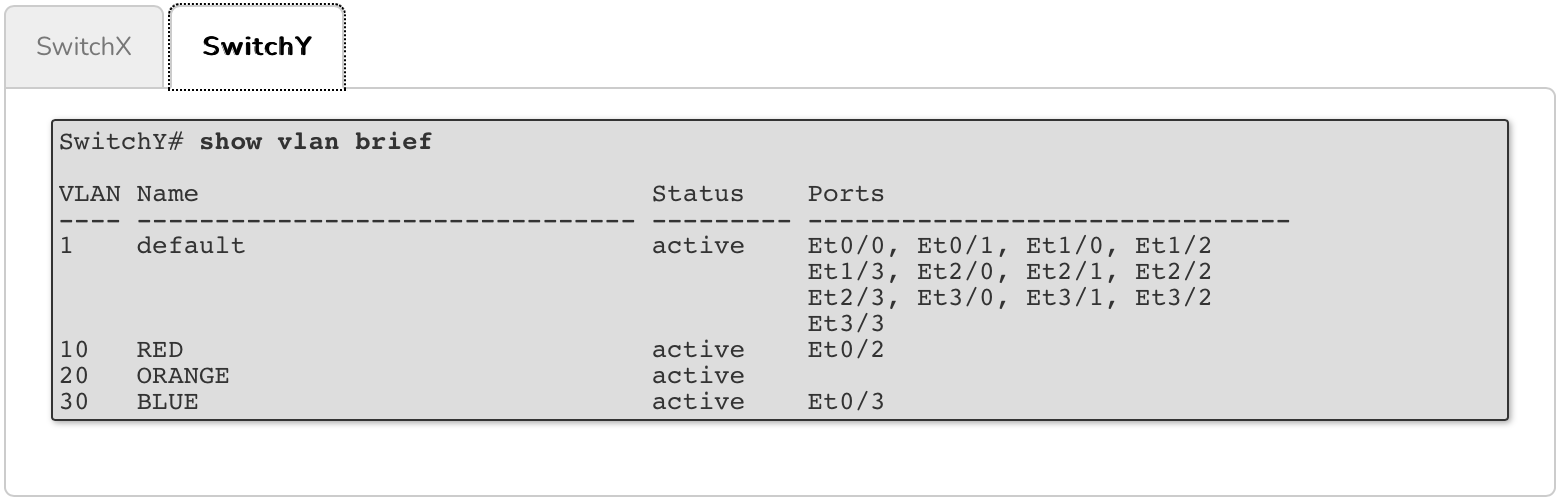

در اینجا خروجی از هر دو سوئیچ را مشاهده میکنید:

برای هر دو سوئیچ، دستور VLANهای ۱، ۱۰، ۲۰ و ۳۰ را نمایش میدهد. این تنها VLANهایی هستند که در پایگاه داده VLAN ایجاد شدهاند. اگر سوئیچ ترافیکی با برچسب برای VLANی غیر از اینها دریافت کند، آن ترافیک دور ریخته میشود.

برای هر VLAN، نام VLAN نیز ارائه میشود. توجه داشته باشید که VLANهای ۱۰، ۲۰ و ۳۰ به ترتیب RED، ORANGE و BLUE نامگذاری شدهاند.

همچنین توجه داشته باشید که VLAN 1 وجود داشته و به نام default نامگذاری شده است. با وجود اینکه به طور صریح آن را ایجاد نکردیم. این به این دلیل است که VLAN 1 پیکربندی پیشفرضی است که هر پورت سوئیچ با آن شروع میشود. سوئیچ به شما اجازه نمیدهد که VLAN 1 را حذف یا نام آن را تغییر دهید.

ستون وضعیت (Status) نشاندهنده این است که آیا VLAN بر روی سوئیچ فعال است یا نه. یک VLAN میتواند به دو دلیل غیرفعال شود. دلیل اول استفاده صریح از دستور shutdown در حالت پیکربندی VLAN است. دلیل دوم این است که یک VLAN در پایگاه داده وجود داشته باشد، اما هیچ پورت دسترسی یا پورت ترانکی که از آن VLAN استفاده کند، نداشته باشد.

در انتهای خروجی، در زیر ستون پورتها (Ports)، فهرستی از هر پورت دسترسی در هر VLAN را مشاهده میکنید. ما پورت Eth0/0 سوئیچ SwitchX را در VLAN 10 پیکربندی کردیم و خروجی این را نشان میدهد. همچنین توجه داشته باشید که پورت Eth1/1 در هیچ کجای خروجی یافت نمیشود. این به این دلیل است که Eth1/1 به عنوان پورت ترانک پیکربندی شده و در خروجی دستور show vlan brief قابل مشاهده نخواهد بود.

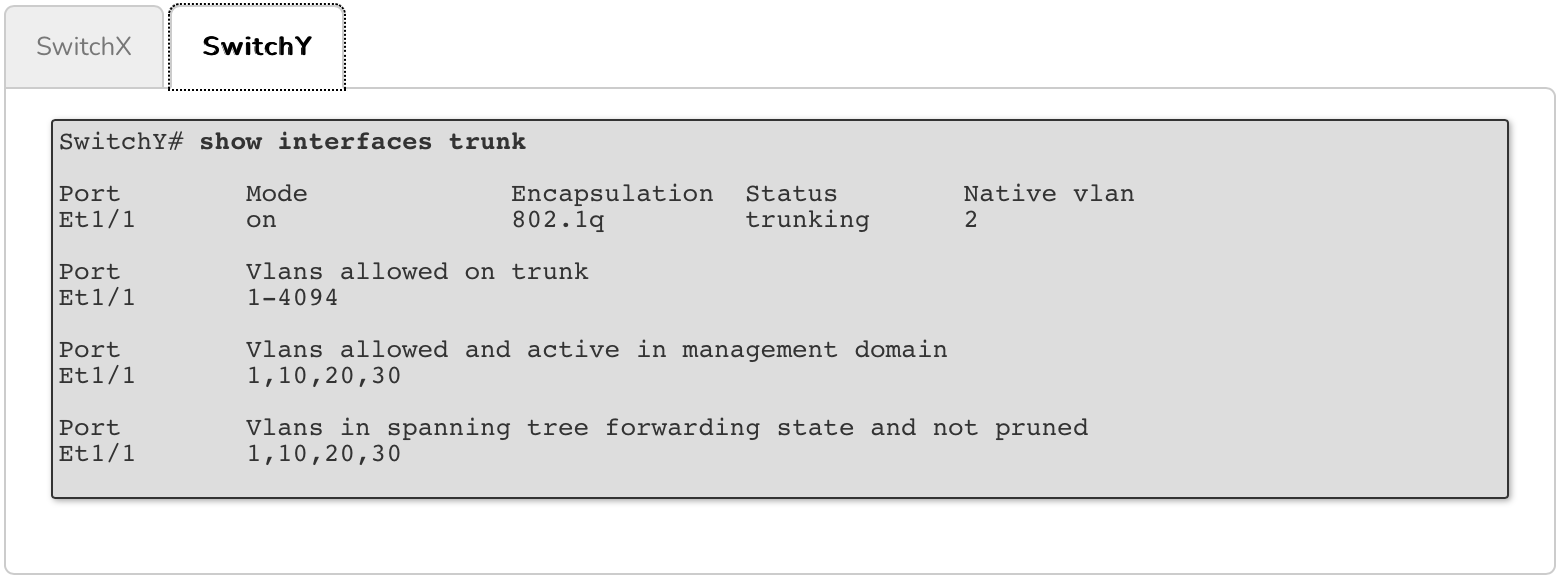

show interfaces trunk

اگر دستور show vlan brief به شما اطلاعاتی در مورد پورتهای دسترسی روی سوئیچ میدهد، دستور show interfaces trunk اطلاعاتی در مورد پورتهای ترانک ارائه میدهد.

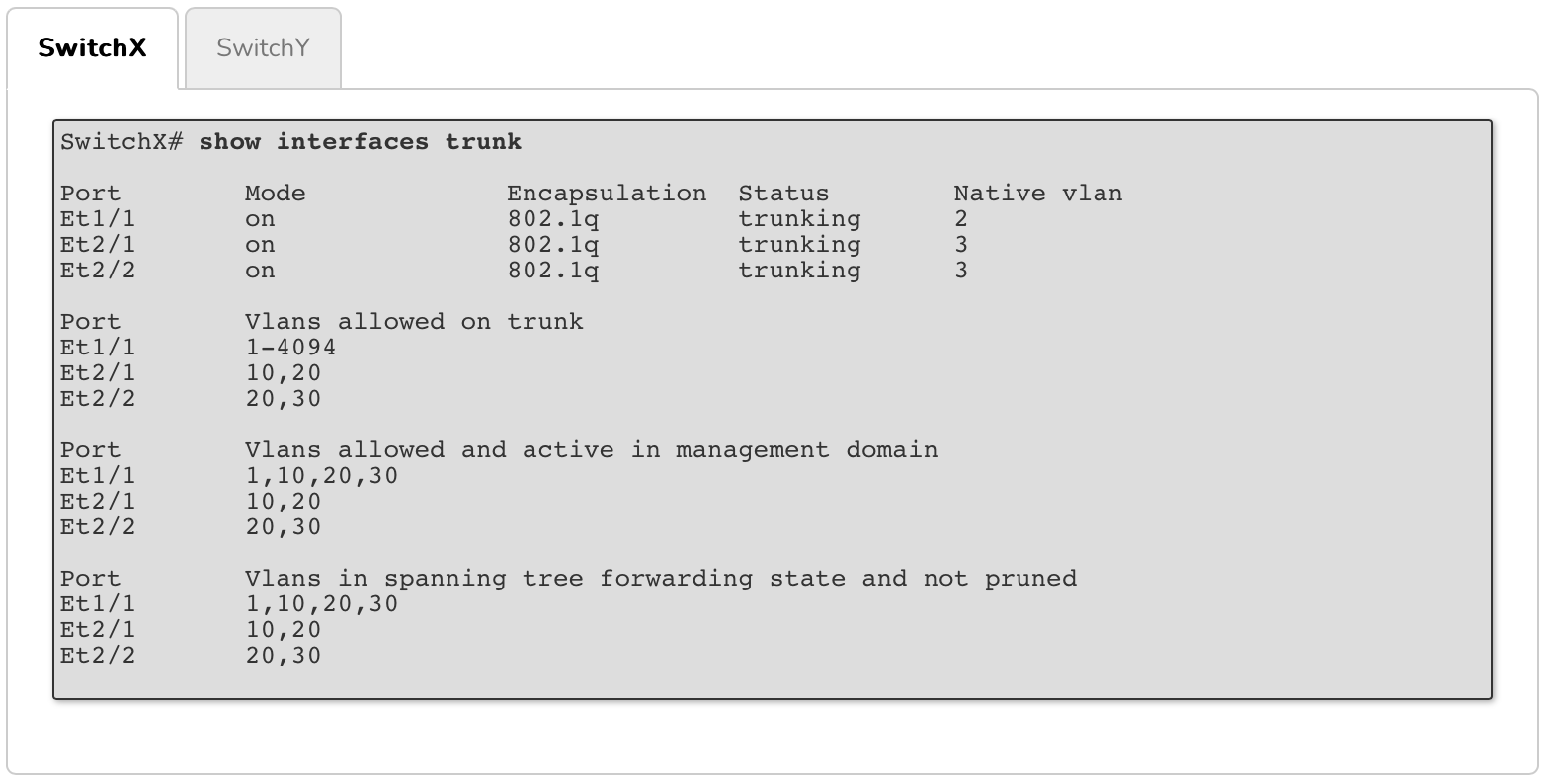

خروجی این دستور چهار بخش دارد. ممکن است برای شما ناآشنا به نظر برسد که برخی از اطلاعات تکراری هستند، اما اینطور نیست.

بخش اول خروجی هر رابطی را که به طور عملی به عنوان یک پورت ترانک عمل میکند، فهرست میکند. این در آینده وقتی که مکانیسمی که اجازه میدهد یک پورت سوئیچ به طور خودکار تعیین کند که آیا باید یک پورت ترانک باشد یا خیر، مورد بحث قرار گیرد، بیشتر مشخص میشود. در مثال بالا، ما به طور صریح پورتهای Eth1/1، Eth2/1 و Eth2/2 در SwitchX و پورت Eth1/1 در SwitchY را به عنوان پورتهای ترانک پیکربندی کردیم.

بخش اول همچنین روش کپسولهسازی (یعنی روش برچسبگذاری VLAN) و VLAN پیکربندی شده به عنوان VLAN بومی برای هر ترانک را نشان میدهد.

بخش دوم، که به عنوان Vlan های مجاز در ترانک برچسبگذاری شده است، بازتابی از VLANهایی است که از طریق لیستهای VLAN مجاز پیکربندی شده در هر پورت ترانک عبور کردهاند. در SwitchX، دو لیست VLAN مجاز ایجاد کردیم. یکی اجازه دادن به VLAN 10 و ۲۰ در Eth2/1 و دیگری اجازه دادن به VLANهای ۲۰ و ۳۰ در Eth2/2. رابط Eth1/1 هیچ VLANی محدود نشده است. بنابراین تمام VLANهای ممکن به عنوان مجاز در پورت ترانک فهرست شدهاند (شناسههای VLAN فقط میتوانند ۱ – ۴۰۹۴ باشند).

بخش سوم، که به عنوان Vlan های مجاز و فعال در دامنه مدیریتی برچسبگذاری شده است، ترکیبی از بخش قبل (Vlan های مجاز در ترانک) و VLANهایی است که در پایگاه داده VLAN ایجاد شدهاند (یعنی در show vlan brief قابل مشاهده است). با وجود اینکه تمام VLANها در Eth1/1 مجاز هستند (همانگونه که در بخش دوم با ۱-۴۰۹۴ نشان داده شده است)، تنها VLANهای ۱، ۱۰، ۲۰ و ۳۰ در پایگاه داده VLAN وجود دارند.

بخش چهارم، که به عنوان Vlan های در وضعیت Forwarding در spanning tree و بدون برش برچسبگذاری شده است، ترکیبی از دو بخش آخر و پورتهایی است که پروتکل Spanning Tree آنها را ایمن برای عبور ترافیک میداند.

پروتکل Spanning Tree (STP) برای اطمینان از اینکه دامنه L2 هیچ حلقهای ندارد، وجود دارد. اگر حلقهای شناسایی شود، آن پورتها غیرفعال میشوند. در توپولوژی ما، هیچ حلقهای وجود ندارد، بنابراین خروجی بخش چهارم شبیه به خروجی بخش سوم است زیرا STP هیچ پورتی را غیرفعال نکرده است. STP پروتکل جالبی است، اما عملکرد آن خارج از حیطه این مقاله است و مجالی برای بررسی آن نداریم.

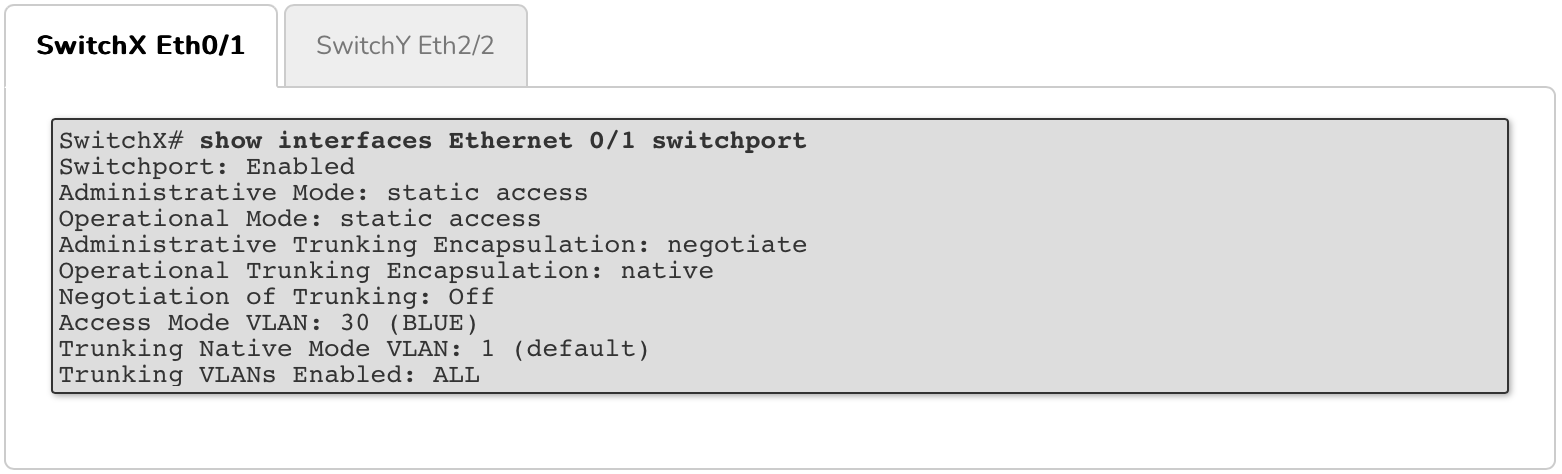

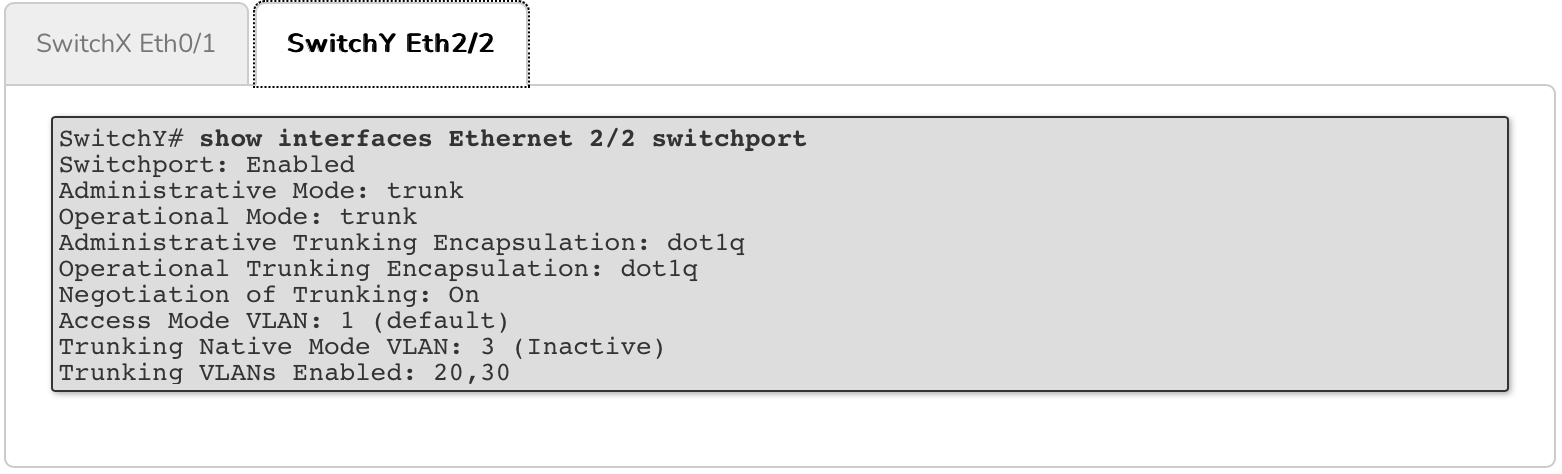

show interfaces switchport

دستور show interfaces switchport میتواند مقدار زیادی از اطلاعات را ارائه دهد. استفاده از این دستور به تنهایی ۲۶ قطعه اطلاعات برای هر رابط در سوئیچ شما (یا بیشتر، بسته به نسخه کدی که استفاده میکنید) را نشان میدهد.

به جای تلاش برای جستجوی تمام این اطلاعات، میتوانید یک رابط خاص را مشخص کنید تا همان ۲۶ قطعه اطلاعات را فقط برای رابط مورد نظر با استفاده از دستور show interfaces <intf> switchport دریافت کنید.

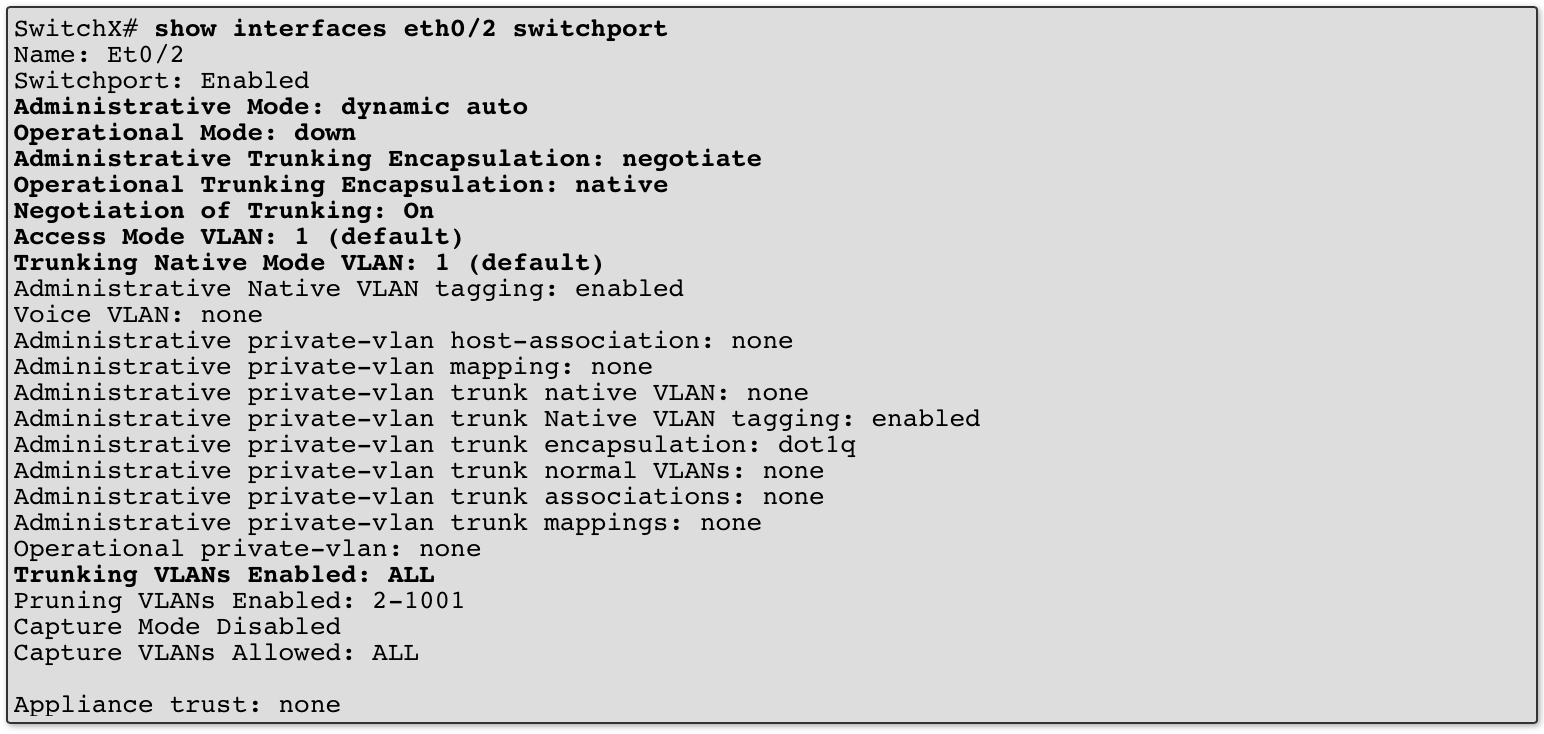

برای اختصار و مرتبط بودن، خروجی زیر فقط خطوطی را نشان میدهد که به چیزی که در این مقاله بحث شده است مربوط میشود. نمونهای از خروجی کامل این دستور در ادامه مقاله آمده است.

در ادامه شرح مربوط به هر خط را میخوانید:

- Switchport

در صورتی که پورت به عنوان یک پورت L2 عمل کند، فعال است. اگر پورت به عنوان یک پورت L3 عمل کند، غیرفعال است.

- Administrative Mode و Operational Mode

این دو خط، نشان میدهند که پورت چگونه پیکربندی شده و چگونه عمل میکند. در مورد آموزش vlan سیسکو در این مطلب، پورتها به عنوان پورتهای دسترسی و ترانک پیکربندی شدهاند و در بالا منعکس شده است. با اینحال همانطور که قبل از این اشاره شد، پروتکلی به نام DTP وجود دارد که به پورتهای سوئیچ اجازه میدهد به طور خودکار تعیین کنند که آیا باید پورت ترانک باشند یا خیر. در مورد DTP، ممکن است یک حالت مدیریتی خاص تنظیم شده باشد و حالت عملی نشان دهد که آیا پورت در حال حاضر به عنوان پورت ترانک یا دسترسی عمل میکند. این وقتی که به جزئیات DTP زیر خواهیم پرداخت بیشتر مشخص میشود.

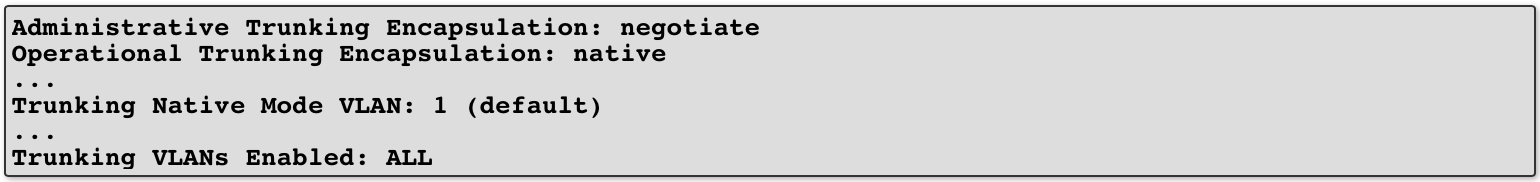

- Administrative Trunking Encapsulation و Operational Trunking Encapsulation DTP

نه تنها وضعیت ترانک را مذاکره میکند، بلکه روش کپسولهسازی را نیز مذاکره میکند. این دو دستور نشان میدهند که چه روش کپسولهسازی پیکربندی شده است (مدیریتی) و چه روش کپسولهسازی مذاکره شده است (عملی).

- Negotiation of Trunking

این خط نشان میدهد که پورت در مذاکره DTP شرکت میکند. دوباره، این وقتی که جزئیات DTP را بیشتر توضیح خواهیم داد، بیشتر مشخص میشود.

- Access Mode VLAN

این خط VLAN عضویت را نمایش میدهد اگر پورت به عنوان پورت دسترسی پیکربندی یا مذاکره شده باشد. توجه داشته باشید که حتی پورت ترانک ما (Eth2/2 در SwitchY) نیز ورودی برای این ویژگی دارد، اما تأثیری ندارد تا زمانی که رابط به عنوان پورت دسترسی عمل کند.

- Trunking Native VLAN

این خط، تنظیم VLAN بومی را برای پورت نمایش میدهد. دوباره، حتی یک پورت دسترسی نیز ورودی برای این تنظیم دارد (ببینید Eth0/1 در SwitchX)، اما تنها تأثیرگذار خواهد بود اگر رابط به عنوان پورت ترانک پیکربندی یا مذاکره شده باشد.

- Trunking VLANs Enabled

این خط، بازتابی از VLANهای مجاز از طریق لیست VLAN مجاز است. توجه داشته باشید که پورت ترانک SwitchX تنها به VLANهای ۲۰ و ۳۰ محدود شده است و این در خروجی بالا منعکس شده است.

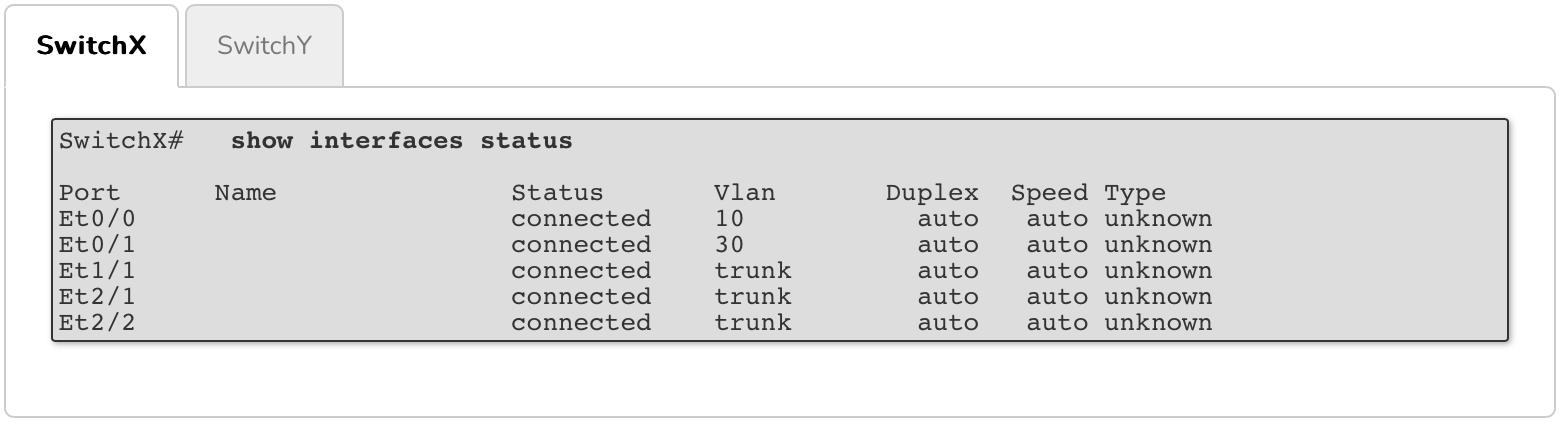

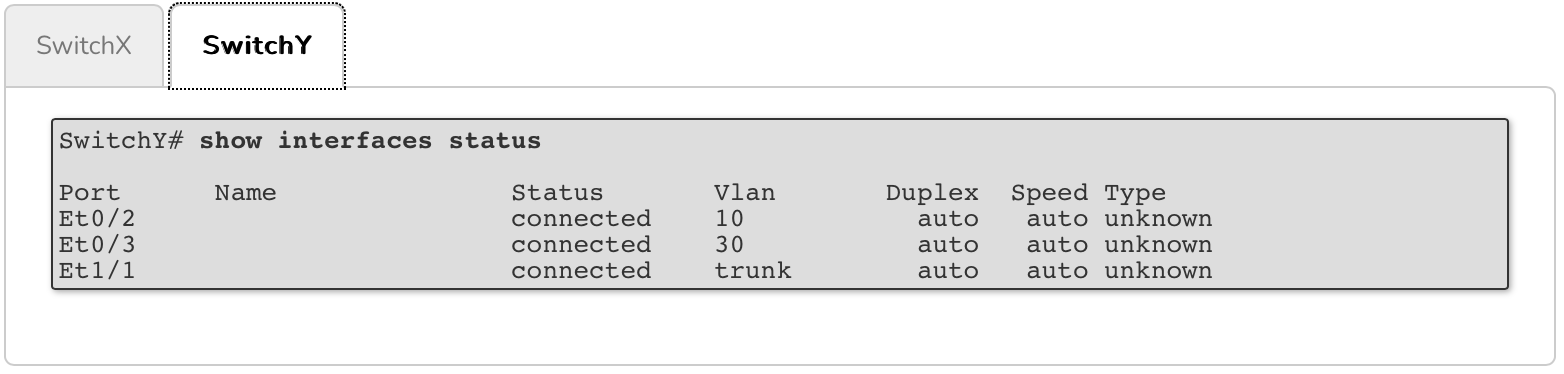

show interfaces status

به طور معمول، دستور show interfaces status با مشاهده اینکه آیا دستگاهها به یک سوئیچ پورت متصل هستند یا خیر (متصل در مقابل عدم اتصال در ستون Status) مرتبط خواهد بود. با این حال، این دستور همچنین میتواند اطلاعاتی را در رابطه با پیکربندی VLAN یک سوئیچ پورت نیز ارائه دهد.

به طور خاص، اگر عددی در ستون VLAN مشاهده کنید، پس سوئیچ پورت یک پورت دسترسی در VLAN ارائه شده است. و اگر کلمه trunk را مشاهده کنید، پس سوئیچ پورت به عنوان پورت ترانک پیکربندی شده است.

* نکته: توجه داشته باشید که خروجی دستور show interfaces status بالا برای تمرکز بر روی فقط رابطهایی که در این مقاله پیکربندی شدهاند، خلاصه شده است.

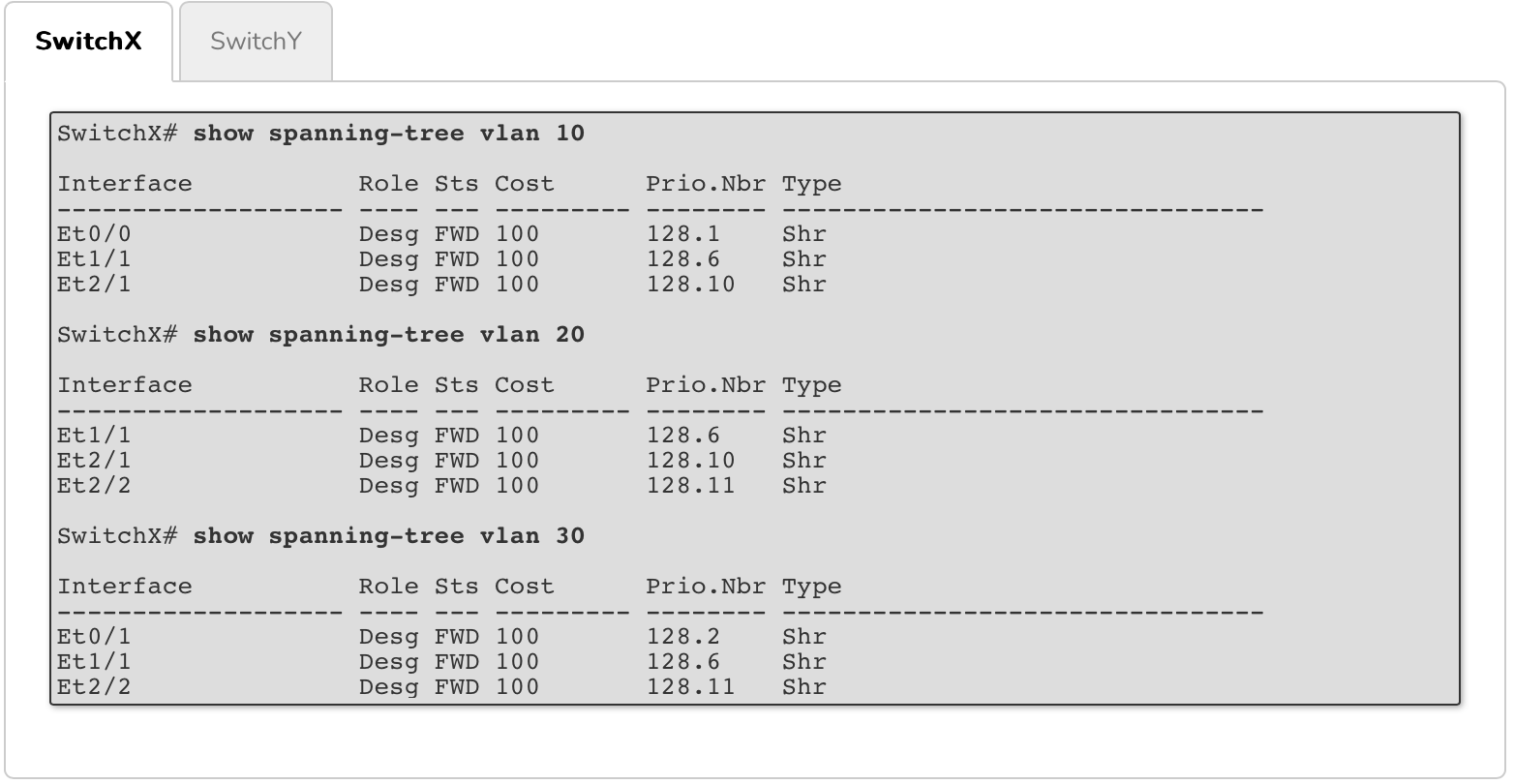

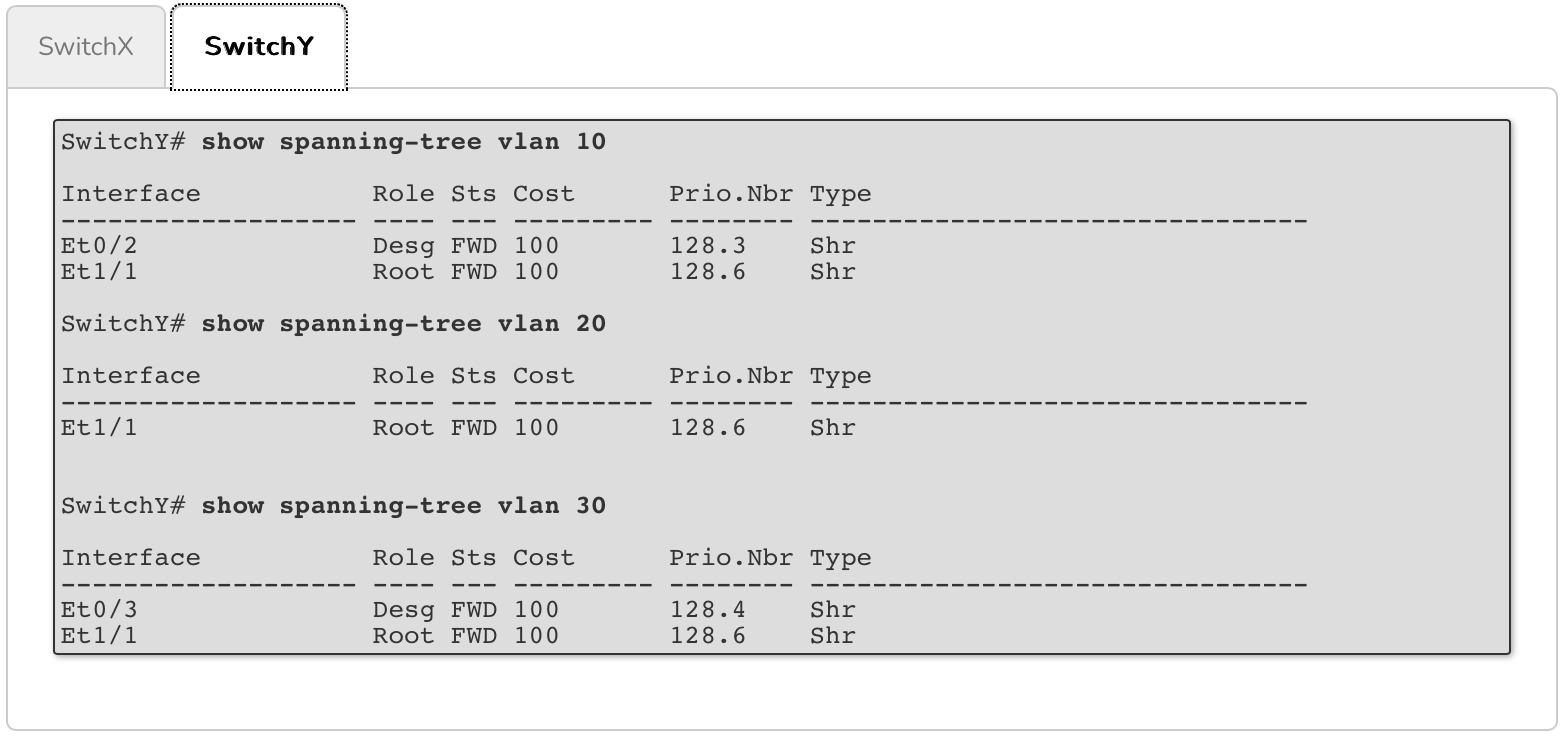

show spanning-tree

دستور show spanning-tree به وضوح بیشتر به بررسی پروتکل Spanning Tree اختصاص دارد، اما این دستور میتواند اطلاعات مفیدی درباره پیکربندی VLAN ارائه دهد.

قبلاً درباره دستور show vlan brief صحبت کردیم که اطلاعاتی در مورد رابطهای پیکربندی شده به عنوان پورتهای دسترسی ارائه میدهد. همچنین درباره دستور show interfaces trunk صحبت کردیم که اطلاعاتی درباره رابطهای پیکربندی شده به عنوان پورتهای ترانک ارائه میدهد. دستور show spanning-tree vlan <VLAN-ID#> اطلاعاتی درباره هر دو پورتهای دسترسی و پورتهای ترانک ارائه میدهد.

به طور خاص، میتوانید از این دستور برای مشاهده هر سوئیچ پورت که یک VLAN از آن عبور میکند استفاده کنید.

ما در این آموزش و در کدهای بالا، پورت دسترسی در VLAN 10 (Eth0/0) و دو پورت ترانک که اجازه میدهند VLAN 10 (Eth1/1 و Eth2/1) را پیکربندی کردیم. با نگاهی به خروجی دستور show spanning-tree vlan 10 در SwitchX، میتوانیم ببینیم که تمام سه پورت که ترافیک VLAN 10 را خروجی میدهند، موجود هستند.

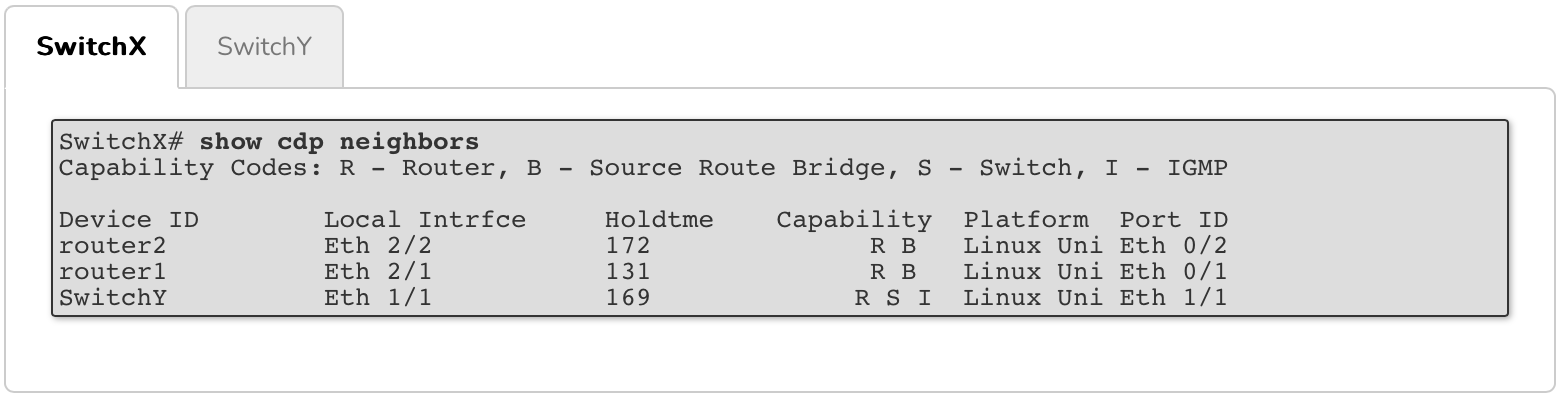

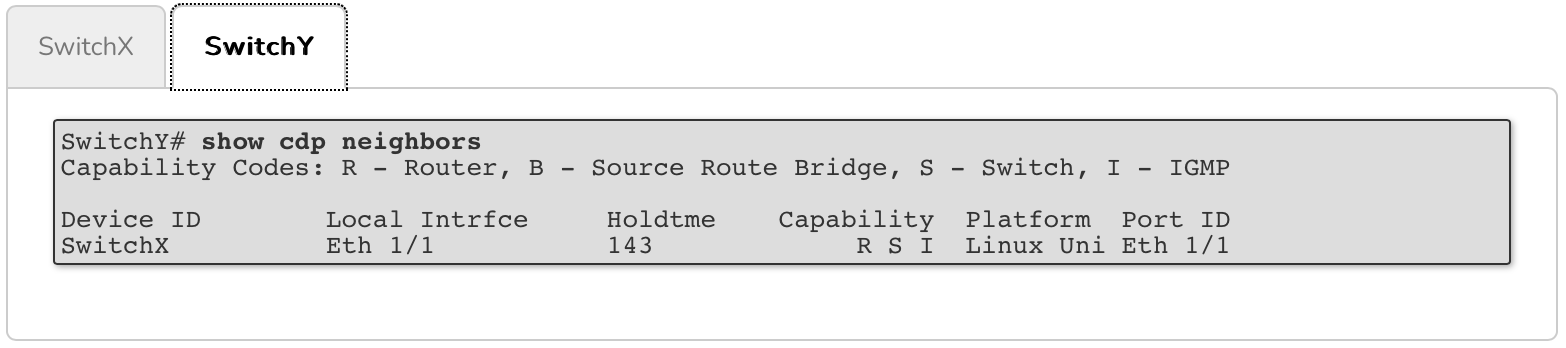

شما به راحتی نمیتوانید تعیین کنید که آیا پورت به عنوان پورت دسترسی یا ترانک پیکربندی شده است. با این حال با مقایسه خروجی show spanning-tree با show cdp neighbors، به راحتی میتوانید تعیین کنید که ترافیک VLAN به چه دستگاههای دیگری میرود:

ما میتوانیم ببینیم که VLAN 10 در SwitchX به Router1 و SwitchY، و همچنین یک دستگاه سوم (که میدانیم Host A است و در CDP شرکت نمیکند) میرود. VLAN 20 در SwitchY تنها به SwitchX میرود. استفاده از این دو دستور به طور همزمان روش خوبی برای ردیابی مسیر L2 در یک شبکه بین دو دستگاه است.

* نکته: توجه داشته باشید که خروجی دستور show spanning-tree vlan <#> بالا برای تمرکز بر روی ویژگیهای فقط بحث شده در این مقاله خلاصه شده است.

تنظیمات پیشفرض پورت سوئیچ

در نهایت، قبل از پیکربندی VLANها با دستورات مورد بحث در این آموزش vlan سیسکو، مهم است که بدانید نقطه شروع برای هر رابط چیست.

تقریباً تمام ویژگیهای سیسکو با یک پیکربندی پیشفرض خاص ارائه میشوند. این پیکربندیها وجود دارند و در جای خود هستند تا دستگاه بتواند (ممکن است با ویژگیهای محدود) بدون نیاز به پیکربندی کار کند.

دانستن پیکربندی پیشفرض برای یک مهندس مؤثر بسیار مهم است، زیرا اگر بدانید که چیزی به طور ذاتی چگونه کار میکند، دقیقاً میدانید که چه تغییراتی نیاز است تا آن را به روش دلخواه خود تغییر دهید. به همین منظور، ما زمانی را به بحث درباره پیکربندی پیشفرض پورت سوئیچ که به سوئیچهای سیسکو اعمال شده است، خواهیم گذراند.

اول، خروجی دستور show interfaces switchport برای یک رابط بدون تغییرات به صورت زیر است. سه مورد از خروجی زیر باید مورد بحث قرار گیرد:

پروتکل ترانکینگ داینامیک (DTP)

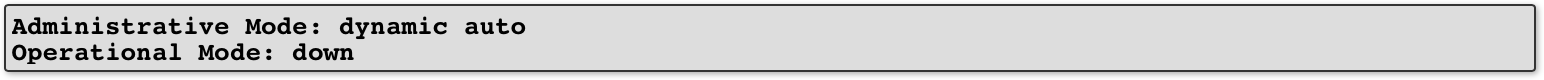

اولین مواردی که از پیکربندی پیشفرض پورت سوئیچ بالا بررسی خواهیم کرد مربوط به پروتکل ترانکینگ داینامیک (DTP) است. به خطوط زیر از خروجی بالا توجه کنید:

همانطور که قبلاً بحث کردیم، این دو حالت به حالت پیکربندی شده (مدیریتی) و حالت مذاکره شده (عملی) مربوط میشوند. این تمایز به دلیل پروتکل DTP وجود دارد.

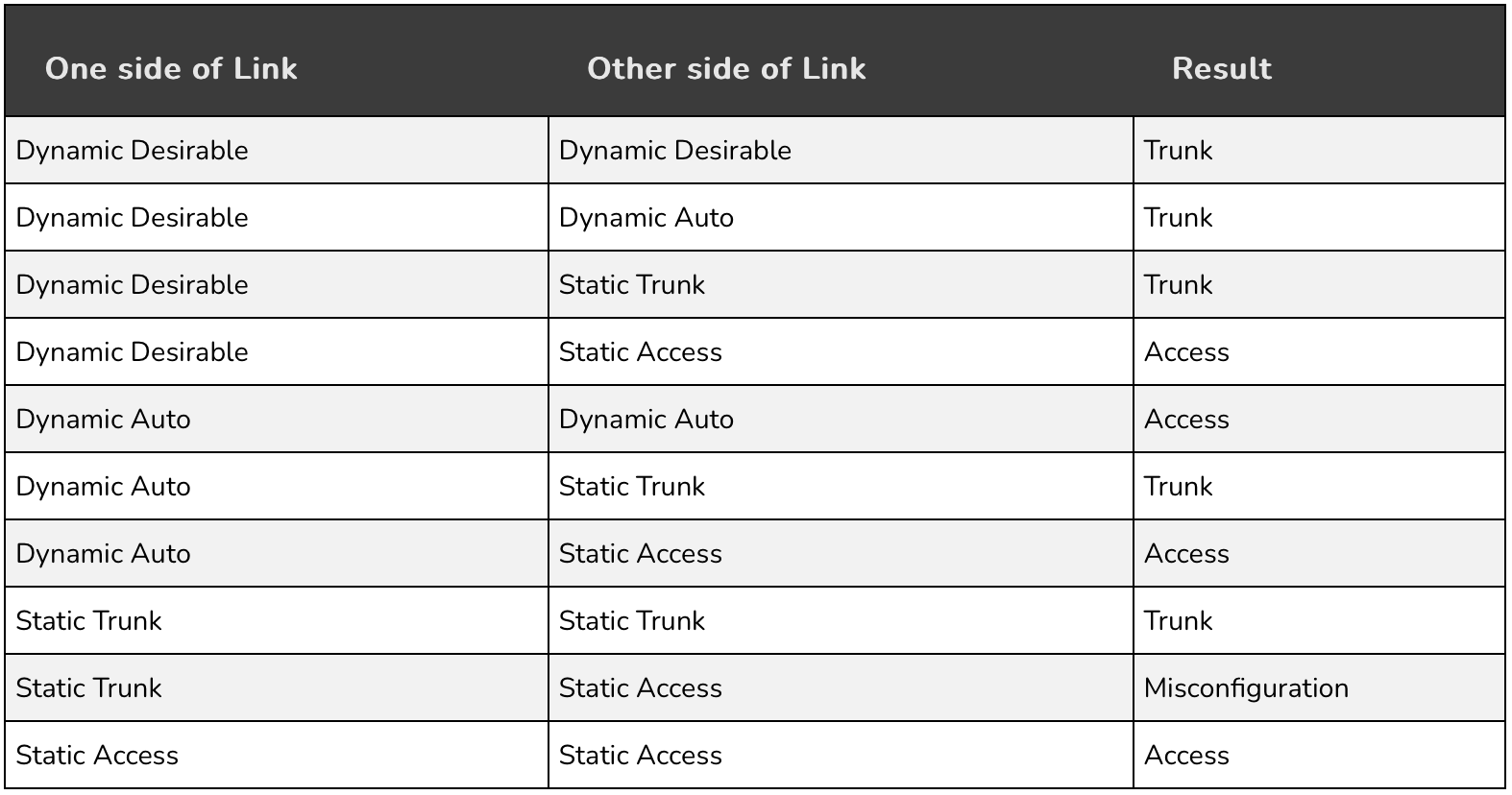

سیسکو DTP را برای پیشبرد ایده «پلاگ و پلی» سوئیچها ایجاد کرد. آنها پروتکلی ایجاد کردند که اگر دو سوئیچ به یکدیگر متصل بودند، میتوانستند به طور خودکار تعیین کنند که آیا ارتباط آنها باید یک پورت ترانک باشد یا یک پورت دسترسی. این پروتکل بر اساس چهار حالتی که یک رابط میتواند تنظیم شود، کار میکند:

- switchport mode dynamic desirable– به طور فعال تلاش برای مذاکره ترانک

- switchport mode dynamic auto– به طور غیرفعال تلاش برای مذاکره ترانک

- switchport mode trunk– به طور ایستا به عنوان ترانک تنظیم شده است

- switchport mode access– به طور ایستا به عنوان دسترسی تنظیم شده است

پیکربندی هر دو طرف لینک تعیین خواهد کرد که آیا لینک به عنوان پورت ترانک یا پورت دسترسی مذاکره میشود. جدول زیر هر ترکیب ممکن را لیست میکند:

مشکل با DTP این است که به طرف دیگر لینک اجازه میدهد تا رفتار طرف شما از لینک را تغییر دهد. وقتی هر دو طرف را کنترل میکنید، این ممکن است ویژگی بدی به نظر نرسد، اما اگر تنها دستگاه خود را کنترل کنید، DTP قدرت زیادی به طرف دیگر میدهد.

به همین دلیل، معمولاً توصیه میشود که اجازه ندهید DTP به طور خودکار وضعیت ترانک را تعیین کند و به جای آن، به طور دستی یک پورت را به عنوان ترانک یا دسترسی تنظیم کنید. با استفاده از دستورات مورد بحث در این مقاله (switchport mode trunk یا switchport mode access) این کار را انجام دهید.

حتی با تنظیم ایستا حالت پورت، سوئیچ شما هنوز هم فریمهای DTP را ارسال میکند. این نحوهای است که طرف دیگر میفهمد طرف شما چگونه پیکربندی شده است. دوباره، اگر هر دو طرف را کنترل میکنید، ریسک ناچیز است، اما اگر ممکن است طرف دیگر را کنترل نکنید، این قابل قبول نیست.

میتوانید ارسال فریمهای DTP را با اضافه کردن دستور زیر به پیکربندی رابط غیرفعال کنید: switchport nonegotiate. این باعث میشود که ارسال دورهای فریمهای DTP برای تبلیغ حالت پورت سوئیچ محلی غیرفعال شود.

میتوانید ببینید که آیا یک پورت سوئیچ دارای مذاکره غیرفعال است یا نه در خروجی دستور بالا. خط خاصی که نشان میدهد این است:

خلاصه اینکه، رفتار پیشفرض DTP برای یک رابط تغییر نکرده به صورت زیر است:

- switchport mode dynamic auto

- مذاکره DTP فعال است

به این معنی که لینک به طور خودکار به یک ترانک تبدیل خواهد شد اگر طرف دیگر با switchport mode dynamic desirable پیکربندی شده باشد یا اگر طرف دیگر با switchport mode trunk پیکربندی شده باشد و switchport nonegotiate اعمال نشده باشد.

تنظیمات پیشفرض پورت دسترسی

از خروجی بالا، خط زیر به پیکربندی پورت دسترسی مربوط میشود:

چه یک پورت سوئیچ به طور ایستا تنظیم شده باشد (یا مذاکره شده) به عنوان پورت دسترسی یا خیر، این ویژگی وجود دارد و از طریق دستور switchport access vlan <#> قابل پیکربندی است. البته، این بر رفتار پورت سوئیچ تأثیر نمیگذارد مگر اینکه پورت سوئیچ به یک پورت دسترسی تبدیل شود.

یک مورد استفاده احتمالی این است که اگر در حال تغییر یک پورت از پورت ترانک به پورت دسترسی باشید، میتوانید VLAN پورت دسترسی را «پیشتنظیم» کنید به طوری که زمانی که دستور switchport mode access را اعمال کنید، در حال حاضر در VLAN مناسب باشد. در هر صورت، توجه داشته باشید که پیکربندی پیشفرض هر پورت سوئیچ در VLAN 1 است.

یک سوئیچ دستگاهی است که ارتباطات را درون شبکهها تسهیل میکند. شما میتوانید یک سوئیچ سیسکو را بردارید و به سادگی دو میزبان را وصل کنید و همه چیز «فقط کار کند». این به این دلیل است که تمام پورتها در VLAN 1 شروع میشوند، بنابراین هیچ تفکیک L2 بین پورتهای سوئیچ در پیکربندی پیشفرض سوئیچ وجود ندارد. این با هدف سیسکو برای ساختن سوئیچهایشان به عنوان «پلاگ و پلی» مطابقت دارد.

تنظیمات پیشفرض پورت ترانک

در نهایت، خطوط زیر در خروجی بالا به پیکربندی پورت ترانک مربوط میشوند:

ما قبلاً درباره DTP صحبت کردیم، اما اشاره نکردیم که DTP همچنین روش کپسولهسازی را نیز مذاکره میکند.

Administrative Trunking Encapsulation نشان میدهد که آیا DTP روش کپسولهسازی را تعیین خواهد کرد یا اینکه به طور ایستا از طریق دستور switchport trunk encapsulation تنظیم شده است.

Operational Trunking Encapsulation نشاندهنده روش کپسولهسازی انتخابشده یا پیکربندیشده است. اگر پورت تبدیل به پورت ترانک شود، تنها دو گزینه برای این ویژگی وجود دارد: ۸۰۲.1q و ISL قدیمی. در پورت دسترسی، این خط نمایش داده خواهد شد به عنوان native (همانطور که در بالا)، که به این معنی است که هیچ برچسب VLAN به ترافیک خروجی از این پورت سوئیچ اضافه نخواهد شد.

Trunking Native Mode VLAN نشاندهنده Native VLAN در پورت است. دوباره، این تنظیم تنها در صورتی اعمال میشود که پورت تبدیل به پورت ترانک شود. این تنظیم میتواند با دستور switchport trunk native vlan <#> تغییر یابد.

Trunking VLANs Enabled لیست VLANهای مجاز را که به پورت اعمال شده نشان میدهد. ALL به این معنی است که هیچ VLANی از ترانک محدود نشده است و بنابراین هر VLAN در پایگاه داده VLAN از طریق ترانک عبور خواهد کرد. مانند سایر پیکربندیهای ترانک، این بر رفتار پورت در حالت دسترسی تأثیری ندارد.

جمع بندی آموزش vlan سیسکو

این مقاله برای دنبال کردن مقالهای که به مفهوم VLANها میپرداخت، طراحی شده است. تمرکز این مقاله بر درک دستورات مختلف پیکربندی و تأیید است که برای تغییر یا اعتبارسنجی نحوه رفتار یک سوئیچ در مورد VLANهای آن وجود دارد. پس اگر میخواهید آموزش ساخت vlan در سیسکو را دنبال کنید، خوب است در ابتدا مفهوم vlan را یاد گرفته و سپس به آموزش vlan بندی سوئیچ سیسکو بپردازید.

مانند تمام راهنماهای نوشته شده، تمرین کردن دستورات و مراحل آموزش vlan در سیسکو بسیار اهمیت دارد. ما شما را تشویق میکنیم که توپولوژی بالا را در آزمایشگاه یا شبیهساز (GNS3 / Packet-Tracer) ساخته و به تمرین پیکربندی VLANها با استفاده از دستورات شرح داده شده بپردازید.

شما میتوانید آموزش vlan سوئیچ سیسکو را برای توپولوژیهای دیگر نیز دنبال کنید. توجه داشته باشید که شما باید CDP و DTP را در اکثر رابطهای خود غیرفعال کنید تا از هشدارها جلوگیری کنید.

اگر بتوانید آن توپولوژی را به طور موفقیتآمیز بسازید، میتوانید مطمئن باشید که مفهوم پیکربندی VLANها در سوئیچهای سیسکو و آموزش vlan بندی سیسکو را به خوبی یاد گرفتهاید. پس این مطلب و دستورات ارائه شده را بهخوبی تمرین و تکرار کنید تا بر مفاهیم مهم، تسلط یابید.

آموزش سیسکو در مکتب خونه

یکی از مهمترین دورههای آموزشی برای شروع کسب و کار در زمینهی شبکههای رایانهای، دورههای سیسکو است. شما میتوانید از دورههای ارائه شده آموزش سیسکو و آموزش شبکه در مکتب خونه برای کسب مهارت در این زمینه استفاده کنید. این دورههای آموزشی با زبانی ساده از سطح مقدماتی تا پیشرفتهی سیسکو را پوششدهی کردهاند. امکان دریافت گواهینامه پایان دوره مکتب خونه برای دورههای سیسکو نیز به شما کمک میکند تا رزومهی خود را ارتقا بدهید.