احتمالاً شما چه با حوزههای مختلف کامپیوتری آشنا باشید و چه با آنها آشنایی نداشته باشید واژه هک و امنیت یا به انگلیسی Hacking and security به گوشتان خورده است. روزانه در سراسر دنیا هزاران نفر قصد انجام نفوذ و انجام عملیات مخربانه و اختلال انداختن در شبکهها و سیستمها رادارند که اصطلاحاً به این عمل هک گفته میشود. مردم بر این باورند که «هک» به معنای هک کردن هر وبسایتی در عرض یک دقیقه است. این مفهوم از تماشای فیلمها به دست میآید و باوری کاملاً غلط محسوب میشود. دنیای هک و امنیت بسیار از این پیچیدهتر است. از طرف دیگر نقطه مقابل هک، امنیت قرار دارد که در این حوزه از علم کامپیوتر متخصصان تلاش میکنند که از نفوذ افراد به سیستمها و شبکهها جلوگیری کنند. در این نوشته از دسته آموزش امنیت شبکه و آموزش هک این بار قصد داریم صفرتا صد هک و امنیت شبکه را موردبررسی قرار دهیم و با جنبههای مختلف آن آشنا شویم.

هک و امنیت شبکه چیست؟

هک شبکه هر تلاشی برای به خطر انداختن امنیت یک شبکه است. هکرها عموماً برنامهنویسانی کنجکاو هستند که از آشنایی عمیق با نحوه عملکرد سیستمها و شبکههای کامپیوتری (معمولاً TCP/IP) برخوردار هستند. هکرها معمولاً با دقت از هویت خود محافظت میکنند و از ابزارهای مختلفی برای نفوذ به یک سیستم استفاده میکنند.

اما در مقابل هک همانطور که گفتیم امنیت قرار دارد. یک فرد امنیتی یا کسی که روی امنیت اطلاعت کار میکند و بهاندازه یک هکر از نحوه کار سیستمها و شبکهها آگاه است. اصطلاحاً به این افراد هکرهای اخلاقی میگویند که کار آنها محافظت از سیستمها و شبکهها است. در ادامه با انواع روشهای هک و امنیت آشنا میشویم.

انواع روش های هک در ۲۰۲۳

انواع مختلفی از روشهای هک در دنیای هک و امنیت وجود دارد. بالغبر ده ها روش هک در سطح اینترنت وجود دارد که توسط متخصصین هک و امنیت به دستهبندیهای مختلفی تقسیم میشوند. ما در این آموزش به پنجتا از مهمترین روشهای هک در حوزه هک و امنیت شبکه و سیستمها در سال ۲۰۲۱ اشاره میکنیم که این روشها عبارتاند از:

- مهندسی اجتماعی

- بدافزارها

- وصلههای امنیتی یا حفرهها

- شکستن پسوردها و یا رمزشکنی

- حملات دیداس

مهندسی اجتماعی و فیشینگ

مهندسی اجتماعی تلاشی است برای به اشتراک گذاشتن اطلاعات شخصی شما، معمولاً با جعل هویت منابع قابلاعتماد یا لو دادن اطلاعت سیستمها و شبکهها از طریق فریب است.

بسیاری از انواع طعمههای مهندسی اجتماعی به شکل ایمیلهای فیشینگ هستند، به این صورت که یک هکر باهوش پیامی را برای شما ارسال میکند که به نظر میرسد از طرف کسی است که میشناسید و از شما میخواهد کاری انجام دهید یا یک اطلاعاتی را در اختیار آن قرار دهید، مثلاً به او پول بدهید، یا یک فایل پیوست آلوده ای را که فرستاده است را کلیک/دانلود کنید؛ و… .

رایج ترین نوع پیوست که ممکن است توسط یک هکر به قربانی داده شود ایمیل مخرب حاوی فایلهای اسنادی هستند که ۳۷ درصد را تشکیل میدهند. بالاترین رتبه بعدی اپلیکیشن های.exe با ۱۹.۵ درصد است و تقریباً این نوع حمله رایجترین حمله در دنیا هک و امنیت شبکهها است.

تزریق کد و ساخت بد افزار

مجرمان سایبری میتوانند از سختافزار برای نفوذ بدافزار به رایانه شما استفاده کنند. ممکن است در مورد USB stick های آلوده شنیده باشید که میتوانند به هکرها بهمحض وصل شدن به رایانه شما از راه دور به دستگاه شما دسترسی داشته باشند. این روش هک نیز در حوزه هک و امنیت گسترده است.

تنها چیزی که لازم است این است که یک نفر یک USB دارای بدافزار را به شما بدهد و با وصل کردن آن به دستگاه، شما آلوده میشوید. هکرهای باهوش در حال حاضر از سیمها برای تزریق بدافزار استفاده میکنند – مانند کابلهای USB و سیمهای ماوس – بنابراین بسیار مهم است که همیشه قبل از وصل کردن هر چیزی به یک دستگاه کاری از امنیت اپن اطمینان حاصل کنید.

حفره های امنیتی از معضل های هک و امنیت

ابزارهای امنیتی میتوانند با پیشرفت چشمانداز روشهای هک منسوخ شوند و برای محافظت در برابر تهدیدات جدید به بهروزرسانیهای مکرر نیاز دارند. بااینحال، برخی از کاربران و شرکتها اعلانهای بهروزرسانی یا وصلههای امنیتی را نادیده میگیرند و خود را آسیبپذیر میکنند و اینیکی از بزرگترین نقاط ضعف کاربران و شرکتها در حوزه هک و امنیت بهحساب میآید.

فقط نرمافزار آنتیویروس نیست که نیاز به وصله و بهروزرسانی دارد. طبق گزارش آمار آسیبپذیری EdgeScan، ۱۸ درصد از آسیبپذیریهای سطح شبکه توسط برنامههای بهروز نشده مانند – Apache، Cisco، Microsoft، WordPress، BSD، PHP و غیره ایجاد میشوند. برنامههای کاربردی شما نیز نیاز به توجه مداوم دارند تا هکرها از حفرههای امنیتی شما سوءاستفاده نکنند.

شکستن پسوردها

هکرها میتوانند اطلاعت شمارا از راههای مختلفی به دست آورند، اما معمولاً این کار را از طریق عملی به نام keylogging انجام میدهند و اینیک روش کاملاً محبوب در حوزه هک و امنیت در میان هکرها بهحساب میآید. از طریق یک حمله مهندسی اجتماعی، میتوانید بهطور تصادفی نرمافزاری را دانلود کنید که ضربههای صفحه کلید شمارا ضبط میکند و نامهای کاربری و رمزهای عبور شمارا هنگام واردکردن ذخیره میکند. این و سایر اشکال “جاسوسافزار” بدافزاری هستند که فعالیت شمارا تا زمانی که یک هکر به سیستم شما از این طریق دسترسی دارد روش های رایجی در حمله به سیستم ها و افراد هستند.

این روش حمله درزمینهٔ هک و امنیت فقط شامل دانلود نیست که باید نگران اپن باشید، بلکه اگر مهاجمان به هر روشی بدافزار را روی دستگاه کاربر مستقر کنند و اطلاعات شمارا از طریق keylogging نیز به دست آورند کار سیستمهای شما ساخته است.

همچنین برنامههایی برای شکستن رمز عبور وجود دارد که میتوانند ترکیب حروف و کاراکترها را اجرا کنند و رمزهای عبور را در چند دقیقه و حتی چند ثانیه حدس بزنند. بهعنوانمثال، یک رمز عبور پنج کاراکتری میتواند حدود ۱۰۰ ترکیب مختلف داشته باشد و یک رمزشکن هوشمند میتواند در عرض چند ثانیه از همه آنها عبور کند.

این حملات به نام حملات بوت فورس شناخته میشوند و انواع ترکیبهای رمز را امتحان میکنند. به همین خاطر همیشه توصیه میشود از رمزهای پیچیده استفاده کنید تا قربانی حملات در دنیای پیچیده هک و امنیت اطلاعات قرار نگیرید.

حمله منع سرویس یا (DDoS)

این تکنیک هک باهدف از بین بردن یک وبسایت بوده و یک روش رایج میان هکرها درزمینهٔ هک و امنیت است، بهطوریکه کاربر نتواند به سرویس خود دسترسی داشته باشد یا خدمات خود را ارائه دهد. حملات DoS با موورد حمله قرار دادن سرور هدف با هجوم زیاد ترافیک کار میکنند. آنها منابع سرور را درگیر میکنند و این درگیر کردن آنقدر زیاد و زیادتر خواهد شد که با دادن درخواستهای بیشتر سرور توانایی پاسخ گویی نخواهد داشت و درنهایت سرور شما از کار میافتد و وبسایت شما نیز با اپن از کار میافتد. هم اکنو رایج ترین حمله به وبسایت ها در حوزه هک و امنیت این نوع حمله است.

کسبوکارهای بزرگتر میتوانند موردحمله منع سرویس (DDoS) قرار بگیرند که یک حمله همگامسازی شده به بیش از یک سرور یا وبسایت است که بهطور بالقوه داراییهای آنلاین متعددی را از بین میبرد.

انواع هکرها

هک شبکه یک حمله تهاجمی از امنیت رایانهای است که به نفوذ به یک شبکه از طریق خدمات یا تجهیزات شبکه اطلاق میشود. این حملهها توسط افراد مختلفی به نام هکرها انجام میشوند. انواع مختلف هکرها درزمینهٔ هک و امنیت وجود دارد. این هکرها هرکدام به سطح مختلفی از هک و امنیت اشاره دارند. همه هکرها لزوماً مخرب نیستند و بعضی از کارهای این هکرها برای یک سیستم یا شبکه لازم است که پیاده شوند تا نقطهضعفهای آن را بتوانند با این روش پیدا کنند.

ما در کل سه نوع هکر در دنیای هک و امنیت برای نفوذ و همچنین حفاظت از شبکهها و سیستمها داریم که عبارتاند از:

- هکرهای کلاهسیاه

- هکرهای کلاهسفید

- هکرهای کلاه خاکستری

هکرهای کلاهسیاه، سفید و خاکستری

در دنیای هک و امنیت، همه هکرها عمدتاً بد نیستند. هنگامیکه شما واژه هکر را میشنوید احتمالاً ذهنتان بهسوی مجرمان سایبری میرود، اما یک هکر درواقع میتواند هرکسی باشد که صرفنظر از نیت خود، میتواند از دانش خود در مورد نرمافزار و سختافزار رایانه برای شکستن و دور زدن اقدامات امنیتی استفاده کند.

هک کردن شبکهها و سیستمها بهخودیخود یک فعالیت غیرقانونی نیست مگر اینکه هکر بدون اجازه مالک سیستمی را به خطر بیندازد. بسیاری از شرکتها و سازمانهای دولتی درواقع هکرها را برای کمک به آزمایش و ایمنسازی سیستمهای خود به کار میگیرند.

هکرها بهطورکلی بر اساس نوع کلاهی که تو جامعه هک و امنیت برای آنها فرضی این نام ها مشخصشده، دستهبندی میشوند: «کلاهسفید»، «کلاه خاکستری» و «کلاهسیاه». این اصطلاحات از وسترنهای اسپاگتی قدیمی میآیند که در آن آدم بد کلاه کابوی سیاه و پسر خوب کلاهسفید بر سر میگذارد. دو عامل اصلی وجود دارد که نوع هکری که با اپن سروکار دارید را تعیین میکند: انگیزه آنها و اینکه آیا آنها قانون را زیر پا میگذارند یا نه.

هکر کلاه سیاه

هکرهای کلاهسیاه یا Black Hat مسئول نوشتن بدافزار هستند که روشی برای دسترسی غیرقانونی به سیستمها است. این هکرها خطرناکترین نوع حمله کننده در حوزه هک و امنیت هستند. انگیزه اصلی آنها معمولاً برای منافع شخصی یا مالی است، اما کار آنها میتواند جاسوسی سایبری، کمک به اختلال در نظم جامعه و… نیز باشد.

هکر کلاه سفید

هکرهای کلاهسفید ترجیح میدهند از قدرت خود برای کارهای خیر استفاده کنند تا بد. هکرهای کلاهسفید که بهعنوان “هکرهای اخلاقی یا متخصصین امنیت” نیز شناخته میشوند، گاهی اوقات میتوانند به کارمندان یا پیمانکارانی که برای شرکتهایی بهعنوان متخصصان امنیتی کار میکنند، دستمزد دریافت کنند که تلاش میکنند از طریق هک حفرههای امنیتی را پیدا کنند.

در واقع در دنیای هک و امنیت شبکه و سیستم، هکرهای کلاهسفید تست نفوذ انجام میدهند، سیستمهای امنیتی در محل را آزمایش میکنند و ارزیابی آسیبپذیری را برای شرکتها انجام میدهند.

هکر کلاه خاکستری

همانند دنیای رنگها مناطق خاکستری نیز در دنیای هک و امنیت وجود دارد که نه سیاه هستند و نه سفید. هکرهای کلاه خاکستری ترکیبی از فعالیتهای کلاهسیاه و کلاهسفید را انجام میدهند. اغلب، هکرهای کلاه خاکستری بدون اجازه یا اطلاع مالک به دنبال آسیبپذیریهای یک سیستم میگردند. اگر مشکلی پیدا شود، آنها را به مالک گزارش میدهند و گاهی اوقات برای رفع مشکل هزینه درخواست میکنند. اگر مالک یا صاحبی سیستم و شبکه به تقاضای آنها پاسخ ندهد، ممکن است اعمال هکرهای کلاهسیاه را انجام دهند و یا حفره امنیتی آن سیستم را لو بدهند.

پیشنیاز ورود به دنیای هک و امنیت

در این قسمت ما به پیش نیازهای ورود به دنیای هک و امنیت میپردازیم و تمامی مواردی را که یک فرد لازم است تا با اپن وارد حوزه هک و امنیت و بهخصوص هک اخلاقی شود را موردگفتگو قرار میدهیم.

همانطور که میدانیم هک اخلاقی به خطر انداختن سیستمهای رایانهای برای ارزیابی امنیت و اقدام با حسن نیت از طریق اطلاع دادن بهطرف آسیبپذیر است. هک اخلاقی یک مهارت کلیدی برای بسیاری از مشاغل مرتبط با ایمنسازی سیستمهای آنلاینیک سازمان است. متخصصانی که در این نقشهای شغلی کار میکنند، رایانهها، سرورها و سایر اجزای زیرساخت سازمان را در شرایط کاری حفظ میکنند و از دسترسی غیرمجاز طریق کانالهای غیر فیزیکی جلوگیری میکنند.

هک اخلاقی برای اسکن آسیبپذیریها و یافتن تهدیدهای بالقوه در رایانه یا شبکه است. یک هکر اخلاقی یا متخصص هک و امنیت نقاط ضعف یا حفرههای موجود در کامپیوتر، برنامههای کاربردی وب یا شبکه را پیداکرده و به سازمان گزارش میدهد؛ بنابراین، بیایید مهارتهای موردنیاز برای تبدیلشدن به یک متخصص هک و امنیت را بررسی کنیم.

۱. مهارتهای شبکههای کامپیوتری برای متخصصین هک و امنیت

یکی از مهمترین مهارتها برای تبدیلشدن به یک متخصص هک و امنیت، مهارتهای شبکه است. شبکه کامپیوتری چیزی نیست جز اتصال چندین دستگاه که بهطورکلی بهعنوان میزبانهای متصل با استفاده از مسیرهای متعدد برای ارسال/دریافت داده یا رسانه نامیده میشود.

درک شبکههایی مانند DHCP ،Suoernetting ،Subnetting و موارد دیگر به هکرهای اخلاقی و متخصصین هک و امنیت کمک میکند تا رایانههای مختلف متصلبههم در یک شبکه و تهدیدات امنیتی بالقوهای را که ممکن است ایجاد کند و همچنین نحوه رسیدگی به آن تهدیدات را بررسی کنند. درواقع پیشنیاز اصلی ورود به دنیا هک و امنیت آگاهی کامل از شبکههای کامپیوتری و نحوه کار آنها است.

۲. مهارت های کامپیوتری و نرمافزاری برای متخصین هک و امنیت

مهارتهای کامپیوتری دانش و توانایی است که به فرد امکان استفاده از رایانه و فناوری مربوطه را میدهد. بهطورمعمول، مهارتهای اولیه کامپیوتر شامل پردازش دادهها، مدیریت فایلهای کامپیوتری، کار با ابزارها و… است؛ اما مهمترین مهارتهای کامپیوتری برای ورود به حوزه هک و امنیت آشنایی با مهارتهای پیشرفته و حرفهای است.

مهارتهای کامپیوتری پیشرفته شامل مدیریت پایگاههای داده، برنامهنویسی و اجرای محاسبات در صفحات گسترده است. برخی از ضروریترین مهارتهای کامپیوتری عبارتاند از MS Office، صفحات گسترده، ایمیل، مدیریت پایگاه داده، رسانههای اجتماعی، وب، سیستمهای سازمانی و غیره. یک هکر اخلاقی باید یک متخصص بهتماممعنای سیستمهای کامپیوتری باشد تا به عنوان یک متخصص درزمینهٔ هک و امنیت شناخته شود.

۳. مهارت های لینوکس در هک و امنیت شبکه

لینوکس جامعهای از سیستمعاملهای منبع باز یونیکس است که بر اساس هسته لینوکس ساختهشدهاند. لینوکس یک سیستمعامل رایگان و منبع باز است و کد منبع را در آن میتوان تغییر داد و تحت مجوز عمومی گنو در اختیار هرکسی تجاری یا غیرتجاری قرارداد. دلیل اصلی یادگیری لینوکس برای یک هکر اخلاقی این است که ازنظر امنیتی، لینوکس از هر سیستمعامل دیگری امنتر است.

این بدان معنا نیست که لینوکس ۱۰۰ درصد امن است، بلکه بدافزارهایی نیز برای آن وجود دارد، اما کمتر از هر سیستمعامل دیگری آسیبپذیر است و بنابراین نیازی به نرمافزار آنتیویروس ندارد. از طرفی دیگر لینوکس یک سیستمعامل سازگار باهمهی زبانهای برنامهنویسی هک و امنیت است و بیش از هر سیستمعامل دیگری از آن برای کارهای تست نفوذ و نفوذ استفاده میشود. بنابراین در هر صورت لینوکس سیستم عامل محبوبی میان جامعه هک و امنیت است.

۴. مهارت ها و زبان های برنامهنویسی برای هک و امنیت

یکی دیگر از مهارتهای مهم برای وارد شدن به دنیای هک و امنیت، مهارتهای برنامهنویسی است. قبل از نوشتن کد، باید بهترین زبان برنامهنویسی را برای برنامهنویسی خود انتخاب کند. در اینجا فهرستی از زبانهای برنامهنویسی مورداستفاده در حوزه هک و امنیت آورده شده است.

- پایتون: مهمترین زبان برنامه نویسی هک و امنیت شبکه

- SQL

- زبان برنامهنویسی C

- جاوا اسکریپت

- PHP

- زبان برنامهنویسی C++

- زبان برنامهنویسی جاوا

- زبان برنامهنویسی Ruby

- زبان برنامهنویسی پرل

هماکنون نزدیک به ۸۰ درصد از افرادی که درزمینهٔ هک و امنیت شبکه و سیستم کار میکنند، از زبان برنامهنویسی پایتون استفاده میکنند. پایتون با کتابخانههای متعدد و پرکاربردی که دارد بیش از هر زبان دیگری خود را در میان متخصصین هک و امنیت و همچنین هکرها محبوب کرده است.

پیشنهاد مطالعه: مسیر یادگیری هک با پایتون

۵. دانش اولیه سختافزار برای هک و امنیت

سختافزار کامپیوتر شامل بخشهای فیزیکی کامپیوتر مانند واحد پردازش مرکزی (CPU)، نمایشگر، ماوس، صفحهکلید، حافظه ذخیرهسازی اطلاعت کامپیوتر، کارت گرافیک، کارت صدا، بلندگوها و مادربرد و غیره است. در مقابل، نرمافزار مجموعهای از دستورالعملهایی که میتوانند توسط سختافزار ذخیره و اجرا شوند. برای مثال، فرض کنید شخصی میخواهد ماشینی را هک کند که توسط کامپیوتر کنترل میشود. اول، او باید در مورد دستگاه یا نحوه عملکرد اپن بداند. در آخر، او باید به رایانهای که دستگاه را کنترل میکند دسترسی پیدا کند. اکنون، دستگاه دارای یک سیستم امنیتی نرمافزاری بسیار خوب خواهد بود.

با این حال، هکرها زیاد به امنیت سختافزار اهمیتی نمیدهند، ولی از نحوه کار آنها به خوبی آگاه هستند. اگر کسی در مورد سختافزار نمیداند، پس چگونه میداند که مادربرد چگونه کار میکند، چگونه USB ها دادهها را منتقل میکنند، یا CMOS یا BIOS چگونه باهم کار میکنند و غیره؟ بنابراین برای تبدیلشدن به یک هکر اخلاقی یا یک متخصص هک و امنیت، باید دانش سختافزاری اولیه را نیز داشته باشید.

۶. مهندسی معکوس

مهندسی معکوس فرآیند بازیابی طراحی، مشخصات موردنیاز و عملکردهای یک شبکه یا سیستم از تجزیهوتحلیل کد آن است. هدف مهندسی معکوس تسریع کار تعمیر و نگهداری از طریق بهبود قابلیت درک یک سیستم و تولید اسناد لازم برای یک سیستم قدیمی است. درواقع مهندسی معکوس به موردحمله قرار دادن حمله و توانایی این کار توسط یک متخصص امنیت گفته میشود.

در هک و امنیت مهندسی معکوس بهطور گستردهای مورداستفاده قرار میگیرد تا اطمینان حاصل شود که سیستم فاقد هرگونه نقص امنیتی یا آسیبپذیری اساسی است. این کار به قوی کردن سیستم کمک میکند و درنتیجه از آن در برابر هکرها و نرمافزارهای جاسوسی محافظت میکند. برخی از توسعهدهندگان حتی تا آنجا پیش میروند که سیستم خود را برای شناسایی آسیبپذیریها هک میکنند – سیستمی که از آن بهعنوان هک اخلاقی یاد میشود.

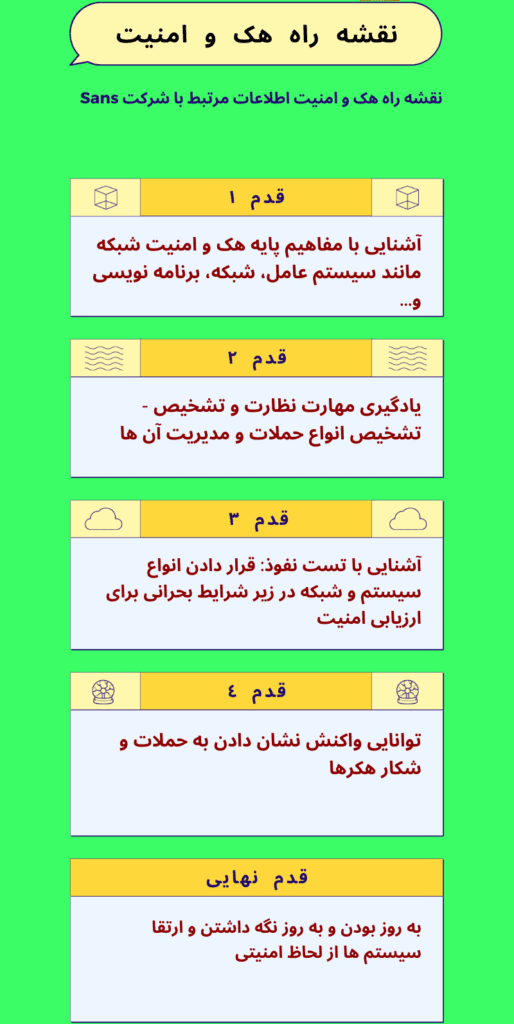

نقشه راه کلی وارد شدن به دنیای هک و امنیت

برای آنکه شما به یک هکر، البته یک هکر اخلاقی تبدیل شوید نیاز به یک نقشه راه دارید که بتوانید مسیر خود را در این حوزه پرطرفدار پیدا کنید. بهصورت کلی نقشه راه حوزه هک و امنیت بهصورت زیر تعریف خواهد شد، این مراحل بهصورت سلسله مراتبی است و هرکدام بهصورت تخصصی باید بررسی شود.

این نقشه راه هک و امنیت، مختص شرکت Sans است که یکی از معتبرترین شرکتهای امنیت اطلاعت است و درزمینهٔ هک و امنیت شبکه در دنیا معروف است. همچنین این شرکت دورههای بسیار ایده آلی در شاخههای حوزه هک و امنیت ارائه میدهد. بهصورت کلی نقشه راه تبدیلشدن به یک متخصص هک و امنیت مطابق با دیاگرام بالا است: در مرحله اول شما باید به موارد زیر بپردازید:

- آشنایی با مفاهیم پایه هک و امنیت

- یادگیری نظارت و تشخیص حملات

- توانایی انجام تست نفوذ در حوزه هک و امنیت

- یادگیری نحوه واکنش به حملات در حوزه هک و امنیت

در مرحله اول لازم است که ما با مفاهیم پایه هک و امنیت آشنا باشیم سپس در مراحل بعدی به سراغ سه موراد بالا خواهیم رفت و هرکدام را باید اصولی یاد بگیریم. البته خود این مراحل بالا شامل پیجیدگی ها و سلسه مراتب هایی هستند که یک متخصص هک و امنیت باید با آنها به خوبی آشنا باشد.

مفاهیم پایه هک و امنیت شامل چه مواردی است؟

در نقشه راه هک و امنیت اولین قدمی که شما برمیدارید این است که یک دید کلی از موضوع به دست آورید. این دید کلی با آگاهی از موارد پایین به دست میآید که مهمترین آنها عبارتاند از:

- یادگیری لینوکس و ویندوز پایه

- آشنایی با مفاهیم سیستمعامل

- آشنایی با شبکهسازی و مبانی مانند HTTP، TCP/IP و غیره.

- تسلط به پایتون و اسکریپت نویسی اولیه

- آشنایی با آسیبپذیریها و سوءاستفادههای رایج

- آشنایی با انواع بدافزارها و اکسپلویت ها در زمینه هک و امنیت اطلاعات

- آشنایی با فنآوریهای وب مانند PHP، جاوا اسکریپت و غیره

- یک فرد بهعنوان متخصص هک و امنیت باید حداقل به یکزبان برنامهنویسی مسلط باشد. این زبان میتواند پایتون، جاوا، روبی و غیره باشد. اما پایتون مهترین زبان برنامه نویسی در حوزه هک و امنیت است.

- آشنایی با مفاهیم رمزنگاری

موارد بالا جزء مهمترین تخصصهای یک فرد بهعنوان یک هکر اخلاقی است و مهمتر از اینها بهروز بودن و آشنایی با بروزترین تکنولوژیهای حوزه کامپیوتر نیز از اهمیت بالایی برخوردار است.

دوره هک و امنیت پایه Security Essentials

این دوره شامل صفرتا صد هک و امنیت است و یکی از بهترین دورههایی است که در سطح بینالمللی اعتبار دارد. این دوره مؤثرترین گامها برای جلوگیری از حملات و شناسایی دشمنان را با تکنیکهای عملی به شما آموزش میدهد که میتوان بهمحض بازگشت به کار از آنها استفاده کرد. نکات و ترفندهایی را یاد خواهید گرفت که به شما کمک میکند درنبرد با طیف وسیعی از دشمنان سایبری که میخواهند به محیط شما آسیب برسانند پیروز شوید.

چه درزمینهٔ امنیت اطلاعت تازهکار باشید و چه یک متخصص مجرب با تمرکز تخصصی باشید، این دوره هک و امنیت مهارتها و تکنیکهای ضروری امنیت اطلاعت را که برای محافظت و ایمنسازی داراییهای اطلاعت و فناوری حیاتی شما، چه در محل و چه در فضای ابری نیاز دارید، ارائه میدهد. دوره هک و امنیت پایه همچنین به شما آموزش میدهد که چگونه بهطور مستقیم مفاهیم آموختهشده را در یک استراتژی دفاعی عملی درزمینهٔ هک وامنیت را به کار ببرید.

دوره هک و امنیت پایه Hacker Techniques

این دوره نیز یکی دیگر از دورههای برجسته شرکت هک و امنیت Sans است که برای مبتدیها و حتی کارشناسان ارشد هک و امنیت نیز توصیه میشود.

در این دوره هک و امنیت شبکه، یاد خواهید گرفت که چگونه یک رویکرد پویا برای پاسخ به حملهها را بهصورت گامبهگام اعمال کنید. با استفاده از شاخصهای سازش، گامهایی را تمرین میکنید تا بهطور مؤثر به نقضهای تأثیرگذار بر ویندوز، لینوکس و پلتفرمهای ابری پاسخ دهید. شما میتوانید مهارتها و تجربیات عملی بهدستآمده در این دوره را بهصورت شخصی پیادهسازی کنید و تکنیکهای ناب هک و امنیت شبکه و سیستم را یاد بگیرید.

نظارت و تشخیص

نظارت بر تهدیدات امنیت سایبری فرآیند شناسایی تهدیدات سایبری و نقض دادهها را بیان میکند که یک متخصص هک و امنیت باید به آن مسلط باشد. نظارت بر زیرساختهای فناوری اطلاعات بخش مهمی از مدیریت ریسک سایبری است که سازمانها را قادر میسازد حملات سایبری را در مراحل ابتدایی شناسایی کرده و قبل از ایجاد آسیب و اختلال به آنها پاسخ دهند.

درحالیکه فناوری امنیتی پیشگیرانه قادر به تهدیدهای مبتنی بر امضای شناختهشده است و بسیاری از تهدیدها را شناسایی میکند، اما نظارت بر تهدیدات امنیت سایبری برای شناسایی تهدیدهای پیچیده موردنیاز است. نظارت مستمر امنیت سایبری در هک و امنیت به سازمانها کمک میکند که:

- طیف وسیعتری از تهدیدات را شناسایی کنند.

- زمان پاسخگویی به حملات را کاهش دهند.

دوره های نظارت و تشخیص در شبکه

در زیر دو دوره از شرکت Sans درزمینهٔ تشخیص و نظارت معرفیشده است که یکی از بهترین دورهها در سطح بینالملل درزمینهٔ هک و امنیت در بخش تشخیص هستند.

دوره تشخیص و نظارت Intrusion Detection

این دوره تشخیص یکی از مهمترین دورههایی است که در حرفه هک و امنیت اطلاعت خودخواهید گذراند. درحالیکه دانشجویان دوره آن را بهعنوان سختترین کلاسی که تابهحال شرکت کردهاند توصیف میکنند، آنها همچنین میگویند که این کلاس باارزشترین بوده است.

این دوره تشخیص و نظارت درزمینهٔ هک و امنیت اطلاعت برای افرادی نیست که صرفاً به دنبال درک هشدارهای تولیدشده توسط یک سیستم تشخیص نفوذ (IDS) هستند. این دوره برای افرادی است که میخواهند عمیقاً آنچه را که امروز در شبکه آنها اتفاق میافتد درک کنند و مشکوک هستند که اتفاقات بسیار جدی در حال حاضر در حال رخ دادن هستند که هیچیک از ابزارهای آنها به آنها نمیگویند. اگر میخواهید بتوانید فعالیتهای روز صفر را در شبکه خود قبل از افشا پیدا کنید، قطعاً این دوره برای شما یکی از بهترین دورههای هک و امنیت اطلاعت خواهد بود.

دوره Monitoring & Operations

یکی دیگر از بهترین دورههای شرکت Sans درزمینهٔ هک و امنیت اطلاعت مرتبط با زمینه کارت تشخیص و نظارت است. در این دوره معماری امنیتی قابل دفاع، نظارت بر امنیت شبکه (NSM)/تشخیص و کاهش مستمر (CDM)/و نظارت مستمر امنیت (CSM) آموزش دادهشده است، در این دوره هک و امنیت به بهترین وجه سازمان شما یا مرکز عملیات امنیتی (SOC) را برای تجزیهوتحلیل تهدیدها و شناسایی ناهنجاریها آماده میکند. نتیجه این رویکرد پیشگیرانه جدید، تشخیص زودهنگام یک نفوذ یا خنثی کردن موفقیتآمیز تلاشهای مهاجمان بهطورکلی خواهد بود.

عملیات دفاع سایبری

جرائم سایبری از خرابی و اختلال انداختن در سرورها و شبکهها یا هدف قرار دادن شرکتهای بزرگ و مشاغل کوچک و یا هک مستقیم کاربران عادی در حال حرکت است. دفاع سایبری قبلاً دغدغه شرکتهای بزرگ و سازمانهای دولتی بود، نه افراد عادی؛ اما اکنون نسل جدیدی از هکرها در حوزه هک و امنیت وجود دارند که گوشی هوشمند، پرداختهای کارت اعتباری و دادههای شخصی ذخیرهشده توسط شرکتهای کوچک تا متوسط را هدف قرار میدهند. یک متخصص هک و امنیت باید با انواع روشهای دفاع سایبری برای جلوگیری از این حملات آگاه باشد.

دفاع سایبری همهچیز در مورد دادن توانایی به یکنهاد برای خنثی کردن حملات سایبری در حال حرکت از طریق امنیت سایبری است. این کار شامل تمام فرآیندها و اقداماتی است که از یک شبکه، دادهها و گرههای آن در برابر دسترسی یا دستکاری غیرمجاز محافظت میکند. متداولترین فعالیتهای دفاع سایبری در هک و امنیت عبارتاند از:

- نصب یا نگهداری زیرساختهای سختافزاری و نرمافزاری که از هکرها جلوگیری میکند

- تجزیهوتحلیل، شناسایی و اصلاح آسیبپذیریهای سیستم

- اجرای بیدرنگ راهحلهایی باهدف انتشار حملات

- بازیابی از حملات سایبری نیمهکاره یا کاملاً موفقیتآمیز

دوره های دفاع سایبری درزمینهٔ هک و امنیت اطلاعت

در زیر دوتا از بهترین دورههای دفاع سایبری درزمینهٔ هک وامنیت آورده شده است که شرکت Sans آن را ارائه داده است. این دورهها شامل صفرتا صد دفاع سایبری در حوزه هک و امنیت هستند.

دوره Blue Team Fundamentals

دانش جویان این دوره مراحل عملیات امنیتی زیر را در این دوره دفاع سایبری یاد خواهند گرفت: چگونه دادهها جمعآوری میشوند، کجا جمعآوری میشوند و چگونه تهدیدها در آن دادهها شناسایی میشوند. این دوره عمیقاً به تاکتیکهای تریاژ درزمینهٔ هک و امنیت سایبری و بررسی رویدادهایی که بهعنوان مخرب شناسایی میشوند و همچنین نحوه اجتناب از اشتباهات رایج و انجام تجزیهوتحلیل مستمر باکیفیت بالا میپردازد. دانش جویان در این دوره با عملکرد محبوبترین پروتکلها و نحوه شناسایی فایلهای آلوده و همچنین حملات درون میزبانها و دادههای شبکهشان آشنا میشوند.

این دوره آموزش عملی را با استفاده از یک محیط SOC شبیهسازیشده با یک مجموعه ابزار واقعی و کاملاً یکپارچه به کار میگیرد که شامل:

- اطلاعات امنیتی و مدیریت رویداد (SIEM)

- سیستم ردیابی و مدیریت حوادث

- یک پلتفرم اطلاعاتی تهدید

- ضبط و تجزیهوتحلیل بستهها

- ابزارهای اتوماسیون

دوره دفاع سایبری Open-Source Intelligence

اینیک دوره پایه هک و امنیت در جمعآوری اطلاعت منبع باز (OSINT) است که موضوع مهمی درزمینهٔ وب گردی و هک و امنیت اطلاعت است. درحالیکه این دوره یک نقطه ورود برای افرادی است که میخواهند در مورد OSINT بیاموزند، مفاهیم و ابزارهای آموزش دادهشده کمی تخصصی هستند. هدف این دوره این است که دانشجویان دانشپایهای درزمینهٔ های دفاع سایبری، تحلیلگر اطلاعت تهدید، بازرس خصوصی و غیره را بهبود ببخشند.

بسیاری از مردم تصور میکنند که استفاده از موتور جستجوی اینترنتی موردعلاقهشان برای یافتن دادههایی که برای انجام کارشان نیاز دارند کافی است، بدون اینکه متوجه باشند که بیشتر اینترنت توسط موتورهای جستجو ایندکس نمیشود و بخش بزرگی از آن در دارک وب و دیپ وب قرار دارد.

این دوره در حوزه هک و امنیت روشهای مؤثری را برای یافتن دادههای بدون پیوند به دانشجویان آموزش میدهد. شما مهارتها و تکنیکهای دنیای واقعی را برای جستوجوی حجم عظیم دادههای موجود در اینترنت خواهید آموخت. همچنین هنگامیکه این اطلاعت را در اختیاردارید، این دوره ایده آل درزمینهٔ هک و امنیت به شما نشان میدهد که چگونه از تأیید آن اطمینان حاصل کنید، چگونه آنچه را که جمعآوری کردهاید تجزیهوتحلیل کنید.

توانایی انجام تست نفوذ برای متخصص هک و امنیت

تست نفوذ تلاش میکند تا از ضعفها یا آسیبپذیریها در سیستمها، شبکهها، منابع انسانی یا داراییهای فیزیکی استفاده کند تا اثربخشی کنترلهای امنیتی را آزمایش کند. توانایی انجام آزمایش یا تست نفوذ به شبکهها و سیستمها یکی از فاکتورهای تبدیلشدن به یک متخصص هک و امنیت برای آزمودن سیستمها است.

انواع مختلف تستهای نفوذ شامل خدمات شبکه، برنامههای کاربردی، سمت مشتری، شبکههای بیسیم، مهندسی اجتماعی و فیزیکی است. آزمایش نفوذ در حوزه هک و امنیت ممکن است بهصورت خارجی یا داخلی برای شبیهسازی بردارهای حمله مختلف انجام شود. بسته به اهداف هر آزمایش، یک آزمایشکننده نفوذ ممکن است از محیط و سیستمهایی که قصد نقض اپن رادارند، اطلاعت قبلی داشته باشد یا نداشته باشد. این بهعنوان تست نفوذ جعبه سیاه، جعبه سفید و جعبه خاکستری طبقهبندی میشود.

پیشنهاد مطالعه: آشنایی با نرم افزارهای تست نفوذ

دوره های تشخیص نفوذ درزمینهٔ هک و امنیت اطلاعت

دورههای زیادی برای تشخیص نفوذ در هک و امنیت تعریفشده است. ما در این مقاله به سه تا از مهمترین دورههای تشخیص نفوذ که بازهم مربوط به شرکت Sans هستند اشاره میکنیم.

دوره تشخیص نفوذ Networks در هک و امنیت

این دوره با پوشش جامع ابزارها، فنها و متدولوژیها برای تست نفوذ شبکه، واقعاً شمارا برای انجام تست نفوذ با ارزش مرحلهبهمرحله و پایان به انتها آماده میکند. هر سازمانی به پرسنل امنیت اطلاعت ماهر نیاز دارد که بتوانند آسیبپذیریها را بیابند و اثرات آنها را کاهش دهند و کل این دوره بهطور ویژه طراحیشده است تا شمارا برای آن نقش آماده کند.

این دوره مشهور درزمینهٔ هک و امنیت شبکه با برنامهریزی، محدوده و شناسایی مناسب شروع میشود، سپس به عمق اسکن، بهرهبرداری هدف، حملات رمز عبور، حملات دامنه ویندوز و Azure AD (اکتیو دایرکتوری)، با بیش از ۳۰ آزمایشگاه عملی دقیق میپردازد. این دوره مملو از نکات کاربردی و واقعی از برخی از بهترین تسترهای نفوذ جهان است که به شما کمک میکند کار خود را ایمن، کارآمد و ماهرانه انجام دهید.

دوره تشخیص نفوذ Web Apps

برنامههای کاربردی وب نقشی حیاتی در هر سازمان مدرن ایفا میکنند؛ اما اگر سازمان شما بهدرستی برنامههای وب خود را آزمایش و ایمن نکند، دشمنان میتوانند این برنامهها را به خطر بیندازند، به عملکرد کسبوکار آسیب برسانند و دادهها را سرقت کنند. متأسفانه، بسیاری از سازمانها با این تصور اشتباه کار میکنند که یک اسکنر امنیتی برنامههای وب بهطور قابلاعتمادی نقصهای سیستمهایشان را کشف میکند.

این دوره هک و امنیت در وب اپلیکیشن ها به دانشجویان کمک میکند تا فراتر از اسکن دکمهای به تست نفوذ حرفهای، کامل مسلط شوند. دانشجویان دوره به ایرادات رایج برنامههای وب و همچنین نحوه شناسایی و بهرهبرداری از آنها باهدف نشان دادن تأثیر بالقوه کسبوکار پی خواهند برد. در طول مسیر، دانشجویان یک فرآیند آزمایششده و قابل تکرار را دنبال میکنند تا بهطور مداوم نقصها را پیدا کنند. متخصصان امنیت اطلاعت اغلب با کمک به سازمانها در درک ریسک ازنظر شرایط مرتبط با تجارت مشکلدارند. اگر سازمانی ریسک را جدی نگیرد و از اقدامات متقابل مناسب استفاده نکند، اجرای هکهای عالی ارزش کمی دارد.

هدف این دوره هک و امنیت اطلاعت در وب اپلیکیشن ها ایمنسازی بهتر سازمانها از طریق تست نفوذ است و نهفقط نشان دادن مهارتهای هک است. این دوره به دانشآموزان کمک میکند تا تأثیر واقعی نقصهای برنامه وب را نهتنها از طریق بهرهبرداری، بلکه از طریق مستندسازی و گزارش دهی مناسب نشان دهند.

تست نفوذ تخصصی

همانطور که گفتیم تست نفوذ روشی برای ارزیابی امنیت زیرساخت فناوری اطلاعت با تلاش ایمن برای سوءاستفاده از آسیبپذیریهایی است که ممکن است در سیستمهای عامل، پیکربندیهای نامناسب، خطاهای برنامه یا رفتار کاربر نهایی وجود داشته باشد؛ اما تست نفوذ تخصصی تلاشی است برای آزمایش کارایی اقدامات امنیتی و کشف هرگونه سوءاستفاده بالقوه یا درپشتی که ممکن است در سیستمهای کامپیوتری وجود داشته باشد؛ که هکرها و مجرمان سایبری میتوانند دسترسی غیرمجاز داشته باشند یا فعالیتهای مخرب انجام دهند.

علاوه بر این، تست نفوذ تخصصی یک ابزار پیشرفته برای شناسایی، تجزیهوتحلیل و تنظیم محدودیتهای حفاظتی برای زیرساخت فناوری اطلاعت است تا از جبران خسارات مالی در برابر فعالیتهای مخرب جلوگیری کند. منظور از توانایی انجام تست نفوذ تخصصی برای یک متخصص هک و امنیت، توانایی آزمودن سیستمهای کاملاً تخصصی است که ممکن است یک شرکت اپن سیستم را داشته باشد.

دوره های تخصصی تشخیص نفوذ

درزمینهٔ تشخیص نفوذ تخصصی دورهها و کورس های زیادی برگزارشده است؛ اما مهمترین آنها مرتبط با شرکت Sans است که یکی از پیشرفتهترین شرکتهای امنیت اطلاعت در سراسر دنیا است. ازجمله مهمترین دورە های تشخیص نفوذ تخصصی که آنها ارائه دادهاند شامل:

- دوره تشخیص نفوذ تخصصی در شبکه

- دوره تشخیص نفوذ تخصصی در وب اپلیکیشن ها

- دوره تشخیص نفوذ تخصصی در شبکههای بیسیم

- دوره تشخیص نفوذ تخصصی در سیستمهای ابری

- دوره تشخیص نفوذ تخصصی با پایتون

واکنش به حملات و شکار تهدید

شکار تهدید فرآیندی است که یک تحلیلگر باتجربه امنیت سایبری با استفاده از تکنیکهای دستی یا مبتنی بر ماشین برای شناسایی حوادث امنیتی یا تهدیدهایی که در حال حاضر روشهای تشخیص خودکار مستقرشده است، استفاده میکند. برای موفقیت در شکار تهدید برای متخصصین هک و امنیت، تحلیلگران باید بدانند که چگونه ابزارهای خود را برای یافتن خطرناکترین تهدیدها ترغیب کنند.

آنها همچنین به دانش کافی در مورد انواع مختلف بدافزارها، سوءاستفادهها و پروتکلهای شبکه نیاز دارند تا حجم زیادی از دادهها شامل گزارشها، ابر دادهها و دادههای بسته (PCAP) را هدایت کنند.

روشهای شکار تهدید

روشهای شکار تهدید در زمینه هک و امنیت بسیار متنوع هستند و در دستههای زیادی مانند:

- هوش محور

- هدف محور

- تکنیک محور

قرار میگیرند که هرکدام از آنها کاربرد مختلف خودشان را در حوزه هک و امنیت شبکهدارند.

هوش محور:

در میان تاکتیکهای شکار تهدید، شکار مبتنی بر هوش بهشدت در شکارهای ساختاریافته استفاده میشود و یک روش محبوب میان متخصصین هک و امنیت است. این نوع شکار حول گزارشهای اطلاعاتی تهدید میچرخد که اغلب شامل بهرهبرداری فعال است.

متخصصین امنیت، زمانی که از این فعالیت آگاه شوند، فرضیه خود را میسازند و شکار خود را برنامهریزی میکنند. شکارهای هوش محور بر اساس شاخصها ساخته نمیشوند، در عوض، این شکارها به دنبال رفتارهای خاص بازیگران و ابزار آنها کار میکند.

هدف محور:

یکی دیگر از رایجترین تاکتیکهای شکار تهدید در هک و امنیت شبکهها و سیستمها، شکار هدف محور است. این تاکتیکی است که تصدیق میکند که تیمهای شکار زمان و منابع محدودی دارند. این نوع شکار بر اساس اهداف احتمالی، دشمنان را در اولویت قرار میدهد. این تکنیک اغلب شامل سیستمهای احراز هویت، مخازن دادهها و زیرساختهای مبتنی بر ابر میشود. این نوع شکار به سازمانها این امکان را میدهد که بهطور مؤثر از منابع محدود استفاده کنند و یک متخصص هک و امنیت شبکه باید به آن مسلط باشد.

تکنیک محور:

شکار تکنیک محور یکی دیگر از رایجترین تاکتیکهای شکار تهدید در حوزه هک و امنیت است. این روشی است که بر روی یک تکنیک حمله خاص تمرکز دارد. این فنها اغلب بر اساس چارچوب MITER ATT&CK هستند. انتخاب تکنیک به عوامل مختلفی ازجمله کاربرد تکنیک در محیط بستگی دارد. این تاکتیک برای شکار تهدیدهای پنهان در یک محیط کاملاً مفید است.

دوره های شکار تهدید در هک و امنیت اطلاعت

مانند سایر شاخههای هک و امنیت، شرکت Sans برای شکار مهاجمان و کلاً برای واکنش به حملات دورهها و کورس های بسیار ایده آلی ارائه کرده است که در اینجا به مهمترین دوره های شکار تهدید در هک و امنیت اشاره میکنیم.

دوره Windows Forensics

Windows Forensic Analysis بر ایجاد دانش عمیق ردیابی جرائم سایبری در مورد سیستمعاملهای Microsoft Windows تمرکز دارد. شما با این دوره یاد خواهید گرفت که چگونه دادهها را در سیستمهای ویندوز بازیابی، تجزیهوتحلیل و احراز هویت کنید، فعالیتهای کاربر در شبکه خود را ردیابی کنید و یافتهها را برای استفاده در واکنش به حادثه، تحقیقات داخلی، تحقیقات سرقت مالکیت معنوی و دعاوی مدنی یا کیفری سازماندهی کنید.

شما پس از گذراندن این دوره میتوانید ابزارهای امنیتی را تأیید کنید، ارزیابیهای آسیبپذیری را افزایش دهید، تهدیدات داخلی را شناسایی کنید، هکرها را ردیابی کنید و سیاستهای امنیتی را بهبود بخشید. چه بدانید چه ندانید، ویندوز در سکوت حجم باورنکردنی از اطلاعت شما و کاربرانتان را ضبط میکند.

دوره Advanced IR & Threat Hunting

این دوره درزمینهٔ هک و امنیت بهصورت عمیق پاسخگویی به حادثه و شکار تهدید به پاسخدهندگان و تیمهای شکار تهدید مهارتهای پیشرفتهای برای شکار، شناسایی، مقابله و بازیابی از طیف گستردهای از تهدیدات در شبکههای سازمانی، ازجمله سندیکاهای جنایت سازمانیافته و مافیاهای سایبری را ارائه میدهد. Advanced Incident Response and Threat Hunting با ارائه تاکتیکها و تکنیکهای واکنش عملی به حادثه و شکار تهدیدها میپردازد.

دوره Network Forensics

این دوره ابزارها، فناوری و فرآیندهای موردنیاز برای ادغام منابع شواهد شبکه در تحقیقات شمارا با تمرکز بر کارایی و اثربخشی پوشش میدهد. شما یک جعبهابزار کامل و مطلق را برای شکار تهدیدات با این دوره به دست خواهید آورد. در این دوره هک و امنیت شبکه طیف کاملی از شواهد شبکه پوشش دادهشده است، ازجمله تجزیهوتحلیل NetFlow سطح بالا، کالبد شکافی مبتنی بر pcap سطح پایین، بررسی گزارش شبکه کمکی و موارد دیگر.

این دوره نحوه استفاده از دستگاههای زیرساختی موجود را که ممکن است حاوی ماهها یا سالها شواهد ارزشمند باشند و همچنین نحوه کار با پلتفرمهای جمعآوری جدید در حین وقوع حادثه را پوشش میدهد.

دوره های آموزش هک و امنیت مکتب خونه

مکتب خونه به عنوان یکی از برترین پلتفرمهای آموزش فارسی حاوی انواع دوره آموزش هک و امنیت است. در دورههای آموزش امنیت و هک مکتب خونه کاربران اصول دنیای امنیت شبکههای کامپیوتری را آموزش میبینند و با آن آشنا خواهند شد. هم اکنون میتوانید از طریق صفحه آموزش امنیت شبکه انواع دورههای هک و امنیت مکتب خونه را ببینید.

جایگاه شغلی متخصص امنیت

متخصصان هک و امنیت رایانه متخصصان فناوری اطلاعت هستند که از مهارتهای خود برای جلوگیری از حملات سایبری به سیستمهای اطلاعاتی شرکتها استفاده میکنند. آنها سیستمهای امنیتی را پیادهسازی و نگهداری میکنند، به نقض حریم خصوصی پاسخ میدهند و کارکنان را در مورد پروتکلهای امنیتی آموزش میدهند. هماکنون این شغل متخصص هک و امنیت یکی از پرطرفدارترین شاخههای شغلی در حوزه کامپیوتر و فنآوری اطلاعت است.

این موقعیت شامل درک و برداشتن گامهایی برای کاهش خطرات مرتبط با جمعآوری، ذخیره و انتقال دادهها در یک محیط تجاری است. از شما بهعنوان یک متخصص هک و امنیت انتظار میرود اقدامات امنیتی را تنظیم کنید که به جلوگیری از نقض امنیت کمک میکند و همچنین هرگونه شکافی که رخ میدهد را تجزیهوتحلیل کنید. برای یک فرد بهعنوان متخصص هک و امنیت لازم است که گواهینامههای ceh یا سایر گواهینامههای معتبر درزمینهٔ هک و امنیت را کسب کند تا بهصورت حرفهای و قانونی مسئول امنیت اطلاعت یک سازمان را به عهده بگیرد. در ادامه با گواهینامه ceh آشنا میشویم.

مسئولیت های شغلی متخصص امنیت اطلاعت

- تجزیهوتحلیل سیستمهای امنیتی موجود و ارائه توصیههایی برای تغییرات یا بهبود

- در صورت بروز شکاف امنیتی، گزارشها و برنامههای عملیاتی را تهیه کند

- سازماندهی و انجام آزمایشها و تستهای نفوذ معماری امنیتی موجود

- ارتقا سیستمها ازلحاظ امنیتی برای روز ماندن

- ارتباط با کارکنان سیستم ازلحاظ امنیتی

- کسب دانش فنی را از طریق آموزش مداوم و بهروز

- بهروزرسانیهای سیستم و رفع باگهای امنیتی

- و…

مدیر امنیت اطلاعت

مدیریت امنیت اطلاعت مجموعهای از رویهها و ابزارهایی است که توسط یک سازمان برای کمک به محافظت و ایمنسازی تمام دادهها و سرورهای متعلق به سازمان حوزه هک و امنیت اقتباس شده است. همانطور که سازمانها بهطور فزایندهای کسبوکار خود را بهصورت آنلاین و در دستگاههای تلفن همراه انجام میدهند، تعداد سرقتهای امنیتی که دادههای حساس را هدف قرار میدهند نیز در حال افزایش است.

مدیریت امنیت در هر شبکه، اعم از عمومی یا خصوصی، مجموعهای از سیاستها و رویههای معمولی است که توسط سیستم شبکه برای محافظت از شبکه خود در برابر دسترسی غیرمجاز، محرومیت از سرویس کامپیوتری، وقفه در اجرا و غیره بهعنوان مدیریت امنیت شبکه شناخته میشود.

هک و امنیت در ابر

امنیت ابری در حوزه هک و امنیت محافظت از دادههای ذخیرهشده آنلاین از طریق پلتفرمهای رایانش ابری در برابر سرقت، نشت و حذف است. روشهای تأمین امنیت ابری شامل فایروالها، تست نفوذ، مبهم سازی، توکنسازی، شبکههای خصوصی مجازی (VPN) و اجتناب از اتصالات اینترنتی عمومی است. امنیت ابری نوعی امنیت سایبری در زمینه هک و امنیت به حساب می آید.

امنیت ابر در حوزه هک و امنیت برای بسیاری از کاربرانی که نگران امنیت دادههایی هستند که در فضای ابری ذخیره میکنند، ضروری است. آنها بر این باورند که دادههای آنها در سرورهای محلی خود امنتر است، جایی که احساس میکنند کنترل بیشتری بر دادهها دارند؛ اما دادههای ذخیرهشده در فضای ابری ممکن است امنتر باشند، زیرا ارائهدهندگان خدمات ابری از تدابیر امنیتی برتر برخوردار هستند و کارمندان آنها متخصصان امنیتی هستند.

بسته به نوع حمله در هک و امنیت شبکه، دادههای داخلی میتوانند در برابر نقضهای امنیتی آسیبپذیرتر باشند. مهندسی اجتماعی و بدافزار میتوانند هر سیستم ذخیرهسازی داده را آسیبپذیر کنند، اما دادههای موجود در سایت ممکن است آسیبپذیرتر باشند زیرا متخصصان آن در تشخیص تهدیدات امنیتی تجربه کمتری دارند.

اقلام کلیدی در هک و امنیت ابر

- امنیت ابری بهطور گسترده به اقدامات انجامشده برای محافظت از داراییهای دیجیتال و دادههای ذخیرهشده آنلاین از طریق ارائهدهندگان خدمات ابری اشاره دارد.

- رایانش ابری ارائه خدمات مختلف از طریق اینترنت ازجمله ذخیرهسازی دادهها، سرورها، پایگاههای داده، شبکه و نرمافزار است.

- اقداماتی برای محافظت از این دادهها شامل مجوز دومرحلهای (2FA)، استفاده از VPN، توکن های امنیتی، رمزگذاری دادهها و خدمات فایروال و غیره است.

گواهینامه CEH برای حوزه هک و امنیت

CEH مخفف Certified Ethical Hacker است و مسلماً شناختهشدهترین گواهینامه موجود در EC-Council است. این گواهینامه طوری طراحیشده است تا فردی که اپن را دریافت میکند با صفرتا صد هک و امنیت آشنا باشد و بتواند بهعنوان یک متخصص امنیت، امنیت اطلاعت سازمانها را به عهده بگیرد.

گواهینامه CEH شمارا آماده میکند تا با فنها و خلاقیت هکرهای کلاهسیاه بهخوبی آشنا شوید و درعینحال شمارا به درک عمیقی از ابزارهای هک، بردارهای حمله در حال تکامل و اقدامات متقابل پیشگیرانه میرساند. مسیر تبدیلشدن به یک هکر اخلاقی معتبر با قبولی در آزمون CEH (ANSI) آغاز میشود. پس از انجام این کار، میتوانید در آزمون عملی CEH که یک امتحان عملی است شرکت کنید. زمانی که یک فرد دارای گواهینامه CEH باشد و آزمون CEH را بهطور عملی با موفقیت سپری کند، بهعنوان استاد CEH شناخته میشود.

سخن پایانی

دنیای هک و امنیت دنیای فراتر از فیلمهایی است که شما در این رابطه دیدهاید و یا شنیدهاید. امنیت اطلاعت امروزه به یکی از مهمترین حوزههای فنّاوری درزمینهٔ کامپیوتر و شبکههای کامپیوتری تبدیلشده است و هرروز هم به اهمیت اپن افزوده خواهد شد.

اگر شما به دنبال این هستید که به یک متخصص حوزه امنیت تبدیل شوید و آینده شغلی خود را با اپن تضمین کنید، لازم است که بهپیش نیازها و تخصصهایی که در بالا اشارهشده آشنا باشید. توانایی کار با ابزارها و مسلط بودن به شبکه و برنامهنویسی و بقیه مواردی که اشارهشده برای تبدیلشدن به یک متخصص امنیت و شرکت در گواهینامه CEH لازم است. همچنین طی کردن نقشه راه هک و امنیت بهصورت مرحلهبهمرحله و گذراندن دورههایی که در بالا به آنها اشاره کردیم به شما کمک میکند که به یک متخصص تمامعیار درزمینهٔ هک و امنیت اطلاعات تبدیل شوید.