این مطلب، نحوه تنظیم و پیکربندی دو روتر سیسکو برای ایجاد یک تونل VPN دائمی و امن سایت به سایت بر روی اینترنت با استفاده از پروتکل IP Security (IPSec) را نشان میدهد. در این مقاله فرض شده که هر دو روتر سیسکو دارای آدرس IP عمومی ثابت هستند. اگر میخواهید آموزش ipsec سیسکو را یاد بگیرید، مطلب زیر کمککننده خواهد بود.

آموزش ipsec سیسکو

تونلهای VPN سایت به سایت IPSec برای انتقال امن دادهها، صدا و ویدئو بین دو سایت (مانند دفاتر یا شعبات) استفاده میشود. تونل VPN بر روی شبکه عمومی اینترنت ایجاد شده و با استفاده از الگوریتمهای رمزنگاری پیشرفته رمزگذاری میشود تا محرمانگی دادههای انتقالی بین دو سایت را تضمین کند.

تونلهای VPN IPSec همچنین میتوانند با استفاده از Gre tunnel (که سرواژهی عبارت Generic Routing Encapsulation است) با IPSec پیکربندی شوند. تونلهای GRE پیکربندی و مدیریت تونلهای VPN را به طور قابل توجهی ساده میکنند. در نهایت، DMVPNها یک روند جدید VPN که انعطافپذیری زیادی ارائه میدهد و تقریباً بدون نیاز به مدیریت هستند.

ISAKMP چیست؟

ISAKMP (پروتکل مدیریت کلید و ارتباطات اینترنتی) و IPSec برای ساخت و رمزگذاری تونل VPN ضروری هستند. ISAKMP، همچنین به عنوان IKE (تبادل کلید اینترنتی) شناخته میشود. این پروتکل مذاکرهای است که به دو میزبان اجازه میدهد تا در مورد چگونگی ساخت یک انجمن امنیتی IPSec توافق کنند. مذاکره ISAKMP شامل دو مرحله است: مرحله ۱ و مرحله ۲.

مرحله ۱ اولین تونل را ایجاد کرده که پیامهای مذاکره ISAKMP بعدی را محافظت میکند. مرحله ۲ تونلی را ایجاد کرده که دادهها را محافظت میکند. سپس IPSec وارد عمل میشود تا دادهها را با استفاده از الگوریتمهای رمزنگاری رمزگذاری ننموده و خدمات احراز هویت، رمزگذاری و جلوگیری از تکرار را فراهم کند.

نیازمندیهای VPN IPSec

برای کمک به این تمرین ساده در آموزش ipsec سیسکو، آن را به دو مرحله تقسیم کردهایم که برای کارکرد تونل VPN سایت به سایت IPSec مورد نیاز است.

این مراحل عبارتند از:

- مرحلهی اول: پیکربندی ISAKMP (مرحله ۱ ISAKMP)

- مرحلهی دوم: پیکربندی IPSec (مرحله ۲ ISAKMP، ACLها، نقشه Crypto)

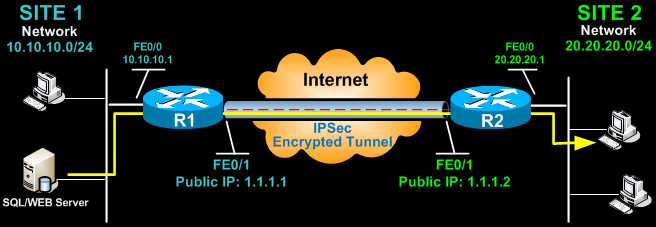

تنظیم نمونه ما بین دو شعبه یک شرکت کوچک است، اینها سایت ۱ و سایت ۲ هستند. هر دو روتر شعبه به اینترنت متصل شده و آدرس IP ثابت توسط ISP خود اختصاص داده شده دارند. همانطور که در نمودار نشان داده شده است:

توجه داشته باشید که سایت ۱ با یک شبکه داخلی ۱۰.۱۰.۱۰.۰/۲۴ پیکربندی شده است، در حالی که سایت ۲ با شبکه ۲۰.۲۰.۲۰.۰/۲۴ پیکربندی شده است. هدف این است که هر دو شبکه LAN را به طور امن متصل کرده و ارتباط کامل بین آنها را بدون هیچ محدودیتی فراهم کنیم.

پیکربندی ISAKMP (IKE) – (مرحله ۱ ISAKMP)

IKE تنها برای ایجاد انجمنهای امنیتی (SAs) برای IPSec وجود دارد. قبل از اینکه بتواند این کار را انجام دهد، IKE باید یک رابطه SA (یک SA ISAKMP) را با همتای خود مذاکره کند.

برای شروع، روی روتر سایت ۱ (R1) کار میکنیم.

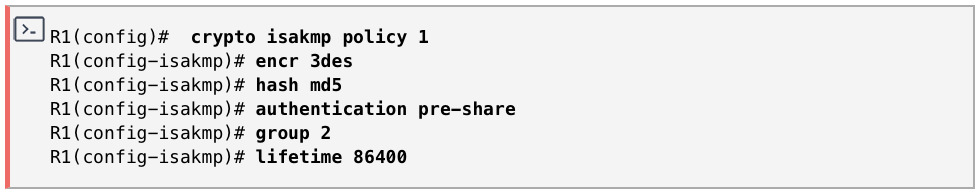

اولین قدم، پیکربندی یک سیاست مرحله ۱ ISAKMP است:

دستورات فوق موارد زیر را تعریف میکنند (به ترتیب فهرست):

- 3DES – روش رمزنگاری برای مرحله ۱.

- MD5 – الگوریتم هشینگ

- Pre-share – استفاده از کلید پیشاشتراکی به عنوان روش احراز هویت

- گروه ۲ – گروه دیفی- هلمن مورد استفاده

- ۸۶۴۰۰ – مدت زمان عمر کلید جلسه. به صورت کیلوبایت (پس از x مقدار ترافیک، کلید را تغییر دهید) یا ثانیه بیان شده است. مقدار تنظیم شده مقدار پیشفرض است.

باید توجه داشته باشیم که سیاست مرحله ۱ ISAKMP به صورت جهانی تعریف شده است. این بدان معنی است که اگر پنج سایت از راه دور مختلف داشته باشیم و پنج سیاست مرحله ۱ ISAKMP مختلف را پیکربندی کنیم (یکی برای هر روتر راه دور)، هنگامی که روتر ما سعی میکند یک تونل VPN با هر سایت مذاکره کند، تمام پنج سیاست را ارسال کرده و از اولین تطابقی که توسط هر دو انتها پذیرفته شده است، استفاده خواهد کرد.

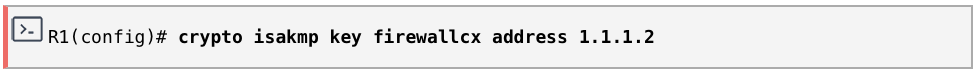

در مرحله بعد، قصد داریم یک کلید پیشاشتراکی برای احراز هویت با همتای خود (روتر R2) با استفاده از دستور زیر تعریف کنیم:

کلید پیشاشتراکی همتای خود را به firewallcx تنظیم کردهایم و آدرس IP عمومی آن ۱.۱.۱.۲ است. هر بار که R1 سعی میکند یک تونل VPN با R2 (1.1.1.2) برقرار کند، این کلید پیشاشتراکی استفاده خواهد شد.

کانفیگ تانل IPSec در روتر سیسکو

در این بخش به آموزش پیکربندی IPSec در چهار مرحله ساده پرداختهایم. برای پیکربندی IPSec باید موارد زیر را به ترتیب تنظیم کنیم:

- ایجاد ACL توسعه یافته

- ایجاد مجموعه تبدیل IPSec

- ایجاد نقشه Crypto

- اعمال نقشه crypto به رابط عمومی

بیایید هر یک از مراحل فوق را بررسی کنیم.

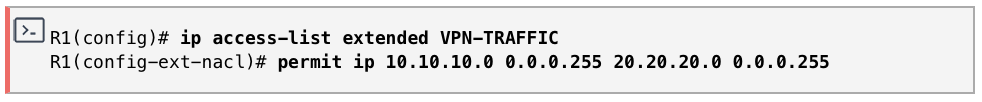

مرحله ۱: ایجاد ACL توسعه یافته

مرحله بعدی ایجاد یک لیست دسترسی و تعریف ترافیکی است که میخواهیم روتر از طریق تونل VPN عبور دهد. در این مثال، ترافیک از یک شبکه به شبکه دیگر، ۱۰.۱۰.۱۰.۰/۲۴ به ۲۰.۲۰.۲۰.۰/۲۴ خواهد بود. لیستهای دسترسی که ترافیک VPN را تعریف میکنند گاهی اوقات به عنوان لیست دسترسی crypto یا لیست دسترسی ترافیک جالب شناخته میشوند.

مرحله ۲: ایجاد مجموعه تبدیل IPSec (سیاست مرحله ۲ ISAKMP)

مرحله بعدی ایجاد مجموعه تبدیل است که برای حفاظت از دادههای ما استفاده میشود. ما این مجموعه را TS نامیدهایم:

دستور فوق موارد زیر را تعریف میکند:

- ESP-3DES – روش رمزنگاری

- MD5 – الگوریتم هشینگ

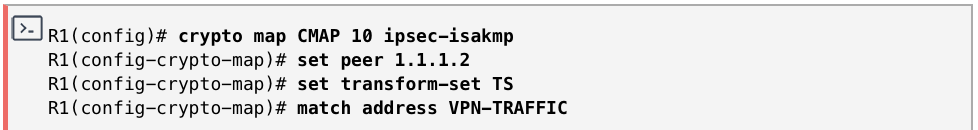

مرحله ۳: ایجاد نقشه Crypto

نقشه Crypto آخرین مرحله از تنظیمات ما است و تنظیمات ISAKMP و IPSec تعریف شده قبلی را به هم متصل میکند:

ما نقشه crypto خود را CMAP نامیدهایم. برچسب ipsec-isakmp به روتر میگوید که این نقشه crypto یک نقشه crypto IPSec است. اگرچه تنها یک همتا در این نقشه crypto اعلام شده است (۱.۱.۱.۲)، اما میتوان چندین همتا را در یک نقشه crypto مشخص کرد.

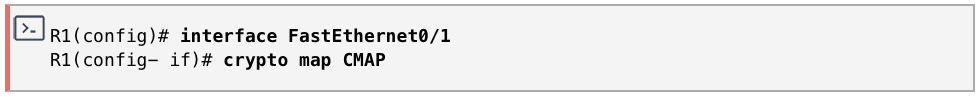

مرحله ۴: اعمال نقشه Crypto به رابط عمومی

آخرین مرحله اعمال نقشه crypto به رابط خروجی روتر است. در اینجا، رابط خروجی FastEthernet 0/1 است.

توجه داشته باشید که فقط میتوانید یک نقشه crypto به یک رابط اختصاص دهید. به محض اعمال نقشه crypto روی رابط، از روتر پیامی دریافت میکنیم که تأیید میکند ISAKMP فعال است: «ISAKMP is ON».

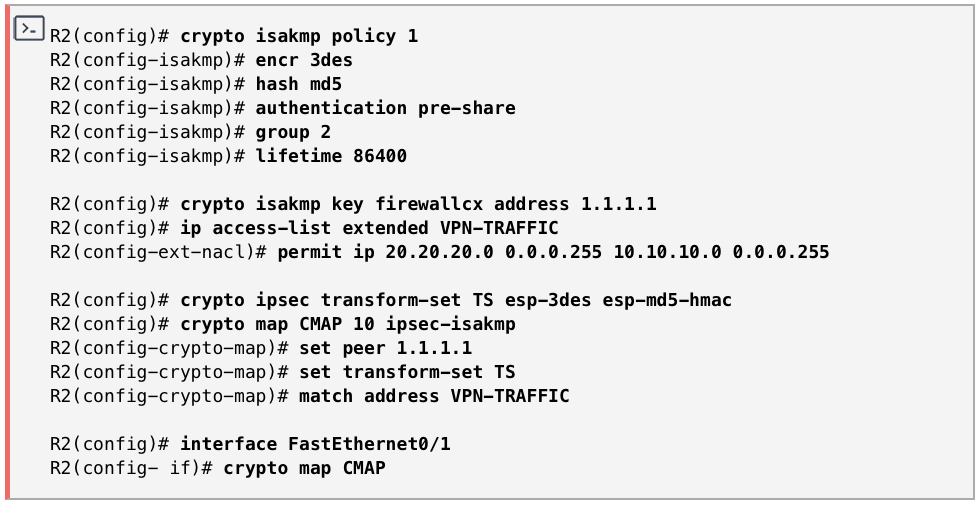

در این نقطه، تنظیمات VPN IPSec روی روتر سایت ۱ را کامل کردهایم. اکنون به روتر سایت ۲ میرویم تا تنظیمات VPN را تکمیل کنیم. تنظیمات برای روتر ۲ یکسان هستند، با این تفاوت که آدرسهای IP همتا و لیستهای دسترسی متفاوت هستند:

ترجمه شبکه آدرس (NAT) و تونلهای VPN IPSec

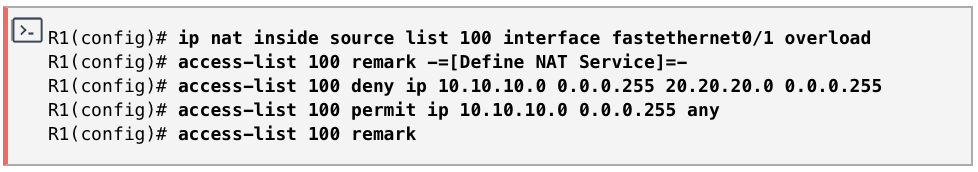

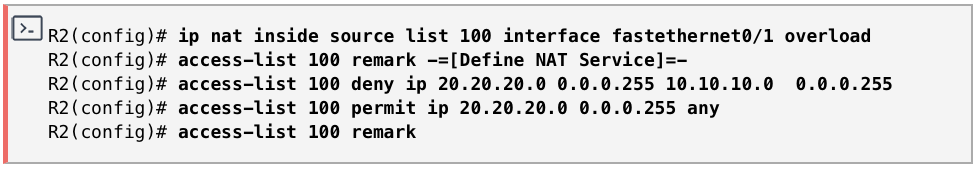

ترجمه شبکه آدرس (NAT) به احتمال زیاد برای ارائه دسترسی به اینترنت به میزبانهای داخلی پیکربندی شده است. هنگام پیکربندی تونل VPN سایت به سایت، ضروری است که به روتر دستور دهیم که NAT را روی بستههای ارسالی به شبکههای VPN راه دور انجام ندهد (انکار NAT).

این کار به سادگی با اضافه کردن یک دستور انکار در ابتدای لیستهای دسترسی NAT همانطور که در زیر نشان داده شده است، انجام میشود:

برای روتر سایت ۱:

و برای روتر سایت ۲:

برقراری و بررسی تونل VPN IPSec

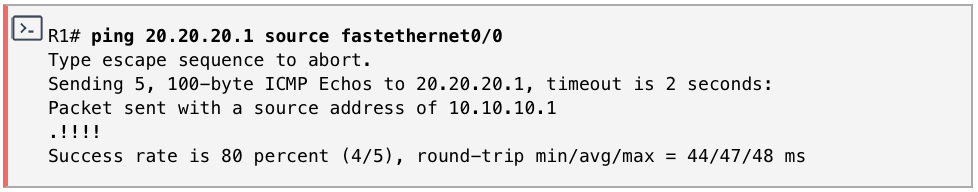

در این نقطه، تنظیمات ما کامل شده و تونل VPN آماده است تا برقرار شود. برای شروع تونل VPN، باید یک بسته را مجبور کنیم از طریق VPN عبور کند و این کار با پینگ کردن از یک روتر به روتر دیگر قابل انجام است:

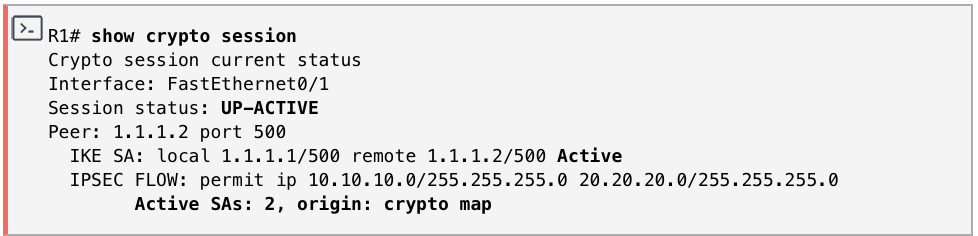

اولین eco (پینگ) ICMP یک زمان پایان دریافت کرد، اما بقیه پاسخ دریافت کردند، همانطور که انتظار میرفت. زمانی که برای برقراری تونل VPN لازم است گاهی کمی بیشتر از ۲ ثانیه است، که باعث میشود اولین پینگ به زمان پایان برسد. برای بررسی تونل VPN، از دستور show crypto session استفاده کنید:

آموزش IPSec سیسکو- بررسی ابزارها و گواهینامهها

در مسیر یادگیری و پیادهسازی پروتکل IPSec در شبکههای سیسکو، ابزارها و گواهینامههای مختلفی وجود دارند که هر کدام نقش مهمی در تقویت مهارتها و دانش افراد دارند. CCNP Security و CCNA Security دو گواهینامه معتبر از سوی سیسکو هستند که به ترتیب برای متخصصین امنیت شبکه در سطوح پیشرفته و مقدماتی طراحی شدهاند. این گواهینامهها به شما کمک میکنند تا مهارتهای لازم برای پیادهسازی و مدیریت پروتکلهای امنیتی، از جمله IPSec، را کسب کنید.

Packet Tracer (پکت تریسر) یک شبیهساز شبکه قوی از سیسکو است که به دانشجویان و متخصصان امکان میدهد تا سناریوهای مختلف شبکه را پیادهسازی و تست کنند. این ابزار برای تمرین پیادهسازی IPSec و آشنایی با تنظیمات مختلف امنیتی بسیار مفید است. از سوی دیگر، Fortigate یکی از محصولات فایروال قدرتمند است که با پشتیبانی از پروتکل IPSec، امکان ایجاد تونلهای امن VPN را فراهم میکند. استفاده از این ابزارها و گواهینامهها، مسیر یادگیری و اجرای IPSec در شبکههای سیسکو را هموارتر و موثرتر میسازد.

جمع بندی

این مقاله با عنوان آموزش ipsec سیسکو به بحث در مورد نحوه تنظیم و پیکربندی دو روتر سیسکو برای ایجاد یک تونل VPN دائمی و امن سایت به سایت بر روی اینترنت با استفاده از پروتکل IP Security (IPSec) میپردازد.

ورود به دنیای حرفهای شبکههای کامیپوتری بدون کسب تخصص و مهارتهای مربوط به آن، ممکن نخواهد بود. برای این منظور شما میتوانید از منابع آموزشی معتبر مانند دورههای آموزش سیسکو و آموزش شبکه مکتب خونه استفاده کنید. این دورههای آموزشی به شما کمک میکند تا از پایه و به زبانی ساده، تمام مفاهیم و مهارتهای لازم را دریافت نمایید.