در دنیای امروز، امنیت شبکه بهعنوان یکی از پایههای اساسی هر سازمان و شبکهای شناخته میشود. هرچه شبکهها بزرگتر و پیچیدهتر میشوند، نیاز به راهکارهای امنیتی مانند DMZ بیشتر احساس میشود؛ اما DMZ چیست و چرا استفاده از آن اهمیت دارد؟ این مطلب از دسته آموزش امنیت شبکه و آموزش هک به بررسی مفهوم DMZ، مزایا، کاربردها و نحوه پیادهسازی آن میپردازد.

DMZ چیست؟

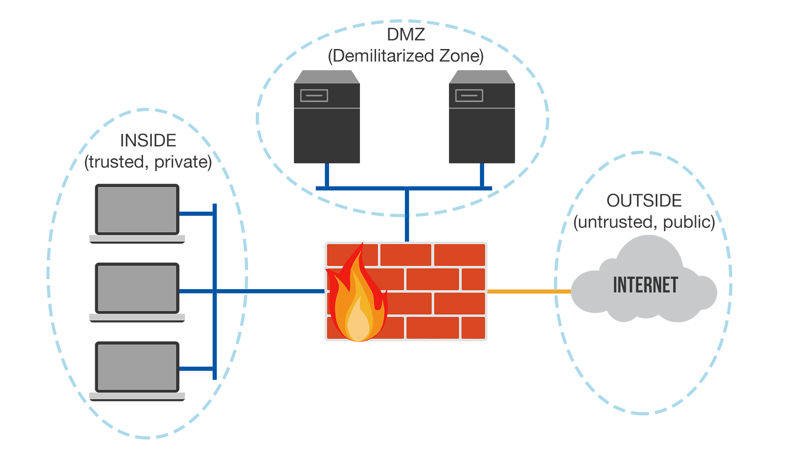

DMZ که مخفف عبارت Demilitarized Zone یا «منطقه غیرنظامی» است، بخشی از شبکه کامپیوتری محسوب میشود که بهعنوان یک منطقه حائل یا واسط بین شبکه داخلی و شبکه خارجی (اینترنت) استفاده میشود. هدف اصلی DMZ این است که دسترسی به سرویسهای عمومی مانند وبسرورها و ایمیلسرورها را فراهم کند، در حالی که از دسترسی غیرمجاز به شبکه داخلی جلوگیری میکند.

در واقع، میتوان گفت DMZ مانند یک لایه محافظتی اضافی برای شبکه داخلی شما عمل میکند. در این بخش از شبکه، سیستمهایی قرار میگیرند که نیاز به دسترسی مستقیم از اینترنت دارند، اما بهطور مستقیم به اطلاعات حساس دسترسی ندارند.

DMZ چگونه کار میکند؟

DMZ یا منطقه غیرنظامی (De-Militarized Zone) یک بخش ایزولهشده در شبکههای کامپیوتری است که به عنوان یک لایه محافظتی میان شبکه داخلی و اینترنت عمل میکند. در حقیقت، DMZ بخشهایی از شبکه را که باید به کاربران عمومی اینترنت یا سرویسهای خارجی دسترسی داشته باشند، از شبکه داخلی و دادههای حساس جدا میسازد. با قرار دادن سرورهای عمومی، مانند وبسرورها، ایمیلسرورها و سرورهای FTP در DMZ، دسترسی به این سرویسها فراهم میشود، اما هیچ ارتباط مستقیمی با شبکه داخلی وجود ندارد. به این ترتیب، DMZ مانند یک حائل عمل میکند که حتی اگر حملهای به سرورهای DMZ انجام شود، امنیت شبکه داخلی به خطر نمیافتد.

در ساختار DMZ، معمولاً از فایروالها برای ایجاد و مدیریت این لایه محافظتی استفاده میشود. فایروالها به عنوان دروازههای کنترل دسترسی عمل میکنند و ترافیک ورودی و خروجی به DMZ را نظارت و فیلتر میکنند. این فایروالها تنظیماتی دارند که فقط ترافیک مجاز را به DMZ هدایت میکند و دسترسی مستقیم از DMZ به شبکه داخلی محدود میشود. در نتیجه، DMZ یک فضای امن برای ارائه سرویسهای عمومی ایجاد میکند، در حالی که دادهها و سیستمهای حساس شبکه داخلی از دسترسی مستقیم محافظت میشوند.

مهمترین کاربردهای DMZ چیست؟

ممکن است از خود بپرسید که کاربرد DMZ چیست؟ در دنیای امنیت شبکه، DMZ نقش کلیدی در حفاظت از منابع و کاهش آسیبپذیریها دارد.

در این بخش، به ده کاربرد مهم DMZ میپردازیم که هرکدام را همراه با جزئیات و مثالهای کاربردی شرح میدهیم تا مفهوم و کاربرد DMZ بهخوبی درک شود.

۱. حفاظت از منابع شبکه داخلی

DMZ بهعنوان یک لایه حفاظتی در برابر حملات سایبری عمل میکند و دسترسی مستقیم به شبکه داخلی را محدود میسازد. این قابلیت کمک میکند که کاربران خارجی فقط به سرویسهای عمومی دسترسی داشته باشند و از دسترسی به دادههای حساس داخلی جلوگیری میشود.

- مثال عملی: تصور کنید یک شرکت دارای یک سرور اطلاعات حساس است که به کارمندان و مدیران دسترسی دارد. با ایجاد DMZ، سرورهای عمومی مانند وبسرور در DMZ قرار میگیرند و شبکه داخلی کاملاً از دسترسی خارجیها مصون میماند.

۲. راهاندازی وبسرور امن

وبسرورها معمولاً به دلیل سرویسدهی به کاربران عمومی، در معرض خطرات امنیتی بیشتری قرار دارند. با قرار دادن وبسرور در DMZ، ارتباط آن با شبکه داخلی محدود میشود و امکان حمله مستقیم به شبکه داخلی کاهش مییابد.

- مثال عملی: فروشگاههای آنلاین از وبسرورهایی استفاده میکنند که در DMZ قرار میگیرند. در این حالت، کاربران میتوانند به وبسایت دسترسی داشته باشند بدون اینکه به سرورهای داخلی فروشگاه دسترسی پیدا کنند.

۳. استفاده در سیستمهای ایمیلی

سیستمهای ایمیلی نیز بهطور گستردهای در معرض حملات قرار دارند، زیرا ارتباطات ایمیلی مستعد انتقال ویروسها و بدافزارها هستند. قرار دادن ایمیلسرور در DMZ به کاهش خطر انتقال بدافزارها به شبکه داخلی کمک میکند.

- مثال عملی: بسیاری از شرکتها ایمیلسرورهای خود را در DMZ مستقر میکنند تا از دسترسی به شبکه داخلی جلوگیری کنند و بدین ترتیب امنیت شبکه را بالا ببرند.

۴. حفاظت از اطلاعات کاربران در خدمات آنلاین

در خدمات آنلاین مثل بانکداری الکترونیکی یا فروشگاههای اینترنتی، حفاظت از اطلاعات کاربران بسیار مهم است. DMZ به جلوگیری از دسترسی غیرمجاز به اطلاعات کاربران کمک میکند و به ایمنی تراکنشها و حفاظت از دادهها کمک میکند.

- مثال عملی: یک سایت بانکداری آنلاین، اطلاعات حساب کاربران را در سرورهای داخلی ذخیره میکند و سرویسهای تراکنش مالی خود را در DMZ قرار میدهد. به این ترتیب، کاربران به سرویسها دسترسی دارند اما به اطلاعات حساب دسترسی پیدا نمیکنند.

۵. مدیریت و کنترل بهتر درگاههای فایروال

DMZ به مدیران شبکه کمک میکند تا با ایجاد قوانین دسترسی و محدودیتهای مشخص، ارتباطات شبکه را بهخوبی کنترل کنند و از حملات سایبری به شبکه داخلی جلوگیری کنند.

- مثال عملی: شرکتهای بزرگ از DMZ برای جدا کردن ترافیک سرویسهای مختلف خود استفاده میکنند و فایروالهایی با قوانین مخصوص برای هر بخش تنظیم میکنند.

۶. راهاندازی سیستمهای پشتیبانی آنلاین

برخی از شرکتها خدمات پشتیبانی آنلاین به مشتریان خود ارائه میدهند. این سیستمها به کاربران خارجی دسترسی میدهند و در صورتی که در DMZ قرار بگیرند، از دسترسی غیرمجاز به شبکه داخلی جلوگیری میشود.

- مثال عملی: بسیاری از شرکتهای نرمافزاری، بخش پشتیبانی آنلاین خود را در DMZ قرار میدهند تا مشتریان بتوانند بدون خطر دسترسی به اطلاعات حساس شرکت، با کارشناسان ارتباط برقرار کنند.

۷. تسهیل در راهاندازی VPN ایمن

DMZ میتواند بهعنوان نقطهای امن برای ایجاد ارتباطات VPN عمل کند و برای کاربران خارجی یا کارمندانی که از راه دور به شبکه داخلی متصل میشوند، دسترسی امنی فراهم کند.

- مثال عملی: بسیاری از سازمانها بخش VPN خود را در DMZ راهاندازی میکنند تا کارمندانی که از منزل کار میکنند، بهصورت امن به شبکه داخلی دسترسی داشته باشند بدون اینکه کل شبکه داخلی در معرض خطر قرار گیرد.

۸. حفاظت از شبکه در برابر حملات DDoS

DMZ میتواند بار ترافیکی که از حملات DDoS به شبکه وارد میشود را کاهش دهد و شبکه داخلی را از اثرات این حملات محافظت کند.

- مثال عملی: شرکتهای بزرگ اینترنتی که در معرض حملات DDoS قرار دارند، سرورهای عمومی خود را در DMZ مستقر میکنند. در این حالت، حملات DDoS به DMZ وارد میشود و شبکه داخلی از آسیب در امان میماند.

۱۰. مناسب برای سرورهای FTP

سرورهای FTP بهطور گسترده برای انتقال فایلها استفاده میشوند. قرار دادن این سرورها در DMZ از امنیت دادههای داخلی محافظت کرده و مانع از دسترسی غیرمجاز کاربران به شبکه داخلی میشود.

- مثال عملی: شرکتهای طراحی و توسعه وب که از سرورهای FTP برای اشتراکگذاری فایلهای پروژه با مشتریان استفاده میکنند، سرورهای FTP خود را در DMZ قرار میدهند تا از دسترسی غیرمجاز به شبکه داخلی جلوگیری کنند.

۱۱. بهبود امنیت پایگاههای داده عمومی

برخی از سازمانها پایگاههای داده عمومی را در DMZ قرار میدهند. این روش به کاربران امکان دسترسی به دادههای عمومی را میدهد، بدون اینکه به اطلاعات حساس و مهم داخلی دسترسی پیدا کنند.

- مثال عملی: دانشگاهها پایگاه دادهای از مقالات و پژوهشهای خود در DMZ قرار میدهند تا دانشجویان و محققان به دادهها دسترسی داشته باشند، اما به شبکه داخلی دانشگاه دسترسی پیدا نکنند.

DMZ یک راهکار مهم در بهبود امنیت شبکه است که بهطور گستردهای توسط سازمانها و شرکتها برای محافظت از منابع و سرویسهای شبکه استفاده میشود.

چگونه DMZ را راهاندازی کنیم؟

در بخش فوق با اینکه کاربردهای DMZ چیست آشنا شدیم؛ ما بیایید یاد بگیریم چگونه آن را راهاندازی کنیم! راهاندازی DMZ نیاز به دقت و توجه به جزئیات دارد تا بتواند بهدرستی از شبکه داخلی محافظت کرده و دسترسیهای مناسب را فراهم کند.

در این بخش راهنمای جامع و گامبهگام، نحوه راهاندازی DMZ در روتر و مودم به صورت کامل و با مراحل عملی توضیح داده شده است.

گام اول: انتخاب تجهیزات مناسب

برای راهاندازی DMZ، باید ابتدا از تجهیزاتی استفاده کنید که از پیکربندی DMZ پشتیبانی میکنند. معمولاً روترها و فایروالها دارای قابلیت ایجاد و مدیریت یک ناحیه DMZ هستند، اما قبل از شروع کار، باید مطمئن شوید که تجهیزات شما این امکان را فراهم میکنند.

- روترها: بسیاری از روترها دارای تنظیماتی برای پیکربندی DMZ هستند.

- فایروالها: فایروالهای حرفهای، DMZ را به عنوان یک قابلیت امنیتی اضافی ارائه میدهند.

نکته: بهتر است از فایروالهای سختافزاری استفاده کنید که امنیت بالاتری نسبت به فایروالهای نرمافزاری دارند.

گام دوم: تعیین ساختار شبکه و اختصاص IP برای DMZ

پس از اطمینان از داشتن تجهیزات مناسب، باید یک ساختار شبکه مناسب برای DMZ طراحی کنید. در این مرحله، محدوده IP که به DMZ اختصاص داده میشود را مشخص کنید. این محدوده IP معمولاً جدا از محدوده IP شبکه داخلی است و بهعنوان یک فضای اختصاصی برای سرویسهای DMZ استفاده میشود.

- مثال: اگر شبکه داخلی شما از رنج IP های ۱۹۲.۱۶۸.۱.x استفاده میکند، میتوانید برای DMZ رنج IP های ۱۹۲.۱۶۸.۲.x را انتخاب کنید.

نکته: داشتن یک محدوده IP جداگانه برای DMZ باعث میشود که کنترل بهتری روی دسترسیها داشته باشید و از تداخل آدرسهای IP با شبکه داخلی جلوگیری کنید.

گام سوم: پیکربندی روتر و فایروال برای DMZ

در این مرحله، باید تنظیمات لازم را روی روتر و فایروال اعمال کنید تا محدوده IP مشخص شده به عنوان DMZ عمل کند. در این تنظیمات، دسترسیهای موردنیاز بین DMZ و شبکه داخلی تعیین میشود.

- ورود به پنل روتر/فایروال: وارد پنل مدیریت روتر یا فایروال خود شوید.

- انتخاب بخش DMZ: بخشی با عنوان DMZ یا Security Zone وجود خواهد داشت که باید به آن دسترسی پیدا کنید.

- تعیین محدوده IP: در این بخش، رنج IP های DMZ را تعیین کرده و آنها را بهعنوان IP های مجاز برای دسترسی به شبکه خارجی تعریف کنید.

- تعریف قوانین دسترسی: قوانینی برای دسترسی به شبکه داخلی و شبکه خارجی تنظیم کنید. بهطور کلی باید دسترسی DMZ به شبکه داخلی محدود باشد، اما به اینترنت دسترسی کامل داشته باشد.

نکته: برخی از فایروالها دارای پیشتنظیماتی برای DMZ هستند که میتوانید از آنها استفاده کنید، اما بهتر است با دقت این تنظیمات را بررسی و اصلاح کنید.

گام چهارم: انتقال سرویسهای عمومی به DMZ

حالا که DMZ تنظیم شده است، نوبت به انتقال سرویسهای عمومی مثل وبسرور، ایمیلسرور و سرورهای FTP به DMZ میرسد. این سرویسها به عنوان نقاط دسترسی کاربران خارجی عمل میکنند و از شبکه داخلی ایزوله میشوند.

- انتقال سرورهای وب: وبسرورهای عمومی را به IP هایی که در محدوده DMZ تعیین کردهاید منتقل کنید. این کار باعث میشود کاربران اینترنتی به وبسرور دسترسی داشته باشند اما به شبکه داخلی راهی نداشته باشند.

- انتقال سرورهای ایمیل: اگر ایمیلسرور در دسترس کاربران خارجی است، آن را به محدوده DMZ منتقل کنید تا ارتباطات ایمیلی امنتر و با کنترل بیشتری برقرار شوند.

- انتقال سرورهای FTP: اگر از سرور FTP برای بهاشتراکگذاری فایل استفاده میکنید، بهتر است این سرور نیز در DMZ قرار گیرد تا دسترسی غیرمجاز به شبکه داخلی جلوگیری شود.

نکته: تمامی سرویسهای موجود در DMZ باید بهروز رسانی شوند تا از آسیبپذیریها جلوگیری شود.

گام پنجم: تعریف و اعمال قوانین فایروال برای دسترسی DMZ

یکی از مراحل کلیدی راهاندازی DMZ، تعریف و پیادهسازی قوانین دسترسی است. در این مرحله، باید دسترسیهای مجاز و غیرمجاز را با استفاده از فایروال تعیین کنید تا سطح امنیت افزایش یابد.

- محدود کردن دسترسی DMZ به شبکه داخلی: در فایروال تعیین کنید که دسترسی DMZ به شبکه داخلی بسیار محدود باشد. مثلاً تنها دسترسی به یک سرور دیتابیس داخلی که نیاز به تعامل دارد.

- دسترسی کامل به اینترنت: سرویسهای موجود در DMZ باید دسترسی کامل به اینترنت داشته باشند، زیرا کاربران خارجی نیاز دارند تا به آنها دسترسی پیدا کنند.

- تعریف قوانین ورود و خروج دادهها: قوانینی برای ورود و خروج دادهها تعریف کنید تا حملات احتمالی از طریق DMZ به شبکه داخلی منتقل نشود.

نکته: در صورت امکان، از نظارت ترافیک (traffic monitoring) برای شناسایی و جلوگیری از ترافیکهای مشکوک استفاده کنید.

گام ششم: تست و بررسی تنظیمات امنیتی DMZ

بعد از انجام تنظیمات و انتقال سرورها، باید تنظیمات امنیتی را تست کرده و از صحت عملکرد DMZ اطمینان حاصل کنید. این تستها کمک میکنند تا مشکلات احتمالی قبل از بهرهبرداری کامل شناسایی و برطرف شوند.

- انجام تست نفوذ (Penetration Testing): از ابزارهای تست نفوذ استفاده کنید تا نقاط ضعف و آسیبپذیریهای احتمالی در DMZ را شناسایی کنید.

- بررسی دسترسیها: اطمینان حاصل کنید که دسترسی کاربران خارجی به سرویسهای DMZ محدود به سرویسهای مجاز باشد و امکان دسترسی به شبکه داخلی وجود نداشته باشد.

- نظارت مستمر بر ترافیک DMZ: بهطور مداوم ترافیک DMZ را بررسی کنید تا هرگونه ترافیک مشکوک شناسایی شود.

نکته: پس از انجام تستها، هرگونه اشکال را برطرف کنید و تنظیمات را بهطور دورهای بهروزرسانی کنید تا امنیت شبکه حفظ شود.

گام هفتم: نظارت و نگهداری DMZ

پس از راهاندازی و تست DMZ، لازم است بهطور منظم نظارت و نگهداری از آن صورت گیرد تا اطمینان حاصل شود که همیشه در برابر تهدیدات امنیتی مقاوم است.

- بررسی و بهروزرسانی تجهیزات: نرمافزارها و سختافزارهای استفاده شده در DMZ باید بهروزرسانی شوند تا از آسیبپذیریها جلوگیری شود.

- نظارت بر لاگها (Log Monitoring): لاگها به شما کمک میکنند تا فعالیتهای مشکوک را شناسایی کنید و در صورت نیاز اقدامات لازم را انجام دهید.

- ارزیابی دورهای امنیتی: بهطور دورهای امنیت DMZ را ارزیابی کنید تا در برابر تهدیدات جدید ایمن باشد و هیچ نقطه ضعفی وجود نداشته باشد.

با انجام این مراحل، DMZ بهطور کامل راهاندازی شده و میتواند بهعنوان یک لایه حفاظتی برای شبکه داخلی عمل کند. DMZ یک منطقه بسیار حیاتی است که از شبکه داخلی محافظت کرده و دسترسیهای موردنیاز برای کاربران خارجی را فراهم میکند.

مزایای DMZ چیست؟

تا بدین جا با اینکه DMZ چیست، چه کاربردهای دارد و چگونه راه اندازی میشود آشنا شدیم؛ اما مزایای DMZ چیست؟ از مهمترین مزایای دی ام زد موارد زیر را میتوان نام برد:

- افزایش امنیت شبکه داخلی: با جداسازی شبکه داخلی از سرویسهای عمومی، DMZ از دسترسی مستقیم به اطلاعات حساس جلوگیری میکند.

- کاهش خطر حملات سایبری: DMZ یک لایه اضافی برای مقابله با تهدیدات خارجی فراهم میکند و از نفوذ مستقیم به شبکه اصلی جلوگیری میکند.

- کنترل بهتر دسترسیها: DMZ امکان تنظیم دسترسیهای دقیق به سرویسهای عمومی و شبکه داخلی را فراهم میکند.

- حفاظت از سرویسهای عمومی: وبسرورها، ایمیلسرورها و سرورهای FTP در DMZ امنتر هستند و در معرض خطر کمتری قرار میگیرند.

- افزایش اطمینان از سرویسدهی: DMZ ترافیک را بهتر مدیریت میکند، که باعث افزایش پایداری و دسترسپذیری سرویسها میشود.

- پیشگیری از حملات DDoS: با محدود کردن ترافیک غیرمجاز، DMZ اثرات مخرب حملات DDoS را کاهش میدهد.

- بهبود عملکرد فایروال: DMZ به فایروال کمک میکند تا با کنترل دقیقتر ترافیک، امنیت کلی شبکه را ارتقا دهد.

- محافظت از دادههای کاربران: در سرویسهای آنلاین، DMZ دسترسی به دادههای حساس کاربران را محدود و از آنها محافظت میکند.

- تسهیل مدیریت شبکه: مدیران شبکه میتوانند با استفاده از DMZ، نظارت و مدیریت بهتری روی دسترسیها و ترافیک داشته باشند.

- کاهش آسیبپذیری در برابر ویروسها: با قرار دادن سرورهای عمومی در DMZ، ویروسها و بدافزارها کمتر به شبکه داخلی نفوذ میکنند.

پرسشهای متداول

DMZ چیست و چرا به آن نیاز داریم؟

- DMZ بهعنوان یک منطقه واسط بین شبکه داخلی و خارجی عمل میکند و امنیت شبکه را افزایش میدهد. استفاده از DMZ به محافظت از اطلاعات حساس کمک میکند.

چگونه میتوان DMZ را در یک شبکه پیادهسازی کرد؟

- برای راهاندازی DMZ باید از روتر یا فایروالهایی استفاده کنید که قابلیت پیکربندی این ناحیه را داشته باشند و سپس سرورها و سرویسهای موردنظر را به آن منتقل کنید.

آیا استفاده از DMZ میتواند مانع از حملات سایبری شود؟

- DMZ بهعنوان یک لایه محافظتی، دسترسی غیرمجاز به شبکه داخلی را کاهش میدهد، اما بهتنهایی نمیتواند مانع از تمامی حملات شود و به امنیت کلی شبکه کمک میکند.

DMZ در چه مواردی بیشتر استفاده میشود؟

- از DMZ بیشتر برای میزبانی سرویسهای عمومی مثل وبسرور و ایمیلسرور استفاده میشود که نیاز به دسترسی کاربران خارجی دارند.

چه مزایایی برای سازمانها دارد؟

- DMZ به بهبود امنیت، مدیریت بهتر دسترسیها و جلوگیری از دسترسی غیرمجاز به اطلاعات داخلی سازمانها کمک میکند.

یادگیری صفر تا صد شبکه و امنیت شبکه در مکتب خونه

در مطلب فوق در رابطه با اینکه DMZ چیست، اطلاعاتی کامل ارائه شد. امروزه یادگیری مهارتهای شبکه و امنیت شبکه برای افرادی که قصد فعالیت در حوزه فناوری اطلاعات را دارند بسیار مهم است. این دورهها به شما کمک میکنند تا بهعنوان یک متخصص شبکه، توانایی مدیریت و حفاظت از دادهها و اطلاعات سازمانها را داشته باشید. اگر به دنبال یادگیری جامع و اصولی هستید، دورههای آموزش شبکه و آموزش امنیت شبکه مکتب خونه یکی از بهترین انتخابها هستند. این دورهها شامل مطالب کامل و بهروز است که میتواند شما را به یک متخصص حرفهای در این زمینه تبدیل کند.